ノルウェー国家安全保障局 (NSM) は、攻撃者が Ivanti の Endpoint Manager Mobile (EPMM) ソリューションのゼロデイ脆弱性を利用して、国内 12 の省庁で使用されているソフトウェア プラットフォームに侵入したことを確認しました。

ノルウェー安全保障サービス機構(DSS)は月曜日、サイバー攻撃はノルウェー首相官邸、国防省、法務省、外務省には影響がなかったと発表した。

このインシデントについてはノルウェーデータ保護局 (DPA) にも通知されており、ハッカーが侵害されたシステムから機密データにアクセスしたり、機密データを抽出したりして、データ侵害につながった可能性があることが示されました。

「この脆弱性は独特で、ここノルウェーで初めて発見されました。もしこの脆弱性に関する情報を公開しすぎていたら、ノルウェーの他の場所や世界の他の場所で悪用される可能性がありました。」と NSM は述べています。

「アップデートは現在一般公開されており、それがどのような種類の脆弱性であるかを公表することが賢明であると国家安全保障局長官のソフィー・ニストローム氏は述べています。

ノルウェー国立サイバー セキュリティ センター (NCSC) も、ノルウェーのすべての既知の MobileIron Core 顧客に、この積極的に悪用されているゼロデイ バグ (CVE-2023-35078 として追跡) に対処するセキュリティ アップデートの存在について通知しました。

推奨事項として、NCSC はこれらのシステム所有者にセキュリティ更新プログラムをインストールして、受信する攻撃をできるだけ早くブロックするよう促しました。

積極的に悪用された認証バイパスの脆弱性

CVE-2023-35078 セキュリティ バグは認証バイパスの脆弱性で、Ivanti の EPMM) モバイル デバイス管理ソフトウェア (旧称 MobileIron Core) のサポートされているすべてのバージョンに加え、サポートされていないリリースやサポートが終了したリリースにも影響します。

悪用に成功すると、リモートの攻撃者が認証を必要とせずに特定の API パスにアクセスできるようになります。

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は月曜日に公開した勧告で、「これらのAPIパスにアクセスできる攻撃者は、脆弱なシステム上のユーザーの名前、電話番号、その他のモバイルデバイスの詳細などの個人識別情報(PII)にアクセスする可能性がある」と警告した。

「攻撃者は、脆弱なシステムにさらなる変更を加えることができる EPMM 管理アカウントの作成など、他の構成変更を行うこともできます。」

同社はゼロデイが攻撃に悪用されていることを確認しており、「完全に保護されるよう直ちに行動を起こすことが重要だ」と顧客に警告した。

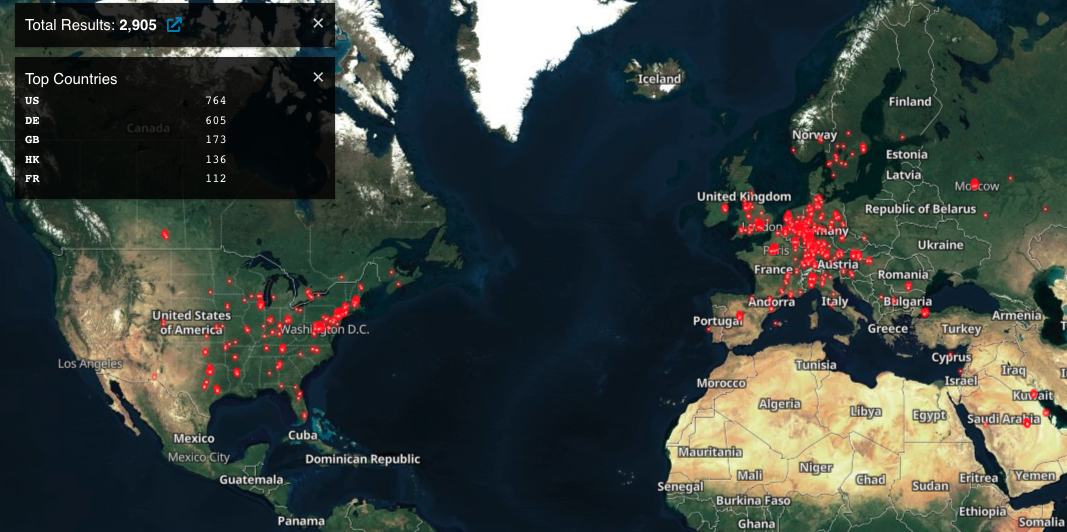

Shodan のインターネット露出スキャン プラットフォームによると、現在2,900 を超える MobileIron ユーザー ポータルがオンラインで公開されており、そのうち約 30 が米国の地方および州政府機関とリンクされています。

これらの公開されたサーバーのほとんどは米国にあり、その他の注目すべき場所にはドイツ、英国、香港などがあります。

これを考慮すると、すべてのネットワーク管理者にとって、システムを攻撃から保護するために最新の Ivanti Endpoint Manager Mobile (MobileIron) パッチを速やかにインストールすることが重要です。

Comments