ダークウェブやテレグラムチャネルで販売された約2,000万件の情報窃取マルウェアログの分析により、それらがビジネス環境に大幅に侵入していることが明らかになりました。

情報スティーラーは、Web ブラウザー、電子メール クライアント、インスタント メッセンジャー、仮想通貨ウォレット、FTP クライアント、ゲーム サービスなどのアプリケーションに保存されているデータを盗むマルウェアです。盗まれた情報は「ログ」と呼ばれるアーカイブにパッケージ化され、攻撃者にアップロードされて攻撃に使用されたり、サイバー犯罪市場で販売されたりします。

最も著名な情報窃盗ファミリーは、Redline、Raccoon、Titan、Aurora、Vidar であり、サブスクリプション ベースのモデルでサイバー犯罪者に提供され、感染したデバイスからデータを盗むマルウェア キャンペーンを実行できます。

情報窃盗犯は主に、クラック、ウェアーズ、ゲームチート、偽ソフトウェアなどのソフトウェアを疑わしいソースからダウンロードする不注意なインターネット ユーザーをターゲットとしていますが、企業環境に多大な影響を与えることも判明しています。

これは、従業員が仕事に私用のデバイスを使用したり、職場のコンピューターから個人的なものにアクセスしたりするため、多くの情報窃盗感染がビジネス資格情報や認証 Cookie を盗む結果となるためです。

より具体的には、サイバーセキュリティ企業 Flare が と共有した新しいレポートで説明しているように、Salesforce、Hubspot、Quickbooks、AWS、GCP、Okta、DocuSign などのビジネス アプリケーションへのアクセスを含むログが約 375,000 件あります。

より具体的には、Flare は調査したスティーラー ログで次のことを発見しました。

- 179,000 の AWS コンソール認証情報

- 2,300 の Google Cloud 認証情報

- 64,500 の DocuSign 認証情報

- 15,500 の QuickBooks 認証情報

- 23,000 Salesforce 認証情報

- 66,000のCRM認証情報

上記に加えて、組織がクラウドおよびオンプレミスのユーザー認証に使用するエンタープライズグレードの ID 管理サービスである「okta.com」へのアクセスを含むログが約 48,000 件あります。

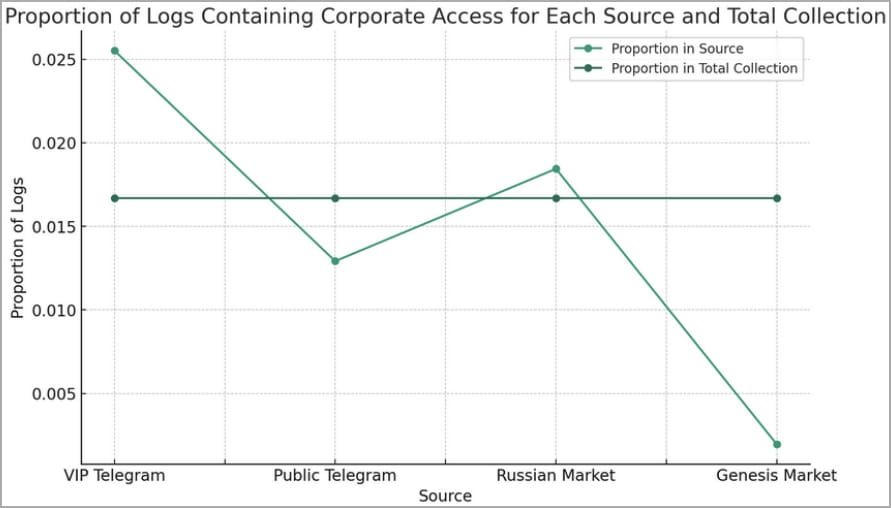

これらのログのほとんど (74%) は Telegram チャネルに投稿され、25% は「ロシア マーケット」などのロシア語圏のマーケットプレイスで見られました。

「企業のアクセスを含むログは、ロシア市場および VIP Telegram チャネルで過剰に表示されており、攻撃者がログを収集するために使用する方法は、偶発的または意図的に企業をターゲットにしている可能性があることを示しています」と Flare レポートは説明しています。

「さらに、公共の Telegram チャネルは、価値の低いログを意図的に投稿し、有料の顧客のために価値の高いログを保存する場合があります。」

Flare はまた、OpenAI 認証情報を含む 200,000 件を超えるスティーラー ログを発見しました。これは、 Group-IB が最近報告した量の 2 倍であり、機密情報、内部ビジネス戦略、ソース コードなどが漏洩するリスクとなっています。

企業の認証情報は「Tier-1」ログとみなされ、プライベート Telegram チャネルや Exploit や XSS などのフォーラムで販売されるアンダーグラウンドのサイバー犯罪で特に価値が高くなります。

この価値は、サイバー犯罪者が侵害された認証情報を利用して CRM、RDP、VPN、SaaS アプリケーションにアクセスし、そのアクセスを使用してステルス バックドア、ランサムウェア、その他のペイロードを展開することで得られる潜在的な利益から得られます。

Flareの研究者エリック・クレイ氏は、「ダークウェブフォーラムのエクスプロイトインからの証拠に基づいて、初期アクセスブローカーが企業環境への最初の足がかりを獲得するための主要なソースとしてスティーラーログを使用し、その後一流のダークウェブフォーラムで競売にかけられる可能性が高いと評価している」と説明する。

企業は、パスワード マネージャーの使用を強制し、多要素認証を強制し、個人のデバイスの使用を厳格に制御することで、情報を盗むマルウェアに感染するリスクを最小限に抑えることをお勧めします。

さらに、従業員は、悪意のある Google 広告、YouTube 動画、Facebook の投稿などの一般的な感染経路を特定し、回避するようにトレーニングを受ける必要があります。

Comments