Visa は、金融機関とその顧客を標的とした JsOutProx マルウェアの新バージョンの検出件数が急増していることについて警告している。

カード発行会社、プロセッサー、アクワイアラーに送付されたVisaのPayment Fraud Disruption (PDF)ユニットからのセキュリティアラートの中で、Visaは2024年3月27日にリモートアクセストロイジャンを配布する新しいフィッシングキャンペーンに気づいたと述べている。

このキャンペーンは、南アジア、東南アジア、中東、アフリカの金融機関を標的としていた。

2019年12月に初めて遭遇したJsOutProxは、リモートアクセストロイの木馬(RAT)であり、高度に難読化されたJavaScriptバックドアで、その操作者はシェルコマンドの実行、追加のペイロードのダウンロード、ファイルの実行、スクリーンショットのキャプチャ、感染したデバイス上での永続性の確立、キーボードとマウスの制御を行うことができます。

「PFDは、最近確認されたマルウェアキャンペーンの最終的な目的を確認することはできなかったが、このe犯罪グループは、以前にも金融機関を標的として詐欺行為を行っていた可能性がある。

同アラートでは、最新のキャンペーンに関連する侵害の指標(IoC)を提供し、フィッシングリスクに関する意識の向上、EMVおよびセキュアアクセプタンス技術の有効化、リモートアクセスの保護、疑わしい取引の監視など、いくつかの緩和策を推奨している。

フィッシングキャンペーン

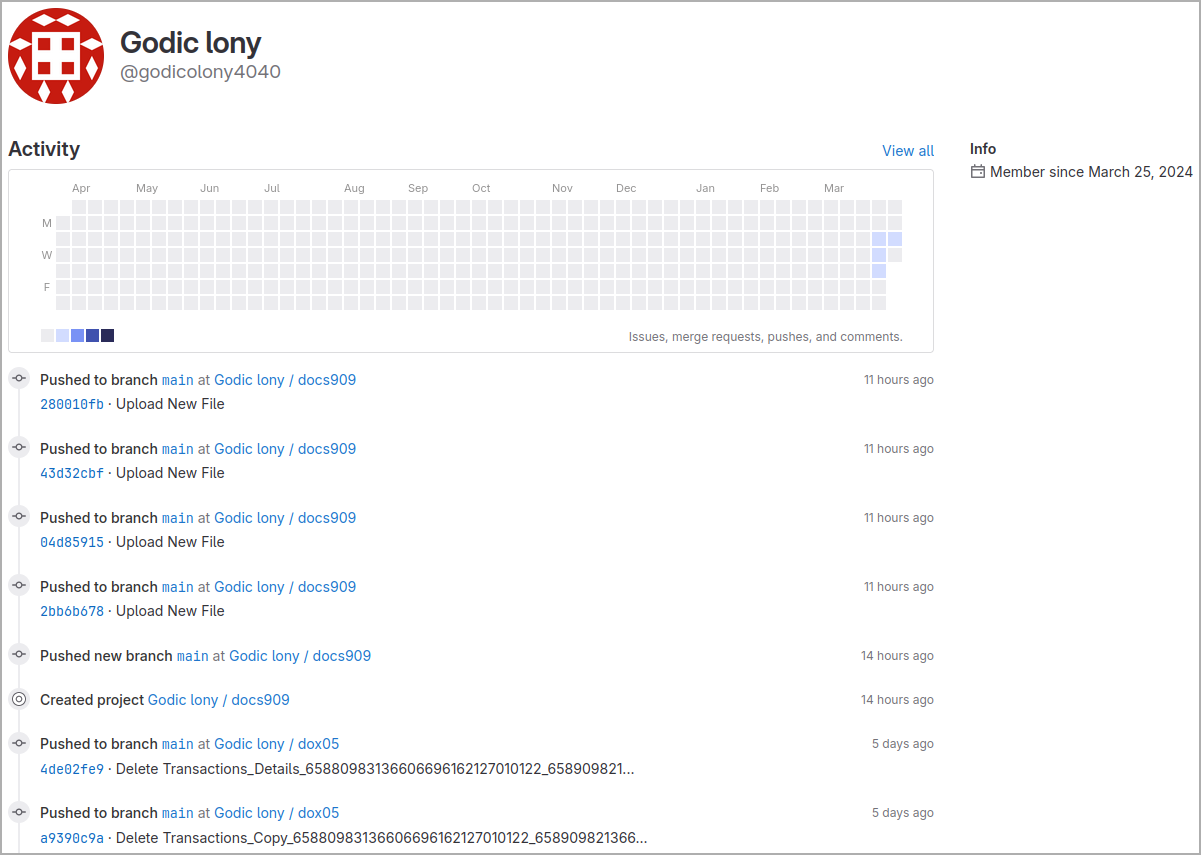

Resecurityによる関連レポートでは、JSOutProxフィッシングの詳細について深く掘り下げており、このマルウェアがより回避しやすいように最新バージョンに進化し、ペイロードのホスティングにGitLabを使用するようになったと説明している。

今回確認された銀行顧客に対する攻撃では、正規の金融機関を装い、偽のSWIFTやMoneyGramの支払い通知を提示する電子メールを通じて、捏造された金融通知がターゲットに送信されました。

この電子メールには、.js ファイルを含む ZIP アーカイブが添付されており、このファイルを実行すると、GitLab リポジトリから悪意のある JSOutProx ペイロードがダウンロードされます。

JSOutProxインプラントの第1段階は、さまざまなコマンドをサポートしており、攻撃者は、インプラントの更新、運用を慎重にするためのスリープ時間の管理、プロセスの実行、必要な場合のインプラントの終了といった基本的な機能を実行できます。

インプラントの第2段階では、攻撃者が実行できる悪意のある活動の範囲を大幅に拡大する追加プラグインが導入され、以下のようなものが含まれます:

- RAT のアクティブな通信と操作を設定し、休眠状態にして検出を回避できるようにする。

- インターネットトラフィックの操作やセキュリティ対策回避のためにプロキシ設定を変更する。

- クリップボードの内容を盗んだり変更したりして、パスワードなどの機密データにアクセスする。

- DNS設定を変更してトラフィックをリダイレクトし、フィッシングやステルスC2通信を支援する。

- Outlookから詳細情報や連絡先を抽出し、フィッシング攻撃やマルウェアの拡散に利用する。

- UACをバイパスし、レジストリを変更することで、より深いシステムアクセスと永続性を維持する。

- DNSやプロキシ設定を変更し、インターネットトラフィックを制御または偽装する。

- ショートカットファイルを作成および変更することで、悪意のある活動を自動化したり、永続性を確保したりする。

- 感染したシステムからデータを復元して攻撃者に送信し、情報の窃取やランサムウェアの活動を行う可能性があります。

- ワンタイムパスワード(OTP)を盗み、ターゲットアカウントの二要素認証保護をバイパスする。

Resecurity社によると、JSOutProxの初期の運用は「Solar Spider」という名前の脅威行為者に起因するものでしたが、最新のキャンペーンについては具体的な起因は分かっていません。

攻撃の巧妙さ、標的のプロファイル、およびその地理に基づき、アナリストは、JSOutProxは中国または中国に関連する脅威行為者によって運営されていると、中程度の確信を持って推定しています。

Comments