Latrodectusと呼ばれる比較的新しいマルウェアは、2023年11月以来、悪意のある電子メールキャンペーンで見られるIcedIDローダーの進化版であると考えられている。

このマルウェアはProofpointとTeam Cymruの研究者によって発見され、共同でその機能を文書化した。

IcedIDは2017年に初めて確認されたマルウェア・ファミリーで、当初は感染したコンピュータから金融情報を盗むために設計されたモジュラー型バンキング型トロイの木馬として分類されていました。時間の経過とともに、回避やコマンド実行の機能を追加し、より洗練されていった。

近年では、感染したシステム上にランサムウェアを含む他の種類のマルウェアを送り込むローダーとしても機能している。

2022年以降、IcedIDの複数のキャンペーンが多様な配信手法を示しましたが、主な配信方法は依然として悪意のある電子メールでした。2022年後半には、このマルウェアの新たな亜種が攻撃に使用され、さまざまな回避トリックや新たな攻撃セットが試みられました。

2024年2月、IcedIDの背後にいたリーダーの1人が米国で有罪を認め、40年の禁固刑を受けることになりました。

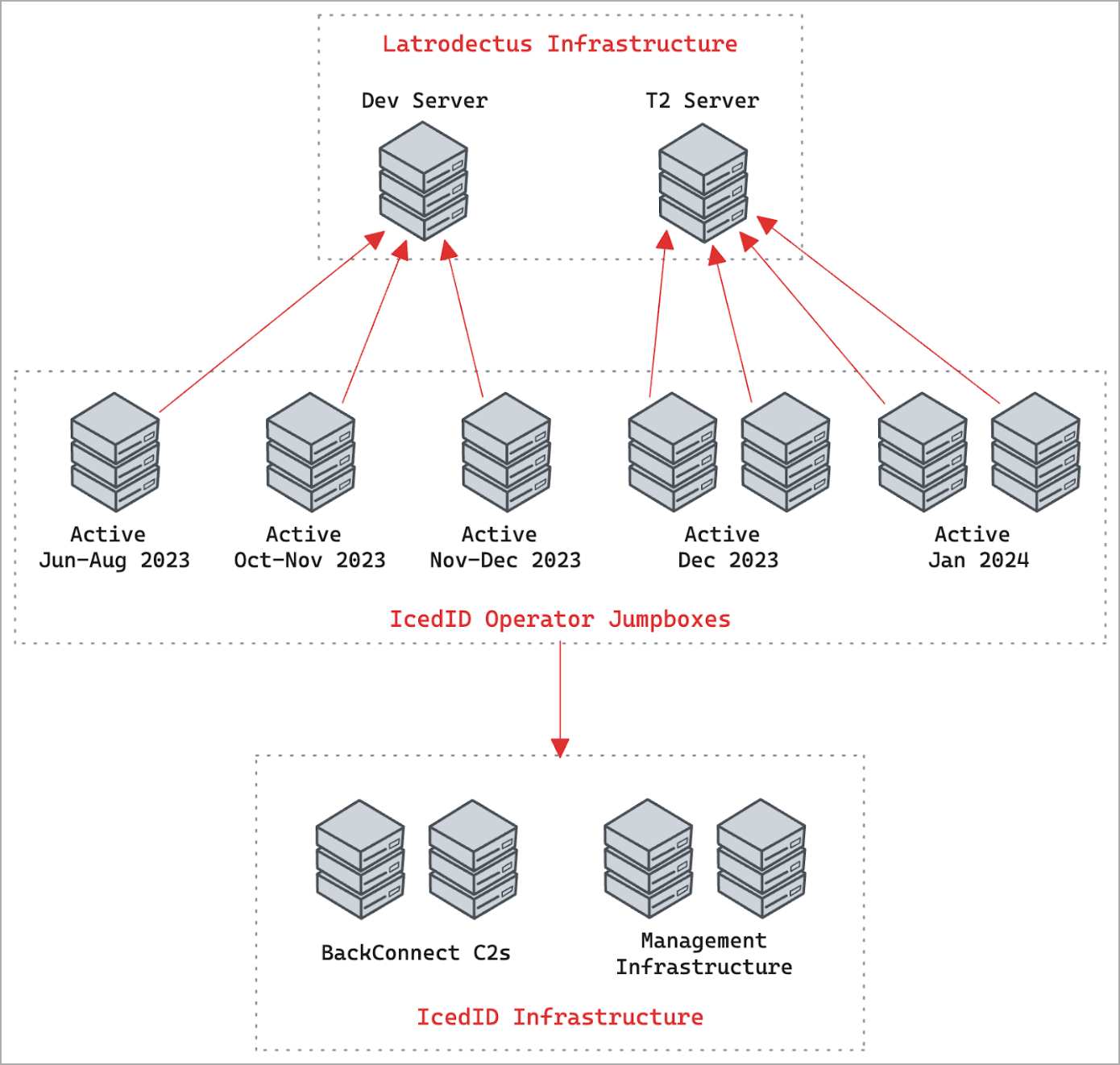

ProofpointとTeam Cymruの研究者は現在、IcedIDの開発者たちがインフラと作戦の重複を共有していることに注目し、Latrodectusを作成したと考えている。

Latrodectusが最終的にIcedIDに取って代わるかどうかは、まだわからない。しかし、研究者によれば、以前IcedIDを配布していた初期アクセスブローカー(TA577とTA578)は、現在、フィッシングキャンペーンでLatrodectusをますます配布し始めているという。

新しいマルウェアLatrodectus

Latrodectusは2023年11月に発見され、TA577およびTA578として追跡されている脅威行為者によって使用されています。

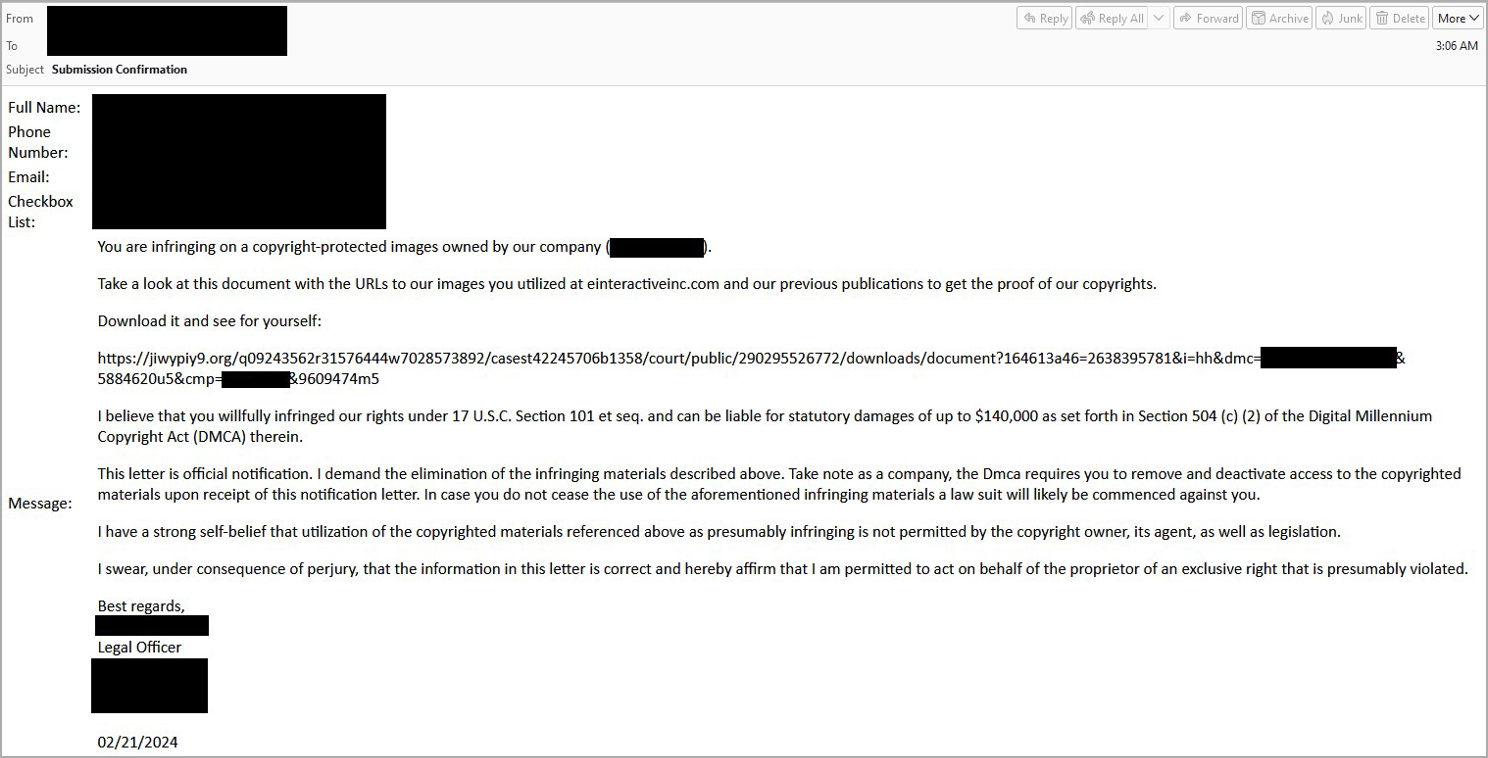

脅威行為者は、オンライン上のお問い合わせフォームに入力し、標的となる組織に偽の著作権侵害通知を送信することで攻撃を開始します。

このフィッシング攻撃に馴染みのないサイトオーナーにとっては、受信することがストレスになり、受信者を怖がらせて埋め込みリンクをクリックさせる可能性があります。

最新のキャンペーンのリンクは、JavaScriptファイルをドロップするGoogle FirebaseのURLに被害者を誘導する。実行されると、JSファイルはWindowsインストーラ(MSIEXEC)を使用してWebDAV共有からMSIファイルを実行し、このファイルにはLatrodectursのDLLペイロードが含まれています。

前身であるIcedIDとは異なり、Latrodectusはデバイス上で実行する前に様々なサンドボックス回避チェックを行い、セキュリティ研究者による検出や分析を回避します。

そのチェックには以下のようなものがある:

- Windows 10以降の場合、少なくとも75のプロセスが実行されていること。

- Windows 10以前の場合、少なくとも50のプロセスが実行されていること

- 64ビット・アプリケーションが64ビット・ホスト上で実行されていること。

- ホストが有効なMACアドレスを持っていること。

必要な環境とミューテックスのチェックが終わると、マルウェアは被害者登録レポートをオペレーターに送信して初期化します。

Latrodectusは、コマンド&コントロール(C2)サーバーから受け取った指示に基づいて、さらに悪意のあるペイロードを取得できるダウンローダーです。

Latrodectus がサポートするコマンドは以下の通りです:

- デスクトップ上のファイル名の取得

- 実行中のプロセスのリストを取得

- 追加システム情報の送信

- 実行ファイルの実行

- 指定されたエクスポートファイルでDLLを実行する

- cmdに文字列を渡して実行

- ボットを更新し、再起動をトリガーする

- 実行中のプロセスをシャットダウン

- bp.datをダウンロードして実行

- 通信タイミングをリセットするフラグを立てる

- 通信に使用するカウンタ変数をリセットする

このマルウェアのインフラストラクチャは、キャンペーンの関与と寿命に関して動的な操作アプローチに従う2つの異なる層に分かれており、ほとんどの新しいC2は攻撃の前の週の終わりにオンラインになります。

Proofpointは最後に、Latrodectusについて警告を発しており、このマルウェアが、以前IcedIDを配布した複数の脅威アクターによって今後使用される可能性が高いと推定しています。

Comments