ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェア、アドウェアなど、脅威者がサイバー攻撃に使用する悪意のあるソフトウェアは枚挙にいとまがありません。今日のマルウェアは、即座に損害を与えることだけを目的としているわけではありません。一部のプログラムはシステム内に埋め込まれ、時間をかけてデータを吸い上げたり、戦略的にオペレーションを妨害したり、大規模で組織的な攻撃の下地を作ったりします。

その典型的な例が、最近見つかったxz Utilsとして知られる一般的な圧縮ツールに仕込まれた悪意のあるバックドアである。幸いなことに、この悪質なコードは「悪質な行為者の不手際により」早期に発見されたが、その影響は甚大なものであった可能性がある。

このページでは、最近話題となったマルウェア攻撃の概要と、組織におけるマルウェアのリスクを軽減するための戦略についてご紹介します。

最近の著名なマルウェア攻撃

ここでは、最近発生したマルウェア攻撃について、主要なインシデントを取り上げながら、各インシデントから得られた貴重な知見や教訓を詳しくご紹介します。

StripedFly

クロスプラットフォームに対応した高度なマルウェア・フレームワークであるStripedFlyは、5年の間に100万台以上のWindowsおよびLinuxシステムに感染しました。研究者がStripedFlyを発見したのは2022年のことで、そのステルス機能にはTORネットワークトンネルが組み込まれていました。

要点

-

この悪質なフレームワークには、セキュリティ・ツールの回避、PowerShellスクリプトによる永続性の確立などを支援する複数のモジュールが付属しています。

-

持続的かつステルス的な動作は、現代のマルウェアの中心的な要素であり、高度でレイヤー化されたセキュリティ戦略の必要性を高めています。

バンキング型トロイの木馬

2023年には、985の銀行およびフィンテック/トレーディングアプリを標的とした10種類の新たなAndroidバンキング型トロイの木馬が出現しました。このようなトロイの木馬は、多くの場合、正規のアプリを装い、人々を騙してダウンロードさせます。トロイの木馬は、バックグラウンドでバンキング・セッションを傍受して操作し、ログイン認証情報を取得し、多要素認証方式をバイパスすることさえあります。

要点

-

金融アプリを標的とするマルウェアの顕著な傾向を浮き彫りにしています。

-

バンキング型トロイの木馬はさらに進化しており、2024年のバージョンでは、自動送金システムやライブ画面共有などの機能を備えています。

オランダ国防省

2024年初頭、中国のハッカーが2023年にオランダ国防省のネットワークにマルウェアを侵入させたというニュースが流れました。脅威者は “Coathanger “と呼ばれる高度なマルウェアを使用していた。

このマルウェアは、ファームウェアのアップグレードやシステムの再起動を経ても持続することが特徴で、検出や除去が特に困難でした。

要点

-

この攻撃は、国家によるサイバー作戦において高度なマルウェアが戦略的に使用されていることを浮き彫りにしています。

-

より高度なマルウェアは、耐性と持続性を増しており、高度な脅威の検知と対応の必要性を示しています。

マルウェアのリスクを軽減する方法

全世界で毎年55億件ものマルウェア攻撃が発生していることから、マルウェアは、あらゆる企業がその脅威について考え、被害を最小限に抑える必要があるサイバー脅威の1つです。ここでは、マルウェアのリスクを効果的に低減するために必要な5つの戦略を紹介します。

アンチウイルス、アンチマルウェア・ソフトウェア

アンチウイルスおよびアンチマルウェア・ソリューションは、マルウェア・リスク削減の要となる要素です。この2種類のソリューションを使用することで、組織が直面するマルウェアの脅威に幅広く対応することができます。

アンチウイルス・ソフトウェアは、ウイルスやワームを防止、検出、除去します。これらのツールは、ファイルをスキャンし、既知のウイルス・シグネチャのデータベースと比較するシグネチャ・ベース検出を主に使用しています。最新のアンチウィルス・ソリューションにはヒューリスティック分析も含まれており、悪意のあるソフトウェアに共通する動作や特徴を分析することで、新種のコンピュータ・ウィルスを検出することができます。

マルウェア対策ツールは、ランサムウェア、スパイウェア、ゼロデイ攻撃(未知の脆弱性を悪用する脅威)などの新しく巧妙な脅威を含む、より広範な悪意のあるソフトウェアと戦います。

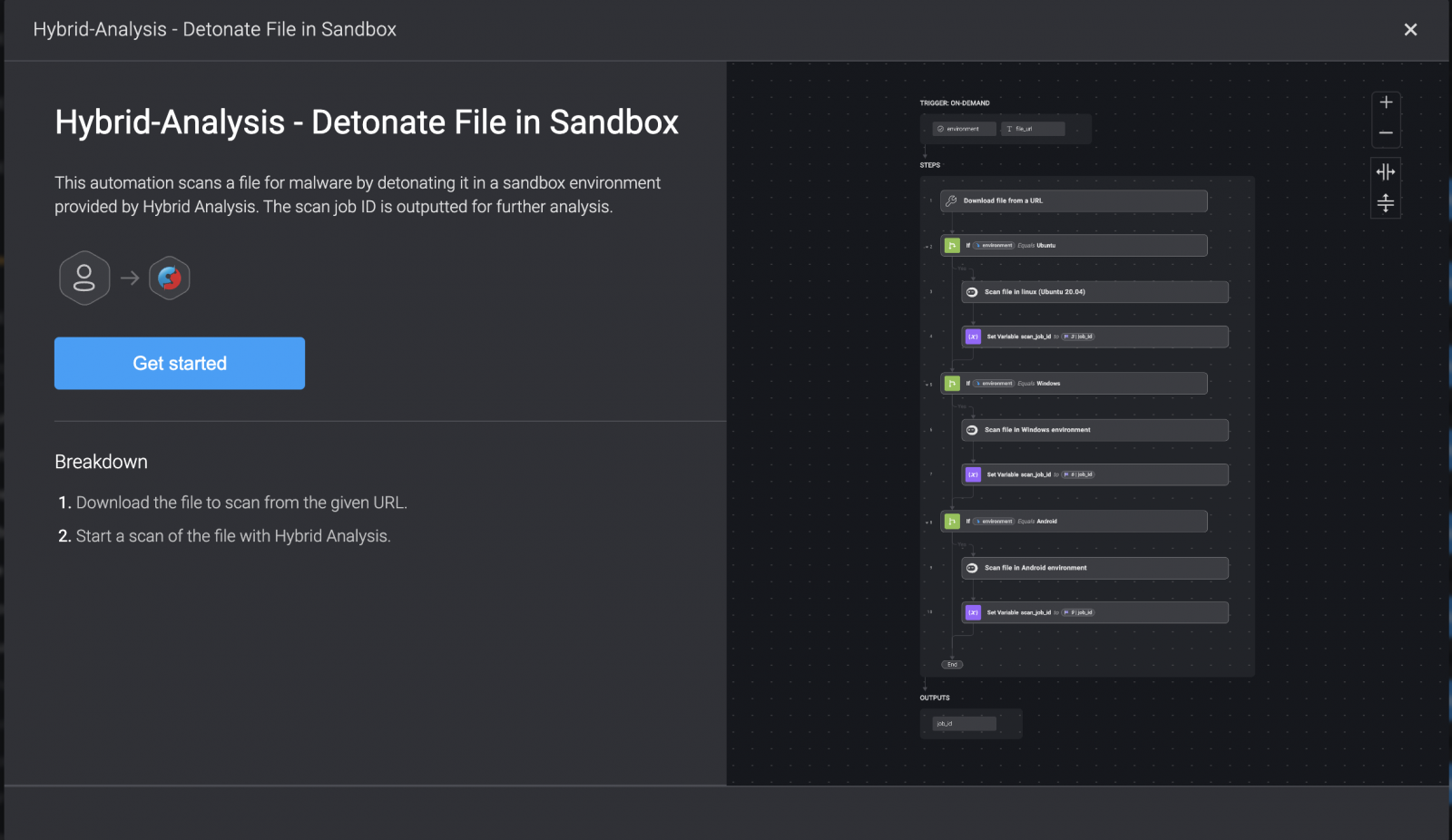

これらのソリューションでは、シグネチャベースの検出に加えて、機械学習や行動分析も利用されています。セキュリティ自動化コパイロットを使用すると、マルウェア対策ソフトウェアに関連するタスクを簡単に自動化できます。

例えば、BlinkはHybrid Analysisが提供するサンドボックス環境でファイルを爆発させることで、マルウェアのスキャンを自動的に行うことができます。

定期的な従業員トレーニング

アンチウイルスやアンチマルウェアのような従来の技術的な安全対策も重要ですが、人間の意識や直感の役割を過小評価してはいけません。

定期的なトレーニングを受けることで、特定のフィッシング・キャンペーンやチーム・コラボレーション・ツール内の悪意のある添付ファイルなど、最新のマルウェアの傾向や手口の兆候を発見する能力が従業員に高まります。

ウェブ閲覧は、マルウェアの主なアクセス経路の1つです。セキュリティ・トレーニングでは、信頼できないウェブサイトからダウンロードしない、いかがわしいリンクをクリックしないなど、オンラインでの慎重な行動の重要性も強調しています。

デバイス管理

デバイス管理とは、不正アクセスを防止し、マルウェアから保護するために、ネットワークに接続されたデバイスを安全に配置、監視、管理することです。

これには、ハッカーが脆弱性を悪用してマルウェアをインストールする前に、IT管理者がユーザー・デバイスにセキュリティ・ポリシーを適用し、ソフトウェア・アップデートを自動化して脆弱性を塞ぐことも含まれる。

デバイス管理のもう1つの重要な部分は、ユーザーがワークステーションにインストールできるアプリケーションを制御することです。許可されたアプリケーションをホワイトリストに登録し、許可されていないソフトウェアのインストールをブロックすることを検討しましょう。

企業向けデバイス管理ツールの中には、パソコンやノートパソコン、USBドライブの紛失や盗難に備えて、機密データをリモートで消去したり、システムをロックしたりできるものもあります。

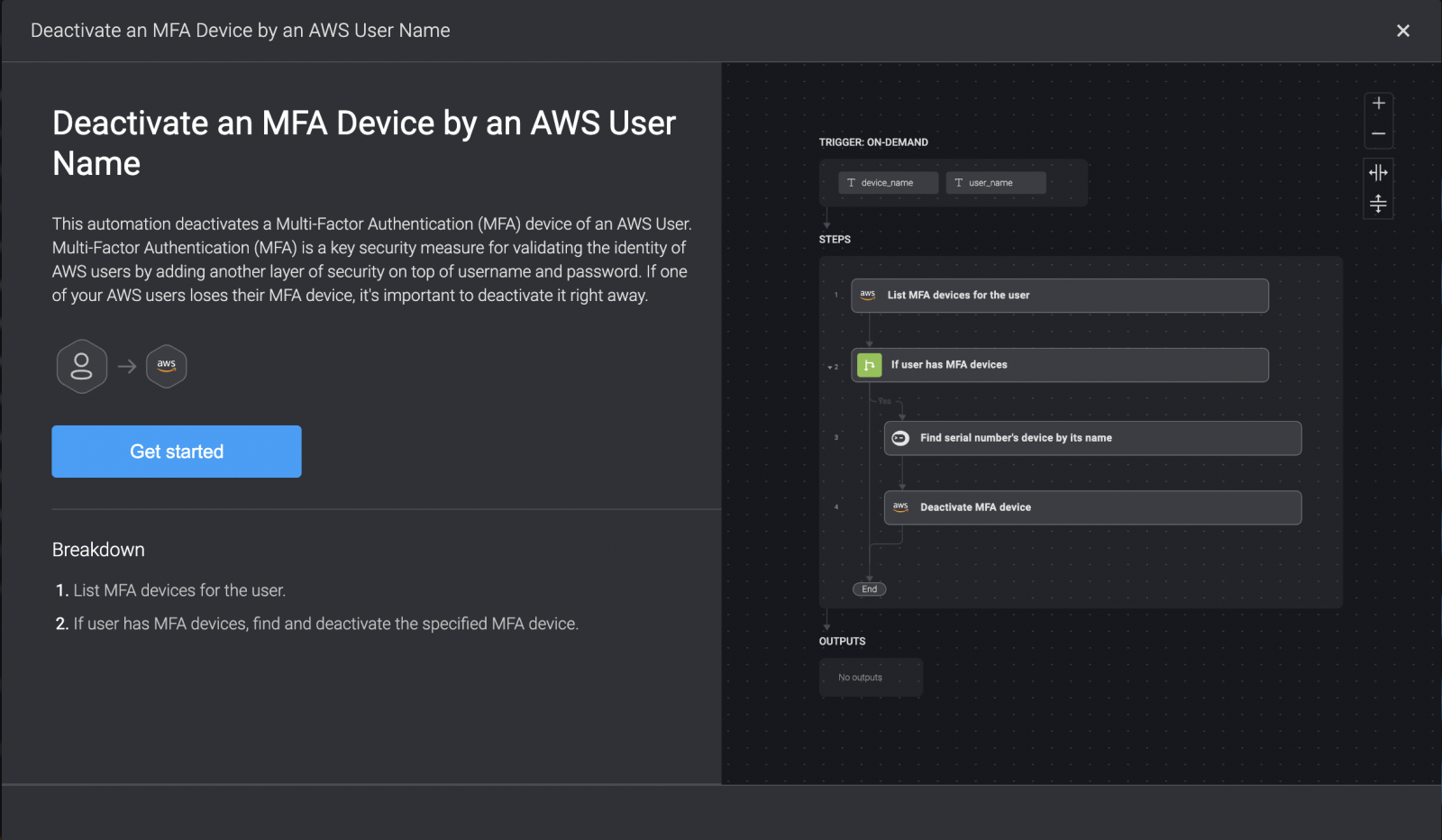

デバイス管理タスクを自動化することで、ITチームの効率を高めることができます。例えば、AWSユーザーのMFAデバイスが紛失または盗難にあった場合、迅速に無効化する以下のような自動化が利用できます。

ユーザーの行動分析

従業員のトレーニングは素晴らしいが、彼らが何をしているのか、どんなアプリやウェブサイトとやりとりしているのかを知ることはまだ役に立つ。

結局のところ、ミスはまだ起こっており、洗練された脅威アクターはまだデバイスにマルウェアをインストールすることができるかもしれません。ユーザー行動分析(UBA)は、機械学習とデータ分析を導入し、組織のネットワーク内のユーザーの行動を詳細に把握します。

この分析により、マルウェア感染を示す可能性のある異常をより的確に特定することができます。

UBAの技術的な卓越性は、従来のセキュリティ・ツールでは検出できなかった、潜在的に悪意のある微妙なアクティビティを検出する能力にあります。

ユーザーがおかしな時間に大量のデータにアクセスしたり、外部ドライブやサービスにデータを転送したりするような異常は、データを流出させるためにそのユーザーの認証情報を乗っ取ったトロイの木馬の存在を示す可能性があります。

ユーザー権限の管理

ユーザーが必要以上のアクセス権限を持っている場合、マルウェアがネットワーク内に感染し拡散するための攻撃対象が拡大します。米国のITプロフェッショナルを対象とした興味深い調査によると、45%が、自社のユーザーが必要以上のアクセス権限を持っていると考えていることがわかりました。

ユーザー権限管理は、役割ベースのアクセス制御、定期的な権限監査とレビュー、多要素認証(MFA)、退職時や役割変更時のリソースへのアクセスの自動プロビジョニング解除などを通じて、この問題に対処します。

自動化によるマルウェアリスクの低減

自動化は、マルウェア防御のための強力なツールです。脅威を特定した後、自動化されたシステムまたはセキュリティ・ワークフローは、手動による介入を必要とせずに、感染したデバイスの隔離、サンドボックス内のファイルの爆発、悪意のある通信のブロックなど、事前に定義された対応アクションを実行することができます。

この自動化により、攻撃への対応が迅速化され、マルウェアが引き起こす潜在的な被害を最小限に抑えることができます。

脅威はマルウェアだけにとどまりません。今すぐBlinkのデモを予約して、自動化できるすべてのことをご確認ください。

Blink Opsがスポンサーとなり、執筆しました。

Comments