米国土安全保障省のサイバー安全審査委員会(CSRB)は、2023年のExchange Online攻撃に対するマイクロソフトの対応について厳しい報告書を発表し、同社はデータの安全性をもっと高める必要があり、脅威行為者がAzureの署名キーを盗んだ方法についてもっと真実を明らかにする必要があると警告した。

マイクロソフトは、昨年5月のExchange Onlineのハッキングは、「Storm-0558」として知られる脅威行為者が、以前買収した企業のハッカーによって侵害されたエンジニアのラップトップからAzure署名キーを盗んだことに関連していると考えている。

Storm-0558は中国に所属するサイバースパイ行為者で、20年以上にわたってさまざまな組織を標的に活動してきた。

マイクロソフトが調査を開始してから約10カ月が経過したが、CSRBは、マイクロソフトが以前主張していたことにかかわらず、脅威行為者がどのようにして署名キーを入手したのかについて、決定的な証拠はないとしている。

「ビッグ・イエロー・タクシー」の警告

CSRBは、2023年に発生したMicrosoft Exchange Onlineのハッキングについて、影響を受けた組織、サイバーセキュリティ企業や専門家、法執行機関、およびマイクロソフトの代表者との会合から得た詳細に基づいて分析を行った。

報告書によると、マイクロソフトは2023年6月16日に米国務省から警告を受けて侵入を知った。

国務省のメールシステムに侵入の兆候が現れたのは、その前日、同省のセキュリティ・オペレーション・センター(SOC)が異常なアクセスを観測したときだった。

翌日、複数のセキュリティ警告が表示されたのは、Audit(Premium)サービスを通じて利用可能なMailItemsAccessedログを分析するための、社内で「Big Yellow Taxi」と呼ばれるカスタムルールのおかげである。

MailItemsAccessedメールボックス監査アクションの1つの機能は、個々のメッセージへのアクセス(バインド操作)を追跡し記録することです。

Big Yellow Taxi」ルールの作成が可能だったのは、米国務省がMicrosoftのPurview Auditサービスのプレミアム層を通じて強化されたロギングが付属するMicrosoft 365 Government G5ライセンスを購入したからです。

しかし、他の侵入された組織は、プレミアム・ロギング機能を購入していなかったため、アカウントが侵入されたことを検知できなかった。

このため、マイクロソフトはCISAと協力して重要なロギング機能を無料で提供し、すべての顧客が同様の攻撃を検知できるようにした。

2月、マイクロソフトは、Purview Audit標準の全顧客を対象に、デフォルトのログ保存期間を90日から180日に拡大し、連邦政府機関に追加の遠隔測定データを提供することを決定した。

忘れられた鍵とアップデート

2023年5月中旬から、中国のハッキンググループStorm-0558によるサイバースパイキャンペーンで、22の組織の500人以上の電子メールアカウントが侵害されました。

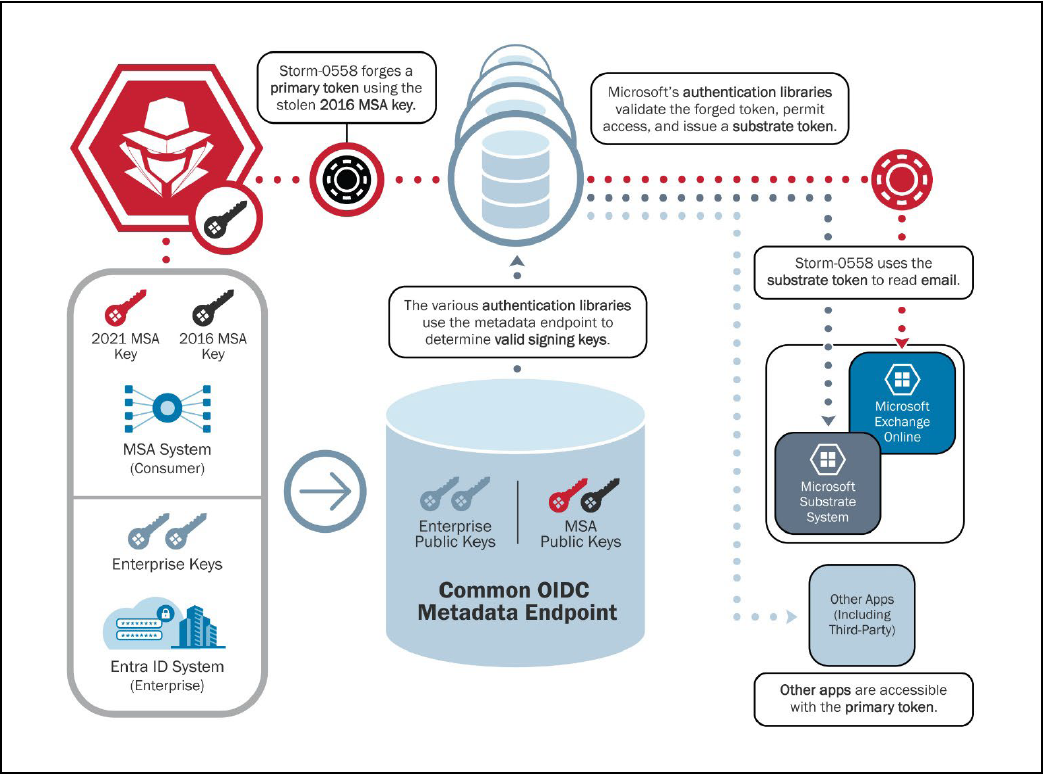

ハッカーたちは、同社が2016年に作成し、2021年3月に失効したはずのマイクロソフト・サービス・アカウント(MSA)のコンシューマー・キーで署名された偽造認証トークンを使って電子メール・アカウントにアクセスした。

この鍵が2021年になっても有効なのは、鍵のローテーションが、エンタープライズ向けの自動化されたプロセスとは異なり、当時のコンシューマー向けシステムでは手動で行われていたためだ。

手動によるローテーションが原因で大規模なクラウド障害が発生した後、マイクロソフトは2021年にこのプロセスを完全に停止した。そのため、コンシューマー向けMSAサービスには、失効すべき古い有効な署名キーを従業員に警告するシステムが残されていなかった。

2016年のMSAキーは、コンシューマー・アカウントのアクセストークンにのみ署名するように設計されていたが、これまで知られていなかった脆弱性により、Storm-0558は企業メールでもそれを使用することができた。

CSRBとの取締役会で、マイクロソフトは、この問題は、企業と消費者の両方のIDシステム用のアクティブな署名キーを一覧表示するOpenID Connect(OIDC)エンドポイントサービスの作成に伴って導入されたと説明した。

Source:CSRB

しかし、ソフトウェア開発キット(SDK)は、エンドポイント上でコンシューマー向けとエンタープライズ向けのMSA署名鍵を区別するように適切に更新されていなかった。

このため、Microsoft Entraアイデンティティ・アクセス管理(IAM)システムを通じて、どちらの鍵タイプでも電子メール・アプリケーションの認証が可能になっていた。

この問題を利用して、消費者アカウントと企業アカウントの両方で機能するトークンを偽造できることを脅威者がどのように発見したのかは不明だが、マイクロソフトは、彼らが試行錯誤を通じてこの機能を知ったのではないかと推測している。

2021年からのクラッシュダンプ

マイクロソフトは9月に、脅威行為者がクラッシュダンプから2016年のMSAキーを入手した可能性が高いと述べていたが、同社は3カ月後の2024年3月12日に最初のブログ投稿を更新し、それが仮説であり、それを裏付ける証拠は見つからなかったことを明らかにした。

事件の調査中、マイクロソフトはこのシナリオを追った。このシナリオは、公開鍵暗号を破ることができる量子コンピューティング能力を持つ敵対者を含む全46のシナリオのうちの1つである。

マイクロソフトがCSRBと共有した仮説によると、2023年のExchange Onlineのハッキングは、2021年に発生した別のインシデントと関連しており、同じ脅威者が1年以上前にハッキングされたエンジニアのアカウントを通じて企業ネットワークに侵入し、機密性の高い認証データとIDデータにアクセスしたというものだ。

このエンジニアのデバイスが侵害されたとき、彼らはマイクロソフトが2020年に買収したアファームド・ネットワークスで働いていた。アファームド・ネットワークスは、5Gネットワークをより簡単かつ低コストで展開・維持したい通信事業者向けに、「完全に仮想化されたクラウドネイティブなモバイルネットワーク・ソリューション」を提供するクラウドプラットフォームを統合することを目的としていた。

アファームド・ネットワークスを買収した後、マイクロソフトはサイバーセキュリティ監査を実施することなく、Storm-0558がすでに侵害したデバイスのエンジニアに企業認証情報を提供した。

しかし、CSRBによると、マイクロソフトはこの説を裏付ける証拠を提示することができず、理事会から圧力を受けた後、アドバイザリーを更新して説明を加えただけだという。

「マイクロソフトは、この2021年の侵入が2023年のExchange Onlineの侵害に関連している可能性が高いと考えていますが、その根拠となる具体的な証拠は何も示していません。この2021年のインシデントにおいて、マイクロソフトはStorm-0558が機密の認証およびIDデータにアクセスしたと考えている」 –Cyber Safety Review Board(サイバーセーフティレビュー委員会

CSRBによると、現在もマイクロソフトは、脅威行為者がどのようにして署名キーを盗んだのかについて決定的な証拠をつかんでおらず、調査は継続中だという。

Storm-0558はスパイ活動に集中

2023年の侵入では、脅威者は国家安全保障に関わる米国政府高官の電子メールにアクセスした:

- ジーナ・ライモンド商務長官

- ニコラス・バーンズ駐中国大使

- ドン・ベーコン下院議員

- ダニエル・クリテンブリンク国務次官補(東アジア・太平洋担当

少なくとも6週間にわたり、ハッカーは米国務省から機密扱いでない電子メール約6万通を盗み出した。

マイクロソフトは、Storm-0558について、中国を拠点とするスパイ活動を中心とした脅威行為者であり、独自のグループとして活動しているが、その活動や手法は他の中国グループと重複していると説明している。

その標的は主に米国とヨーロッパで、”外交、経済、立法の統治機関、台湾やウイグルの地政学的利益に関係する個人 “である。

同社は、このハッカー集団が高い運用セキュリティと技術力を示し、多くの認証技術やアプリケーションを深く理解し、ターゲットの環境に精通していると指摘している。

CSRBとの会合で、グーグルの代表者は、同社の脅威分析グループ(TAG)は、Storm-0558に関連する「少なくとも1つの組織」を、2009年に中国から発生したサイバー攻撃で、グーグルの企業インフラを侵害し、知的財産を窃盗した「オーロラ作戦」の背後にいるグループと関連付けることができたと述べた。

オーロラ作戦の一環として、ヤフー、アドビ、モルガン・スタンレー、ジュニパー・ネットワークス、シマンテック、ノースロップ・グラマン、ダウ・ケミカルなど、20社以上が侵害された。

マイクロソフト社によると、Storm-0558のほとんどのキャンペーンの目的は、クレデンシャル・ハーベスティングやフィッシング、OAuthトークン攻撃など、さまざまな手法で標的組織のメールアカウントへのアクセスを取得することだという。

Comments