4/5/24更新:発見されたWindows暗号化ソフトに関する詳細情報を追加しました。

チリのデータセンターおよびホスティング・プロバイダーであるIxMetro Powerhostが、SEXiとして知られる新しいランサムウェア集団の手によってサイバー攻撃を受け、同社のVMware ESXiサーバーとバックアップが暗号化された。

PowerHostはデータセンター、ホスティング、相互接続の会社で、米国、南米、ヨーロッパに拠点を置いている。

月曜日、PowerHostのチリ部門であるIxMetroは、土曜日の早朝にランサムウェア攻撃を受け、顧客の仮想プライベートサーバーのホスティングに使用されている同社のVMware ESXiサーバーの一部が暗号化されたことを顧客に警告した。

これらのサーバーでウェブサイトやサービスをホストしている顧客は、同社がバックアップからテラバイトのデータを復元しようとしているため、現在ダウンしている。

最新の更新で、PowerHostは顧客に謝罪し、バックアップも暗号化されているため、サーバーを復元できない可能性があると警告した。

復号化キーを受け取るために脅威行為者と交渉しようとしたとき、ランサムウェアの一団は被害者一人につき2ビットコインを要求し、PowerHostのCEOは1億4000万ドルに相当すると述べている。

.fan_quote { width: 85%; margin: auto; font-size: 16px; font-weight: 300; font-family:line-height: 1.2; color:#padding: 35px 10px 35px35px 10px 35px 40px; display: block; position: relative; box-sizing: border-box; box-shadow: inset 0 0 0 7px rgba(255, 255, 255, 0.07), 4px 4px 4px rgba(0, 0, 0, 0.15); background-color:#} .fan_quote:before { width: 30px; height: 20px; position: absolute; left: 10px; top:10px; content:”; background: url(‘https://www.bleepstatic.com/css/fanquote/dark-quote.png’) no-repeat; } .fan_quote:after { width: 30px; height: 20px; position: absolute; right: 20px; bottom:15px; content:”; background: url(‘https://www.bleepstatic.com/css/fanquote/quote.png’) -40px 0px no-repeat; } .fan_quote > a { font-family: sans-serif; font-size: 14px; color:#text-decoration: none; float: right; } .fan_quote > a:hover { color:} .fan_quote > a:hover { color: #ace; }

PowerHost CEO Ricardo Rubem.

攻撃の影響を受け、まだウェブサイトのコンテンツを持っているVPSの顧客のために、同社は、顧客が自分のサイトをオンラインに戻すことができるように、新しいVPSを設定するために提供しています。

新しい SEXi ランサムウェア

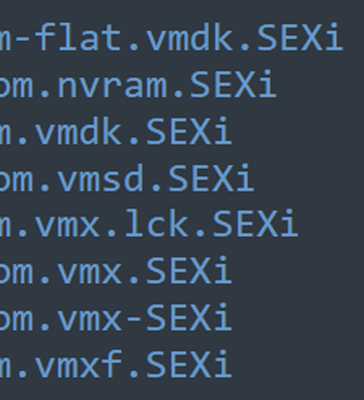

CronUpのサイバーセキュリティ研究者Germán Fernándezによると、PowerHostは拡張子.SEXiを付加し、SEXi.txtというランサムノートをドロップする新しいランサムウェアを使用して攻撃された。

脅威行為者による既知の攻撃は、これまでVMWare ESXiサーバーを標的にしたものしか確認されておらず、このランサムウェア作戦が「ESXi」の言葉遊びである「SEXi」という名前を選んだ理由もここにある。

ソースはこちら:Germán Fernández

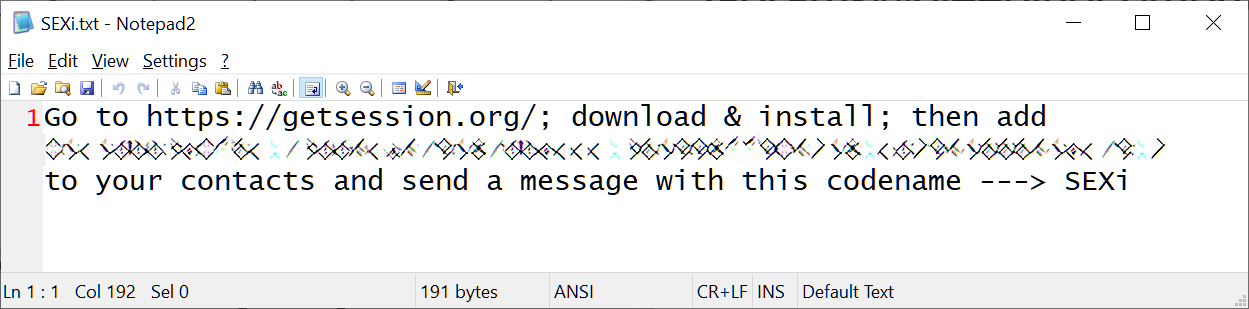

ランサムウェアの動作基盤については、現時点では特別なものはない。身代金要求ノートには、Sessionメッセージングアプリをダウンロードし、記載されたアドレスに連絡するよう被害者に伝えるメッセージが記載されているだけです。

ソースは こちら:

SEXiランサムウェア暗号化ソフトのサンプルは見つかっていないが、SANSのインストラクターであるウィル・トーマスは、2024年2月以来使用されている他の亜種を発見した。

これらの亜種はSOCOTRA、FORMOSA、LIMPOPOという名前を使用しており、LIMPOPO暗号化ツール[VirusTotal]は暗号化されたファイルに.LIMPOPOという拡張子を付加します。

暗号化者がこれらの名前を使用する理由は不明ですが、SOCOTRAはイエメンの島、FORMOSAは1895年に台湾島に存在した共和国、LIMPOPOは南アフリカの州です。

これらのサンプルのランサムノートとSEXi攻撃はすべてSession contact IDを共有しているため、これらすべてのキャンペーンのランサムノートには被害者ごとに固有のものはありません。

Thomasによって共有されたLIMPOPOサンプルから、これらのサンプルは流出したBabukランサムウェアのソースコードを使用して作成されたことがわかります。

新しいキャンペーンで使用されているWindows暗号化プログラムはまだ確認されていません。

さらに、攻撃者がデータを盗んで、データ漏えいサイトを通じて企業に二重の恐喝攻撃を仕掛けているかどうかは不明です。しかし、これは非常に新しいランサムウェアの作戦であるため、いつ変更されてもおかしくない。

更新 4/5/24: Will Thomasは、流出したLockBit 3.0のソースコードを使用して作成された、このランサムウェア操作に関連する追加のWindows暗号化ツールを発見しました。

LockBit Blackと呼ばれるLockBit 3.0のソースコードは、このランサムウェア作戦の開発者により流出したもので、その開発者はギャングのリーダーに腹を立てていた。

新たに発見されたWindows暗号化プログラムは、FORMOSAおよびSOCOTRAキャンペーン用のもので、ESXiバージョンとは若干異なるランサムノートが記載されている。これらのメモには、攻撃でデータが盗まれ、身代金を支払わなければデータが流出することが示されている。

「私たちはあなたの貴重なデータをすべて流出させました。私たちはそれをダークウェブですぐに公開するつもりです “とWindowsの身代金メモには書かれている。

しかし、このランサムウェアによるデータ流出サイトは知られていない。

4/5/24更新:発見されたWindows暗号化ソフトに関する情報を追加しました。

Comments