現在のパンデミックによるリモート ワーク環境では、セキュリティがますます重要になっています。今年の初め、米国東海岸の主要な燃料供給業者の 1 つである Colonial Pipeline は、ランサムウェア攻撃に見舞われました。 1これにより、燃料サプライ チェーンが大幅に混乱し、ガソリン価格が高騰しました。別の別の事件では、中国の新興企業 Socialarks が大規模なデータ侵害に見舞われました。これにより、世界で最も人気のあるソーシャル ネットワークの2億 1,400 万人を超えるユーザーの個人を特定できる情報 (PII) が流出しました。これらのデータ侵害は非常に高額であり、2021 年のデータ侵害 1 件あたりの平均コストは 420 万米ドルと見積もられています3 。また、これらの攻撃による損害の総コストは、2021 年には約 200 億米ドルと推定されています4 。

今年初めにMicrosoft Inspireで説明したように、インフラストラクチャに対する脅威は、ランサムウェアの展開などの目標を達成するために、Web シェルを悪用する攻撃者、ブルート フォース ログイン攻撃、ソフトウェアの脆弱性、資格情報の盗難など、さまざまなソースから発生する可能性があります。サイバー攻撃が増加し続ける中、安全なコンピューティングの必要性はかつてないほど重要になっています。顧客はデータとワークロードの保護に関心を持っており、プラットフォーム セキュリティは包括的な多層防御戦略における重要なツールになる可能性があります。 Secured-core PCイニシアチブから学んだことを適用して、Microsoft はパートナーと協力して、Secured-core をWindows Server 、 Microsoft Azure Stack HCI 、およびAzure 認定 IoT デバイスに拡張しています。

REvil ランサムウェアのユースケース

REvil (または Sodinokibi)によって実行された人間が操作するランサムウェア キャンペーンの典型的なキル チェーンに飛び込みましょう。これは最近、Kaseya への攻撃を含め、世界中の何千もの企業に影響を与えました。 5攻撃者は、 リモート デスクトップ プロトコル(RDP) 資格情報の侵害や、オペレーティング システムやアプリケーションの脆弱性など、さまざまな手法を使用して、組織内で最初の足場を築きました。米国司法省の調査からの文書6は、次の攻撃パターンを使用して、REvil が Kaseya に対するランサムウェア攻撃をどのように実行したかを掘り下げています。

図 1. REvil ランサムウェアのキル チェーン。

ランサムウェア オペレーターは、侵害されたデバイスの管理者権限を取得し、Mimikatz などの資格情報ダンプ ツールを使用してメモリからパスワードを盗み、 Cobalt Strikeと Metasploitを使用して横方向にホップし、被害者のネットワークに永続性を確立します。インフラストラクチャ全体で必要な権限とアクセスを取得すると、ランサムウェアがアクティブになり、すべてのファイルの暗号化が開始され、ファイルを復号化するために支払う必要がある金額を示す電子メモがユーザーに残されます。

このようなランサムウェア攻撃は、企業に多大な時間とお金の損失をもたらします。攻撃者に対する重要なインフラストラクチャのセキュリティ基準を引き続き引き上げることで、組織はより高い基準を満たすことが容易になります。これは、顧客とマイクロソフトの両方にとって重要な優先事項です。システムを適切に保護するには、ハードウェア、ファームウェア、およびオペレーティング システムにわたって、チップからクラウドまでのセキュリティを構築する総合的なアプローチが必要です。

セキュア コア サーバーはインフラストラクチャを活用して、セキュリティの脅威から保護します

セキュア コア サーバーは、基本的なシステム セキュリティに対して多層防御アプローチを採用しています。セキュア コア サーバーは、次の 3 つの異なるセキュリティの柱を中心に構築されています。

- ハードウェアベースのルート オブ トラストでサーバー インフラストラクチャを保護します。

- 機密性の高いワークロードをファームウェア レベルの攻撃から防御するため。

- システム上で未検証のコードへのアクセスと実行を防止するため。

主要な相手先商標製造会社 (OEM) およびシリコン ベンダーと提携するセキュアド コア サーバーは、業界標準のハードウェア ベースの信頼のルートと、最新の中央処理装置 (CPU) に組み込まれたセキュリティ機能を組み合わせて使用します。セキュア コア サーバーは、 トラステッド プラットフォーム モジュール2.0 とセキュア ブートを使用して、信頼されたコンポーネントのみがブート パスに読み込まれるようにします。

「お客様の安全を確保し、ビジネスの成果を加速させるために、Hewlett Packard Enterprise (HPE) は Azure Stack HCI 21H2 および Windows Server 2022 向けの新しい Gen 10 Plus (v2) 製品をリリースできることを嬉しく思います。これは HPE GreenLake エッジで提供できます。 -to-cloud プラットフォームです。これらは、HPE のセキュリティ テクノロジとセキュア コア サーバー機能を組み合わせて安全なハイブリッド実装を実現することで、前例のないホスト保護を提供します。」

追加の詳細は、Azure Stack HCI: Secured-core Server Solution Brief の一部として近日中に公開される予定です。構成の詳細については、『 Implementing Microsoft Windows Server 2022 Using HPE Proliant Servers, Storage, and Networking Options』ホワイト ペーパーの「Configuring and validationing Secured-core」セクションを参照してください。

セキュア コア サーバーは、 動的ルート オブ トラスト測定(DRTM) を備えた最新の CPU でハードウェアに根差したセキュリティを使用して、システムを信頼できる状態に起動し、システムを改ざんしようとする高度なマルウェアからの攻撃を軽減します。

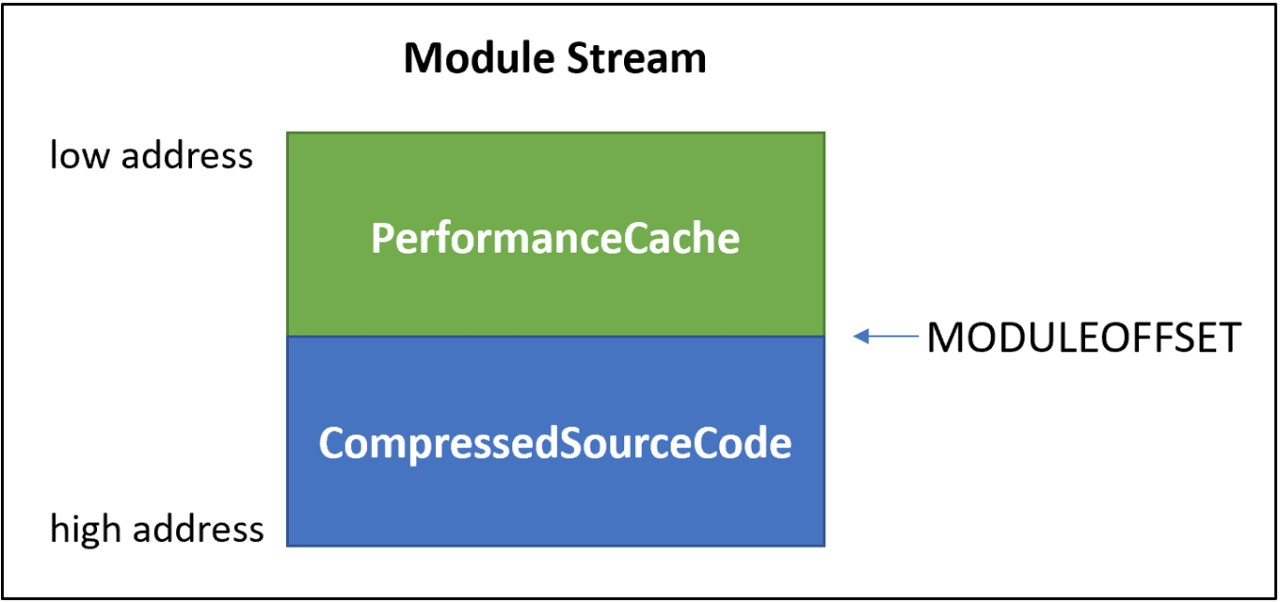

Hypervisor-Protected Code Integrity (HVCI) が有効になっている Secured-core サーバーは、既知の承認された機関によって署名された実行可能ファイルのみを開始します。これにより、信頼できるコンピューティング ベース内で実行されるコードが完全に実行され、悪用や攻撃の対象にならないことが保証されます。ハイパーバイザーは、マルウェアがメモリを変更して実行しようとするのを防ぐために、アクセス許可を設定および適用します。

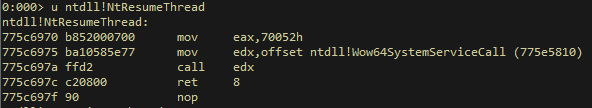

前述の REvil ランサムウェアの例では、セキュア コア サーバーにより、攻撃者がペイロードを効果的に展開してアクティブ化することがはるかに困難になります。 HVCI には、Mimikatz などのカーネルを改ざんするドライバーをブロックするコード整合性セキュリティ ポリシーが有効になっています。さらに、 仮想化ベースのセキュリティ(VBS) がすぐに有効になるため、IT 管理者はCredential Guardなどの機能を簡単に有効にして、攻撃者には見えない隔離された環境で資格情報を保護できます。クレデンシャルの盗難 (図 1に示すキル チェーンの第 2 段階) を防止することで、セキュア コア サーバーは、攻撃者がネットワーク内を横方向にホップすることを非常に困難にし、それによって攻撃を阻止することができます。

HCI および Windows Server カタログでセキュア コア サーバー ソリューションを探す

Azure Stack HCI カタログで、セキュア コア サーバー AQ に対して認定されたさまざまなサーバーを見つけることができるようになりました。カタログに加えられた機能強化により、新しいセキュア コア サーバー バッジを使用して、セキュア コア サーバー機能をサポートする Azure Stack HCI ソリューションを簡単に識別できます。

図 2. Azure Stack HCI カタログ セキュア コア サーバー。

セキュア コア サーバーは、信頼できるエンタープライズ仮想化のユース ケースで提供されるすべての保護に加えて、ファームウェア レベルの攻撃からホストを保護する追加機能をサポートします。 Azure Stack HCI カタログに加えて、 Windows Server カタログには、セキュア コア サーバー AQ を満たすさまざまなエコシステム パートナーからの多数のハードウェア プラットフォームがリストされています。 Secured-core サーバーが優れたホスト セキュリティをどのように提供するかについては、 ブログ投稿を参照してください。

Microsoft Windows Admin Center を使用して、セキュア コア サーバーを簡単に管理する

Windows Admin Center は、セキュリティで保護されたコア サーバーの状態と構成を管理するためのユーザー インターフェイス (UI) です。 Windows Admin Center は、Windows サーバー、クラスター、ハイパーコンバージド インフラストラクチャ、および Windows クライアントを管理するための、ローカルに展開されたブラウザー ベースのアプリケーションであり、運用環境ですぐに使用できます。

Windows Admin Center の新機能により、顧客は Windows Server および Azure Stack HCI システムのセキュア コア機能を非常に簡単に構成できます。製品に含まれるようになった新しい Windows Admin Center セキュリティ機能により、世界中のどこからでも Web ブラウザーからボタンをクリックするだけで、高度なセキュリティを実現できます。 Windows Server および検証済みの Azure Stack HCI ソリューションの場合、お客様はセキュア コア認定システムを探して、セキュア ハードウェア プラットフォームの取得を簡素化できます。

図 3. Windows Admin Center のセキュア コア サーバー クラスター管理。

Windows Admin Center UI を使用すると、セキュア コア サーバーを含む 6 つの機能を簡単に構成できます: ハイパーバイザーによるコード整合性、ブート ダイレクト メモリ アクセス (DMA) 保護、システム ガード、セキュア ブート、仮想化ベースのセキュリティ、トラステッド プラットフォーム モジュール 2.0 . Windows Admin Centerの最新バージョンを今すぐダウンロードしてください。

セキュアド コアへの移行を開始する

Azure Stack HCIおよびWindows Serverカタログで利用できるようになったセキュア コア サーバーには、ハードウェア、ファームウェア、およびオペレーティング システムに組み込まれた業界をリードするセキュリティ緩和策が完全に装備されており、最も高度な攻撃ベクトルのいくつかを阻止するのに役立ちます。 Windows Admin Centerと組み合わせることで、ミッション クリティカルなインフラストラクチャのセキュリティ状態の管理と監視がこれまでになく簡単になりました。

Microsoft セキュリティ ソリューションの詳細については、 当社の Web サイト を参照してください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

1米国の燃料パイプラインのハッカーは、「問題を起こすつもりはなかった」と、BBC ニュースのMary-Ann Russon 氏は述べています。 2021 年 5 月 10 日。

22 億人の Facebook、Instagram、LinkedIn ユーザーのスクレイピング データが公開されました、セキュリティ マガジン。 2021 年 1 月 12 日。

3データ侵害の費用はいくらですか?データ侵害レポート 2021 のコスト、IBM。

42021 年までに 200 億ドル (USD) に達すると予測される世界的なランサムウェア被害コスト、 Steve Morgan、Cybercrime Magazine。 2019 年 10 月 21 日。

5ウクライナ人が逮捕され、米国司法省の Kaseya に対するランサムウェア攻撃で起訴されました。 2021 年 11 月 8 日。

6米国 v. Yevgeny Igorevich Polyanin 、テキサス州ダラス地区北部地区連邦地方裁判所。 8月24日

Comments