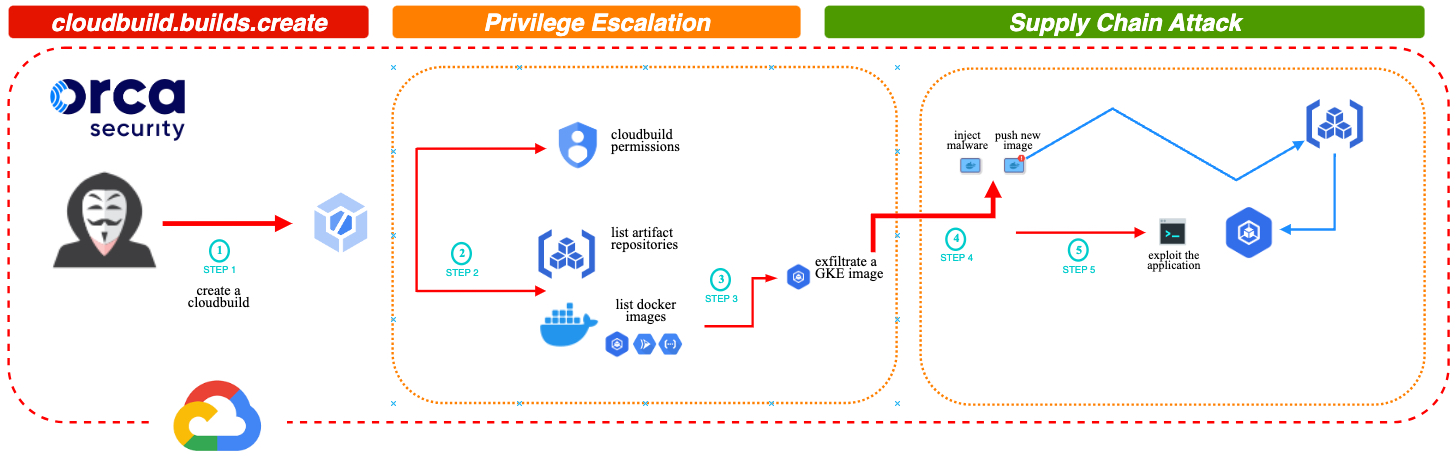

クラウド セキュリティ会社 Orca Security によって発見された Google Cloud Build サービスの重大な設計上の欠陥により、攻撃者が権限を昇格させ、Google Artifact Registry コード リポジトリへのほぼ完全な不正アクセスが可能になる可能性があります。

Bad.Buildと呼ばれるこの欠陥により、攻撃者が Google Cloud Build マネージド継続的インテグレーションおよびデリバリー (CI/CD) サービスのサービス アカウントになりすまして、アーティファクト レジストリに対して API 呼び出しを実行し、アプリケーション イメージを制御できる可能性があります。

これにより、悪意のあるコードの挿入が可能になり、その結果、アプリケーションが脆弱になり、悪意のあるアプリケーションを顧客の環境内に展開した後にサプライ チェーン攻撃が発生する可能性があります。

「潜在的な影響は多岐にわたる可能性があり、Artifact Registry をメインまたはセカンダリのイメージ リポジトリとして使用しているすべての組織に当てはまります」と Orca のセキュリティ研究者 Roi Nisimi 氏は述べています。

「最初の直接的な影響は、これらのイメージに依存しているアプリケーションを妨害することです。これにより、DOS、データの盗難、およびユーザーへのマルウェアの拡散につながる可能性があります。

「SolarWindsや最近の3CXやMOVEitのサプライチェーン攻撃で見てきたように、これは広範囲にわたる影響を与える可能性があります。」

同じ脆弱性が Rhino Security Lab によって観察され、報告されました。それでも、この権限昇格の欠陥を悪用する手法はより複雑で、GCP API と流出した Cloud Build サービス アカウントのアクセス トークンの使用が必要でした。

Orca Security の攻撃は、cloudbuild.builds.create 権限を利用して権限を昇格させ、攻撃者が artifactregistry 権限を使用して Google Kubernetes Engine (GKE) の Docker イメージを改ざんし、root として Docker コンテナ内のコードを実行できるようにします。

Orca Security がこの問題を報告した後、Google セキュリティ チームは、Artifact Registry とは関係なく、デフォルトの Cloud Build サービス アカウントからlogging.privateLogEntries.list 権限を取り消す部分的な修正を実装しました。

この対策は Artifact Registry の根本的な脆弱性に直接対処したものではなく、権限昇格ベクトルとサプライ チェーン攻撃のリスクがそのまま残っていることに注意することが重要です。

「しかし、Googleの修正は、発見された特権エスカレーション(PE)ベクトルを取り消すものではありません。それはそれを制限するだけであり、それを設計上の欠陥に変え、依然として組織をより大きなサプライチェーンリスクに対して脆弱なままにしています」とNisimi氏は述べた。

「したがって、組織がデフォルトの Google Cloud Build サービス アカウントの動作に細心の注意を払うことが重要です。最小特権の原則を適用し、異常を特定するクラウドの検出および対応機能を実装することは、リスクを軽減するための推奨事項の一部です。」

Google Cloud Build のお客様は、ニーズに合わせてデフォルトの Cloud Build サービス アカウント権限を変更し、最小権限の原則 (PoLP) に反する資格認証情報を削除して、権限昇格のリスクを軽減することをお勧めします。

Googleは4月に、攻撃者が悪意のあるOAuthアプリケーションを使用してGoogleアカウントをバックドアできるようにするGhostTokenと呼ばれるGoogle Cloud Platform(GCP)のセキュリティ脆弱性にも対処した。

Comments