「Camaro Dragon」という名前の中国国家支援のハッキンググループが、ヨーロッパの外交機関を攻撃するために使用されるカスタム「Horse Shell」マルウェアで住宅用 TP-Link ルーターを感染させます。

バックドア マルウェアは、ハッカーが住宅ネットワークから発生したように見える攻撃を開始できるように、TP-Link ルーター専用に設計されたカスタムの悪意のあるファームウェアに展開されます。

「この種の攻撃は特に機密性の高いネットワークを狙っているわけではなく、むしろ通常の住宅やホームネットワークを狙っていることは注目に値する」とCheck Pointのレポートでは説明されている。

「したがって、ホームルーターが感染したということは、必ずしも住宅所有者が特定の標的になったことを意味するわけではなく、むしろその所有者のデバイスが攻撃者にとって目的を達成する手段にすぎなかったということです。」

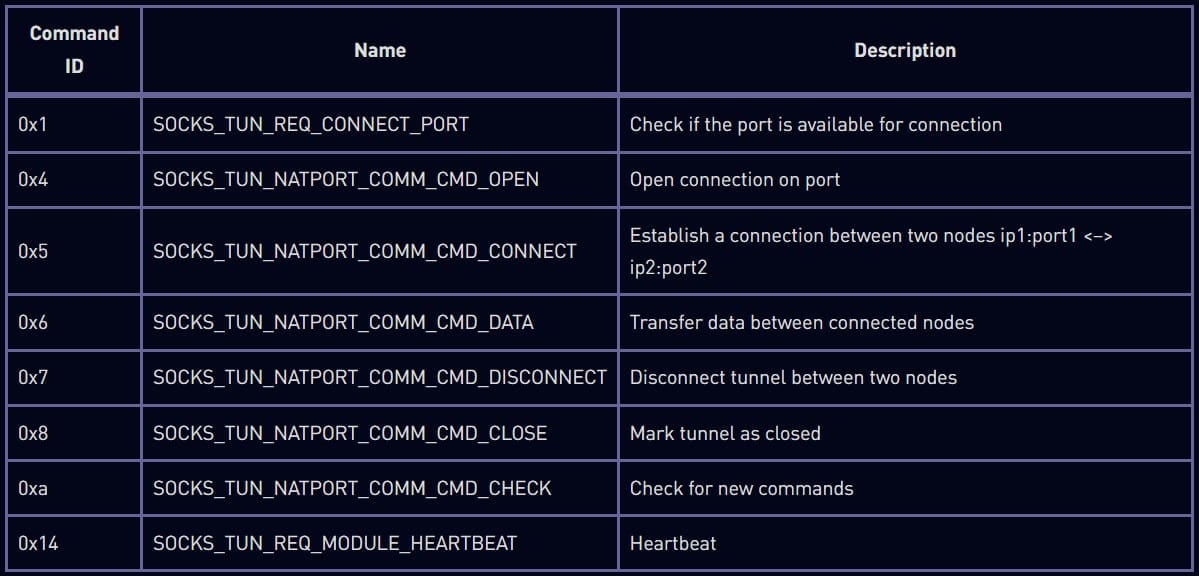

展開されたマルウェアにより、脅威アクターはシェル コマンドの実行、ファイルのアップロードとダウンロード、デバイス間の通信を中継するための SOCKS プロキシとしての使用など、デバイスへの完全なアクセスを許可されます。

Horse Shell TP-Link ファームウェア インプラントは、2023 年 1 月にチェック ポイント リサーチによって発見されました。チェック ポイント リサーチは、ハッカーの活動が、 アバストとESETのレポートで最近詳述された中国の「マスタング パンダ」ハッカー グループと重複していると述べています。

チェック・ポイントは、マスタング パンダとの類似点やかなりの重複にもかかわらず、アクティビティ クラスターに「カマロ ドラゴン」という名前を使用してこのアクティビティを個別に追跡します。

この帰属は、攻撃者のサーバー IP アドレス、さまざまな中国語 Web サイトで見つかったハードコードされた HTTP ヘッダーを特徴とするリクエスト、作成者が英語のネイティブスピーカーではないことを示すバイナリ コード内の多くのタイプミス、およびトロイの木馬の機能類似性に基づいて行われました。 APT31「Pakdoor」ルーターインプラント。

TP-Link ファームウェア インプラント

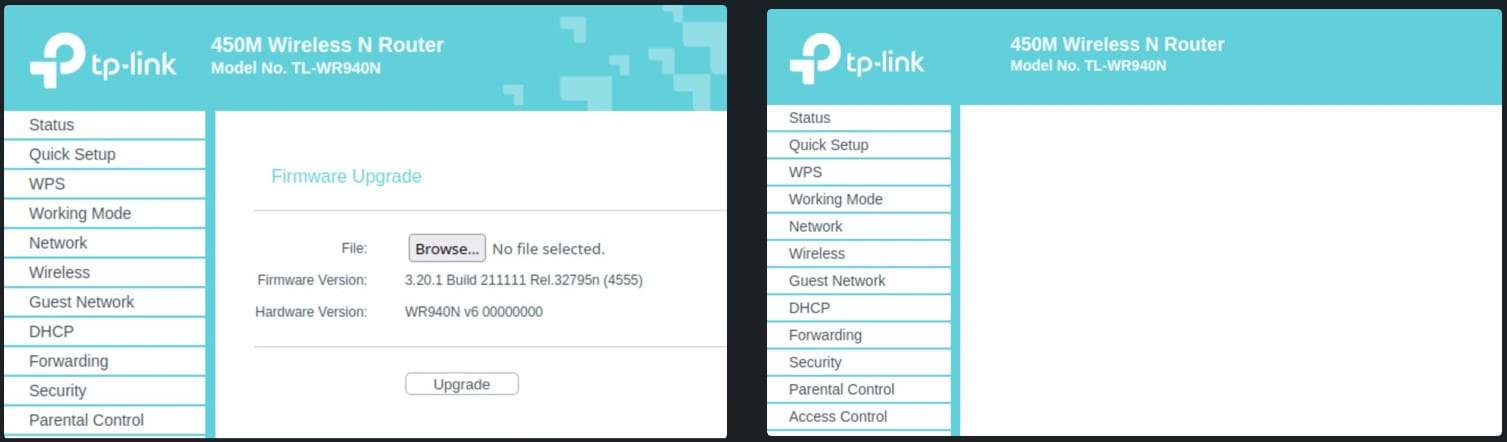

チェック・ポイントは、攻撃者がどのようにしてTP-Linkルーターに悪意のあるファームウェア・イメージを感染させたのかを特定していないが、脆弱性を悪用したり、管理者の資格情報をブルートフォース攻撃したりする可能性があるとしている。

脅威アクターが管理インターフェイスへの管理者アクセスを取得すると、カスタム ファームウェア イメージを使用してデバイスをリモートで更新できます。

調査の結果、Check Point は、TP-Link ルーター用のトロイの木馬化されたファームウェア イメージのサンプルを 2 件発見しました。どちらも広範な変更とファイルの追加を含んでいます。

Check Point は、悪意のある TP-Link ファームウェアを正規バージョンと比較し、カーネルと uBoot セクションが同じであることを発見しました。ただし、悪意のあるファームウェアは、Horse Shell バックドア マルウェア インプラントの一部である追加の悪意のあるファイル コンポーネントを含むカスタム SquashFS ファイルシステムを利用していました。

「その一部は内部的に Horse Shell という名前になっているので、インプラント全体の名前としてそれを使用します。インプラントは攻撃者に 3 つの主要な機能、リモート シェル、ファイル転送、トンネリングを提供します」と Check Point 氏は説明します。

このファームウェアは管理 Web パネルも変更し、デバイスの所有者がルータの新しいファームウェア イメージをフラッシュするのを防ぎ、感染の持続性を確保します。

Horse Shell バックドア

Horse Shell バックドア インプラントが初期化されると、SIGPIPE、SIGINT、または SIGABRT コマンドが発行されたときにプロセスを終了せず、バックグラウンドで実行するデーモンに変換されるように OS に指示します。

その後、バックドアはコマンド アンド コントロール (C2) サーバーに接続し、ユーザー名、OS バージョン、時刻、デバイス情報、IP アドレス、MAC アドレス、サポートされているインプラント機能などの被害者のマシン プロファイルを送信します。

Horse Shell はバックグラウンドで静かに実行され、次の 3 つのコマンドのいずれかを待機します。

- リモート シェルを開始し、侵害されたデバイスへの完全なアクセスを脅威アクターに提供します。

- アップロードとダウンロード、基本的なファイル操作、ディレクトリの列挙などのファイル転送アクティビティを実行します。

- トンネリングを開始して、ネットワーク トラフィックの発信元と宛先を難読化し、C2 サーバー アドレスを非表示にします。

研究者らは、Horse Shell ファームウェア インプラントはファームウェアに依存しないため、理論的にはさまざまなベンダーの他のルーターのファームウェア イメージで動作する可能性があると述べています。

国家支援のハッカーが、DDoS 攻撃や仮想通貨マイニング操作のボットネットの標的となることが多い、安全性の低いルーターをターゲットにするのは驚くべきことではありません。これは、ルーターはセキュリティ対策を実装する際に見落とされがちで、攻撃のステルス発射台として機能し、攻撃者の発信元をわかりにくくする可能性があるためです。

ユーザーは、ルーター モデルの最新のファームウェア アップデートを適用して、既存の脆弱性にパッチを当て、デフォルトの管理者パスワードを強力なものに変更することをお勧めします。ただし、さらに重要なのは、デバイスの管理パネルへのリモート アクセスを無効にし、ローカル ネットワークからのみアクセスできるようにすることです。

繰り返されるテーマ

エッジ ネットワーク デバイスは、国家支援による攻撃者にとって人気の標的となっており、以前は中国のハッカーがカスタム ファームウェアを埋め込んだフォーティネット VPNやSonicWall SMAルーターをターゲットにしていました。

最近では、英国の NCSC と米国の CISA サイバーセキュリティ機関が、ロシアの国家支援による攻撃者もCisco ルータに侵入してカスタム マルウェアをインストールしていると警告しました。

これらのデバイスは一般に EDR (エンドポイント検出および応答) セキュリティ ソリューションをサポートしていないため、脅威アクターはこれらのデバイスを使用してデータを盗み、横方向に拡散し、検出の機会を減らしてさらなる攻撃を実行する可能性があります。

Mandiant CTOのCharles Carmakal氏は、「EDRソリューションをサポートしていないネットワークアプライアンスやIoTデバイスなどに焦点を当てた、中国と連携したサイバースパイ活動の継続という繰り返しのテーマがある」と語った。

このため、ネットワーク管理者は、利用可能なすべてのセキュリティ パッチを入手したらすぐにエッジ デバイスにインストールし、管理コンソールを公開しないことが重要です。

Comments