サイバーセキュリティ研究者やIT管理者らは、Googleの新しいZIPおよびMOVインターネットドメインについて懸念を表明し、攻撃者がこれらをフィッシング攻撃やマルウェア配信に利用する可能性があると警告している。

今月初め、 Google はウェブサイトや電子メール アドレスをホスティングするために購入できる 8 つの新しいトップレベル ドメイン (TLD) を導入しました。

新しいドメインは .dad、.esq、.prof、.phd、.nexus、.foo であり、この記事のトピックでは、.zip および .mov ドメイン TLD です。

ZIPおよびMOV TLD は 2014 年から利用可能になっていますが、一般に利用可能になったのは今月になってからであり、誰でも Web サイト用の bleepingcomputer.zip などのドメインを購入できるようになりました。

ただし、TLD はフォーラムの投稿、メッセージ、オンライン ディスカッションで一般的に共有されるファイルの拡張子でもあり、一部のオンライン プラットフォームやアプリケーションによって自動的に URL に変換されるため、これらのドメインは危険であると認識される可能性があります。

懸念

オンラインでよく見られる 2 つのファイル タイプは、ZIP アーカイブと MPEG 4 ビデオで、ファイル名は .zip (ZIP アーカイブ) または .mov (ビデオ ファイル) で終わります。

したがって、.zip や .mov 拡張子の付いたファイル名を含む説明書を投稿するのが非常に一般的です。

ただし、TLD になったため、一部のメッセージング プラットフォームやソーシャル メディア サイトでは、.zip および .mov 拡張子の付いたファイル名が自動的に URL に変換されます。

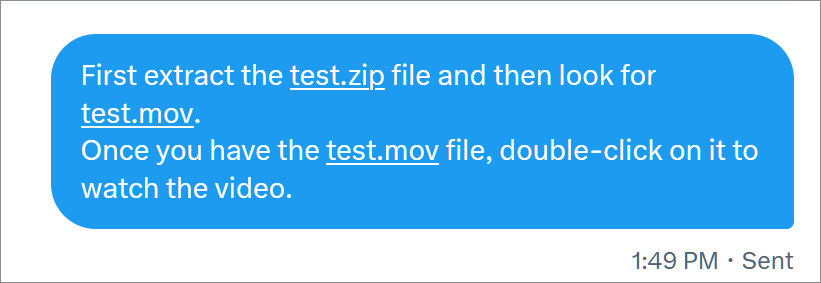

たとえば、Twitter で、zip ファイルを開いて MOV ファイルにアクセスするための指示を誰かに送信すると、以下に示すように、無害なファイル名が URL に変換されます。

ソース:

説明に URL が表示されると、一般に、その URL を使用して関連ファイルをダウンロードできると考え、リンクをクリックする可能性があります。たとえば、ファイル名をダウンロードにリンクすることは、通常、記事、チュートリアル、ディスカッション フォーラムで説明を提供する方法です。

ただし、攻撃者がリンクされたファイル名と同じ名前の .zip ドメインを所有していた場合、その URL は信頼できるソースからのものであるため安全であると考え、誤ってそのサイトにアクセスし、フィッシング詐欺に引っかかったり、マルウェアをダウンロードしたりする可能性があります。

攻撃者が少数の被害者を捕まえるために何千ものドメインを登録する可能性は非常に低いですが、従業員 1 人が誤ってマルウェアをインストールするだけでネットワーク全体が影響を受けます。

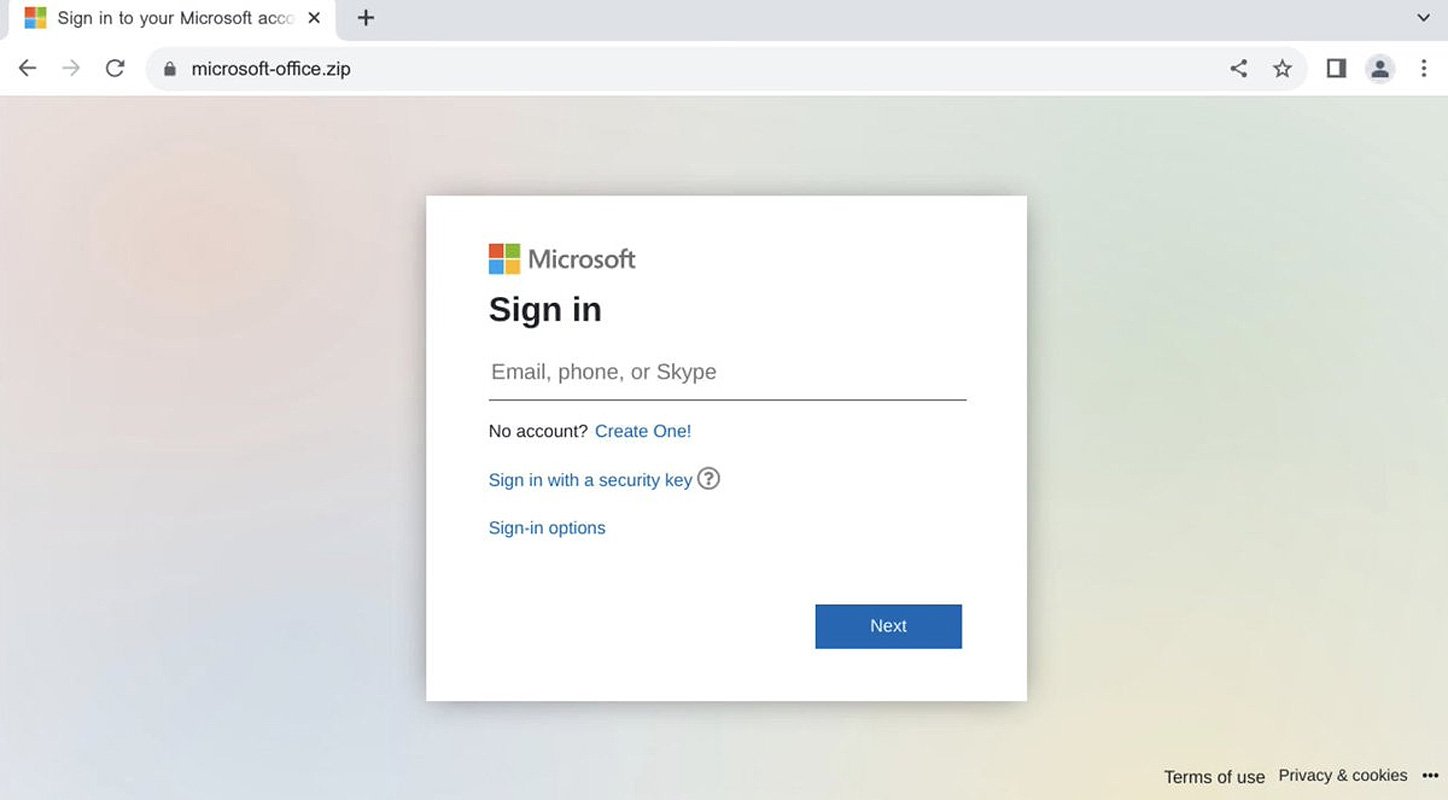

これらのドメインの悪用は理論上のものではなく、サイバー インテル企業Silent Push Labs はMicrosoft アカウントの資格情報を盗もうとするフィッシング ページと思われるものを Microsoft-office[.]zip ですでに発見しています。

出典: Silent Push Labs

サイバーセキュリティ研究者もこのドメインを活用し始めており、Bobby Rauch 氏は URL 内の Unicode 文字とユーザー情報区切り文字(@) を使用した説得力のあるフィッシング リンクの開発に関する研究を発表しています。

Rauch 氏の調査では、以下に示すように、攻撃者が GitHub の正規のファイル ダウンロード URL のように見せかけながら、実際にはクリックすると v1.27.1[.]zip の Web サイトに誘導するフィッシング URL を作成する方法が示されています。

https://github.com/kubernetes/kubernetes/archive/refs/tags/@v1.27.1.zip相反する意見

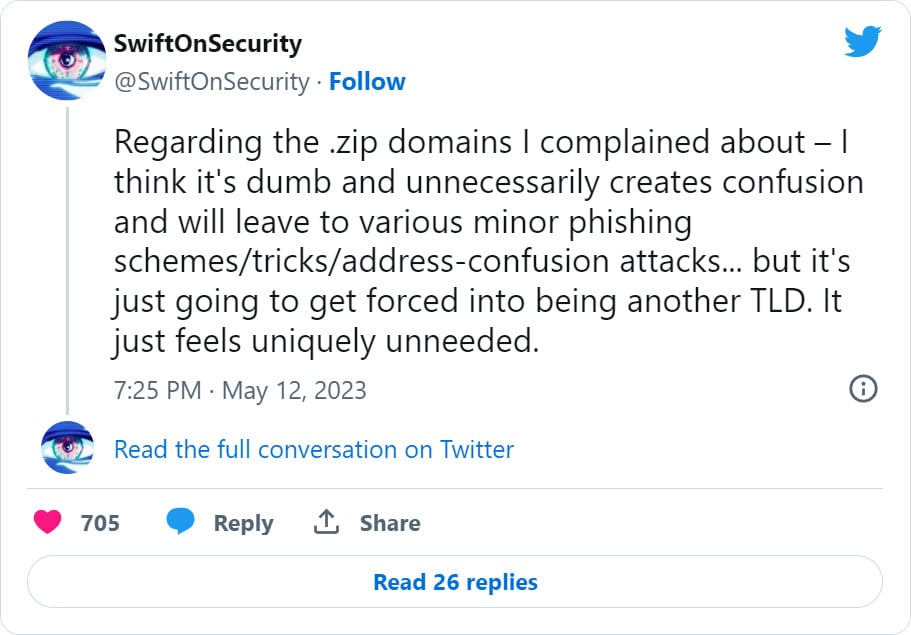

これらの展開は、 開発者、 セキュリティ研究者、 IT 管理者の間で議論を引き起こし、その懸念は正当ではないと感じる人もいれば、ZIP および MOV TLD がすでに危険なオンライン環境に不必要なリスクを追加すると感じる人もいます。

ZIP のリスクに関する情報を表示するために、 update.zip 、 Financialstatement.zip 、 setup.zip 、 attachment.zip 、 officeupdate.zip 、およびbackup.zipなどの一般的な ZIP アーカイブに関連付けられた .zip ドメインを登録し始めています。ドメインを使用したり、RickRoll に送信したり、無害な情報を共有したりできます。

オープンソース開発者のMatt Holt氏はまた、アプリケーションやブラウザに組み込まれるすべてのパブリックトップレベルドメインのリストであるMozillaのパブリックサフィックスリストからZIP TLDを削除するよう要求した。

しかし、PSL コミュニティはすぐに、これらの TLD には若干のリスクが伴う可能性があるものの、依然として有効であり、正規のサイトの運営に影響を与える可能性があるため、PSL から削除すべきではないと説明しました。

「このような理由で既存の TLD を PSL から削除するのは、まったくの間違いです。このリストはさまざまな理由で使用されており、これらのエントリが 1 つの非常に特殊な使用例には不適切であるというだけで、他の (ほぼ) すべての使用例には依然として必要です。 」とソフトウェアエンジニアのフェリックス・フォンテイン氏は説明しました。

「これらは ICP3 ルート内の正当な TLD です。これは続行されません」と PSL メンテナの Jothan Frakes 氏はさらにコメントしました。

「実際のところ、表明された懸念は、開発者とセキュリティ コミュニティおよびドメイン名ガバナンスとの間の断絶を示す明らかな例であり、開発者とセキュリティ コミュニティは、ICANN 内での関与を強化することで利益を得ることができます。」

同時に、他のセキュリティ研究者や開発者は、これらの新しい領域に対する懸念は誇張されていると考えていると表明しています。

こうした懸念についてGoogleに問い合わせたところ、ファイル名とドメイン名を混同するリスクは今に始まったことではなく、ユーザーを悪用から守るためにブラウザの緩和策が講じられているとのことだった。

「ドメイン名とファイル名の混同のリスクは、新しいものではありません。たとえば、3M の Command 製品は、ドメイン名command.comを使用しています。これは、MS DOS および Windows の初期バージョンでも重要なプログラムでもあります。アプリケーションには、これらに対する緩和策があります。これ (Google セーフ ブラウジングなど)、およびこれらの緩和策は .zip などの TLD にも当てはまります。

同時に、新しい名前空間により、 Community.zipやurl.zipなどの名前付けの機会が拡大されます。 Google はフィッシングとマルウェアを真剣に受け止めており、Google レジストリには、.zip を含むすべての TLD にわたって悪意のあるドメインを一時停止または削除する既存のメカニズムがあります。当社は引き続き .zip およびその他の TLD の使用状況を監視し、新たな脅威が出現した場合にはユーザーを保護するために適切な措置を講じます。」 – Google。

あなたは何をするべきか?

実際には、フィッシング サイトから身を守るために、すでに行っていること以外に何もする必要はありません。

誰もがすでに知っているはずですが、他の人からのリンクをクリックしたり、信頼できないサイトからファイルをダウンロードしたりすることは決して安全ではありません。

他のリンクと同様、メッセージ内に .zip または .mov リンクが含まれている場合は、クリックする前に内容を調べてください。リンクが安全かどうかまだわからない場合は、リンクをクリックしないでください。

これらの簡単な手順に従うことで、新しい TLD の影響は最小限に抑えられ、リスクが大幅に増加することはありません。

ただし、ZIP および MOV ファイル名を自動的にリンクに変換するアプリケーションが増えるにつれて、これらのリンクへの露出が増える可能性が高く、オンライン時に注意すべきことが 1 つ増えます。

Comments