デジタル署名され、トロイの木馬化されたバージョンの 3CX ボイス オーバー インターネット プロトコル (VOIP) デスクトップ クライアントが、進行中のサプライ チェーン攻撃で同社の顧客を標的にするために使用されていると報告されています。

3CX は VoIP IPBX ソフトウェア開発会社であり、その 3CX 電話システムは世界中の 600,000 以上の企業で使用されており、毎日 1,200 万人以上のユーザーがいます。

同社の顧客リストには、 American Express、Coca-Cola、McDonald’s、BMW、Honda、AirFrance、NHS、Toyota、Mercedes-Benz、IKEA、HollidayInn などの著名な企業や組織の長いリストが含まれています。

Sophos と CrowdStrike のセキュリティ研究者からのアラートによると、攻撃者は侵害された 3CX ソフトフォン アプリの Windows ユーザーと macOS ユーザーの両方を標的にしています。

CrowdStrike の脅威インテリジェンス チームは、「悪意のある活動には、攻撃者が制御するインフラストラクチャへのビーコン、第 2 段階のペイロードの展開、および少数のケースではキーボード操作による活動が含まれます」 と述べています。

ソフォスは、Managed Detection and Response サービスを通じて発行されたアドバイザリで、「これまでに観察された最も一般的なエクスプロイト後のアクティビティは、インタラクティブなコマンド シェルの生成です」と付け加えました。

CrowdStrike は、 Labyrinth Collimaがこの攻撃の背後にあることから、北朝鮮政府が支援するハッキング グループを追跡している疑いがありますが、Sophos の研究者は、「この帰属を高い信頼性で検証することはできない」と述べています。

Labyrinth Collima の活動は、Kaspersky による Lazarus Group、Dragos による Covellite、Mandiant による UNC4034、Microsoft による Zinc、および Secureworks による Nickel Academy として追跡されている他の脅威アクターと重複することが知られています。

「CrowdStrike には、敵対者の命名規則に関して、詳細な分析プロセスがあります」と同社は電子メールで r に語った。

「 ラビリンス・チョリマは、 サイレント・チョリマやスターダスト・チョリマなど、他のDPRK関連の敵を含むラザルス・グループとして説明されているもののサブセットです。」

SmoothOperator ソフトウェア サプライ チェーン攻撃

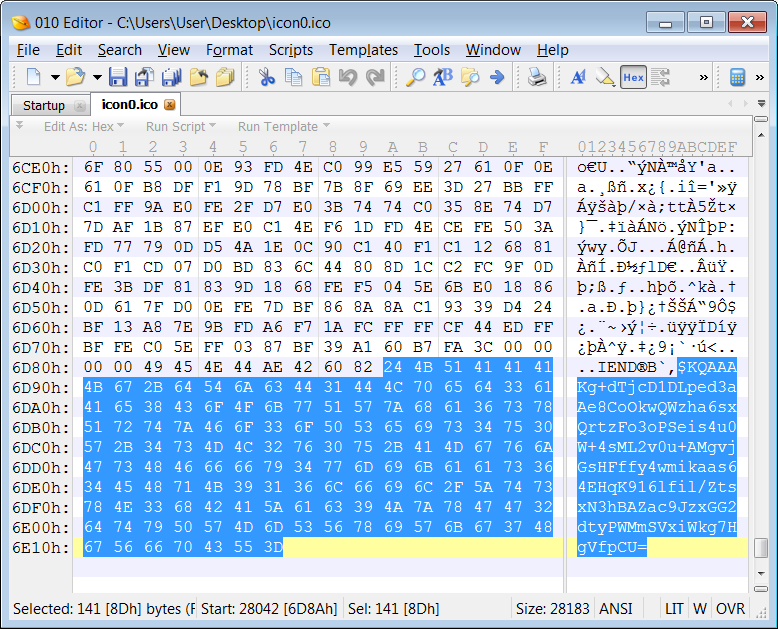

SentinelOne は木曜日に公開されたレポートで、トロイの木馬化された 3CX デスクトップ アプリが、画像に追加された Base64 でエンコードされた文字列を含む、GitHub でホストされているアイコン ファイルをダウンロードすることも明らかにしました。

SentinelOne によって SmoothOperator と呼ばれるこのソフトウェア サプライ チェーン攻撃の背後にいる攻撃者は、2022 年 12 月 7 日に、これらのアイコン ファイルの 1 つをリポジトリに最初にアップロードしました。

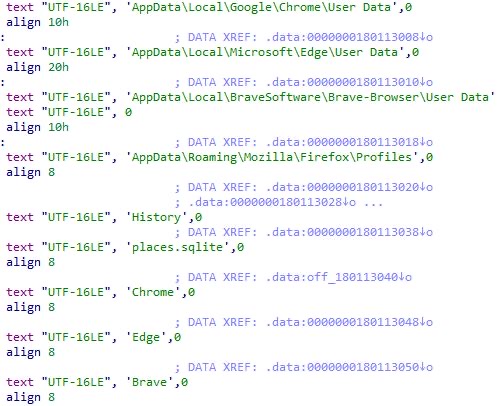

アプリは、これらの Base64 文字列を使用して、侵害されたデバイスに最終的なペイロードをダウンロードします。これは、これまで知られていなかった情報を盗むマルウェアです。

この新しいマルウェアは、システム情報を収集し、Chrome、Edge、Brave、および Firefox のユーザー プロファイルからデータと保存された資格情報を盗むことができます。

「現時点では、Mac インストーラーが同様にトロイの木馬化されていることを確認できません。進行中の調査には、攻撃のステージングにも使用される可能性のある Chrome 拡張機能などの追加のアプリケーションが含まれています」とSentinelOne は述べています。

「攻撃者は、早ければ 2022 年 2 月から、無秩序に広がる一連のインフラストラクチャを登録していますが、既存の脅威クラスターとの明確なつながりはまだ確認されていません。」

セキュリティソフトウェアによって悪意のあるものとしてタグ付けされました

CrowdStrike は、3CX のデスクトップ クライアントのトロイの木馬化されたバージョンが、次の攻撃者が制御するドメインのいずれかに接続すると述べています。

| akamaicontainer[.]com | msedgepackageinfo[.]com |

| akamaitechcloudservices[.]com | msstorageazure[.]com |

| azuredeploystore[.]com | msstorageboxes[.]com |

| azureonlinecloud[.]com | officeaddons[.]com |

| azureonlinestorage[.]com | officestoragebox[.]com |

| dunamistrd[.]com | pbxcloudeservices[.]com |

| glcloudservice[.]com | pbxphonenetwork[.]com |

| qwepoi123098[.]com | zacharryblogs[.]com |

| sbmsa[.]ウィキ | pbxsources[.]com |

| sourceslabs[.]com | ジャーナライド[.]org |

| visualstudiofactory[.]com |

デスクトップ クライアントが接続を試みたドメインには、azureonlinestorage[.]com、msstorageboxes[.]com、msstorageazure[.]com などがあります。

トロイの木馬化されたとされるバージョンのソフトウェアをテストしましたが、これらのドメインへの接続をトリガーすることはできませんでした。

ただし、3CX のフォーラムの複数の顧客は、1 週間前の3 月 22 日から、VoIP クライアント アプリがSentinelOne 、 CrowdStrike 、 ESET 、 Palo Alto Networks 、およびSonicWallセキュリティ ソフトウェアによって悪意があるとマークされたというアラートを受け取っていると述べています。

顧客は、3CXDesktopApp 18.12.407 および 18.12.416 Windows バージョンまたは 18.11.1213 および最新バージョンを Mac にインストールした後に、セキュリティ アラートがトリガーされると報告しています。

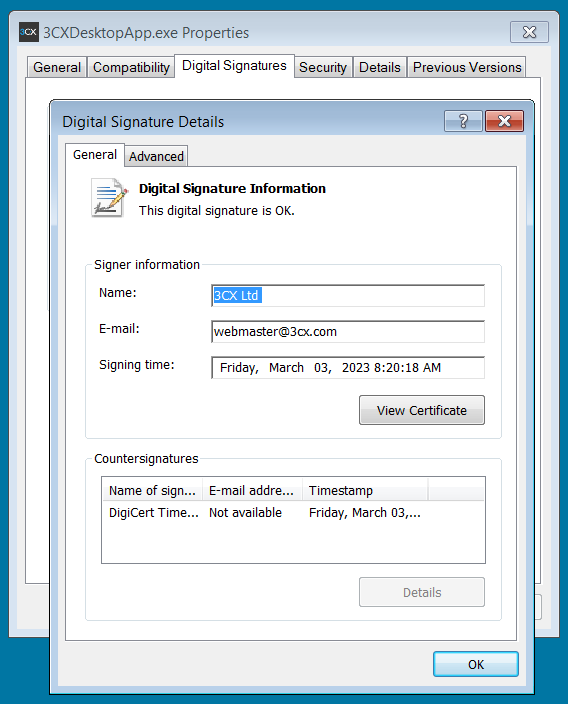

CrowdStrike が共有したトロイの木馬化された 3CX ソフトフォン クライアント サンプルの 1 つは、3 週間以上前の 2023 年 3 月 3 日に、DigiCert が発行した正当な 3CX Ltd 証明書を使用してデジタル署名されていました。

この同じ証明書が古いバージョンのソフトウェアで使用されていることを確認しました。

SentinelOne は 3CXDesktopApp.exe バイナリの分析中に「侵入フレームワークまたはシェルコード」を検出し、ESET はそれを「Win64/Agent.CFM」トロイの木馬としてタグ付けしますが、CrowdStrike の Falcon OverWatch マネージド脅威ハンティング サービスは、悪意のあるアクティビティについて「緊急にシステムを調査する」ようにユーザーに警告します。 “

3CX のサポート チーム メンバーは、水曜日に顧客レポートでいっぱいのフォーラム スレッドの 1 つで、 SentinelOne の潜在的な誤検知としてタグ付けしましたが、同社はまだ問題を公に認めていません.

3CX のスポークスパーソンは、今日早く連絡を取ったとき、コメントの要求に応答しませんでした.

Comments