アマゾン ウェブ サービス (AWS) のログインを標的とする新しいフィッシング キャンペーンは、Google 広告を悪用してフィッシング サイトを Google 検索に忍び込ませ、ログイン資格情報を盗みます。

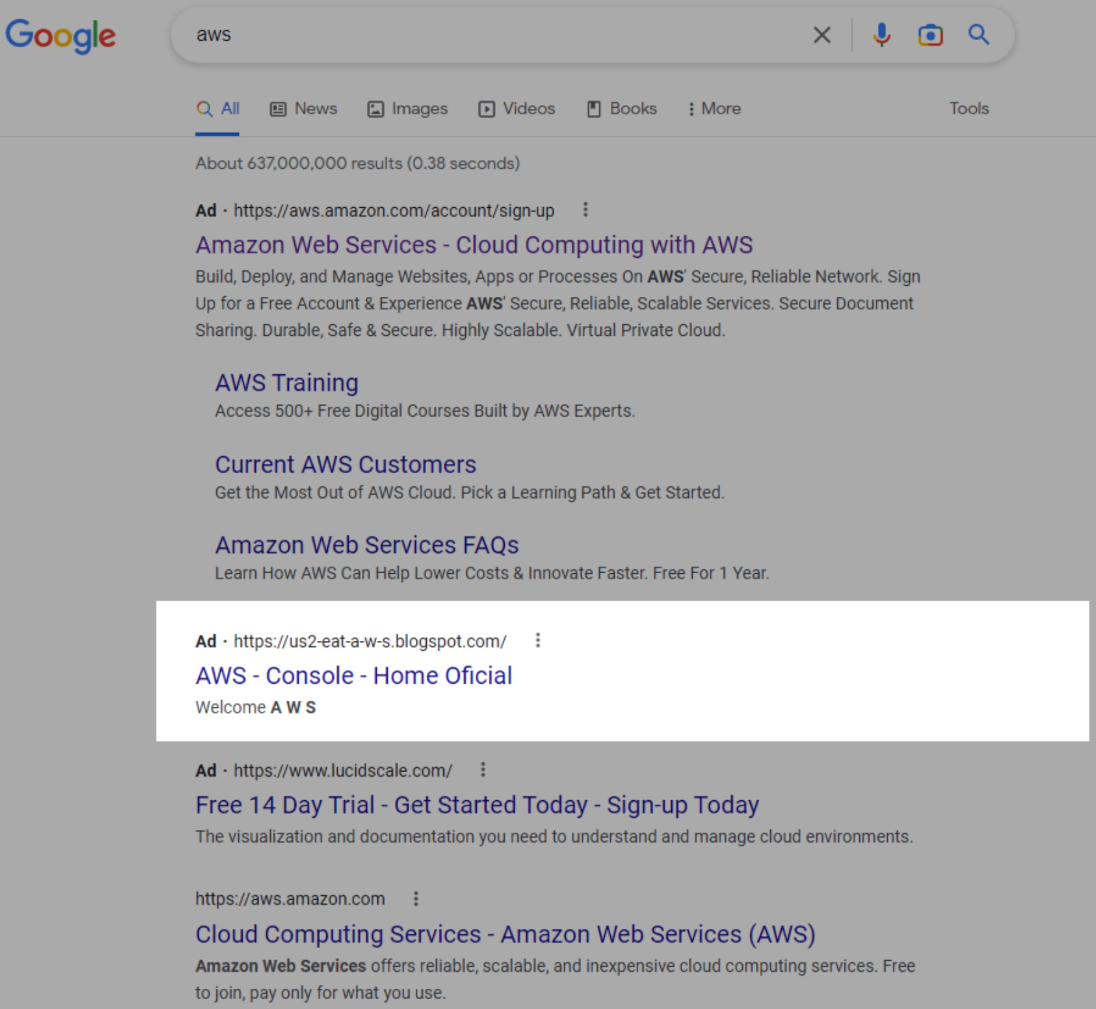

このキャンペーンはSentinel Labsによって発見され、そのアナリストは 2023 年 1 月 30 日に悪意のある検索結果を観察しました。悪質な広告は、「aws」を検索したときに 2 位にランクされ、Amazon 独自のプロモーション検索結果のすぐ後ろにランクされました。

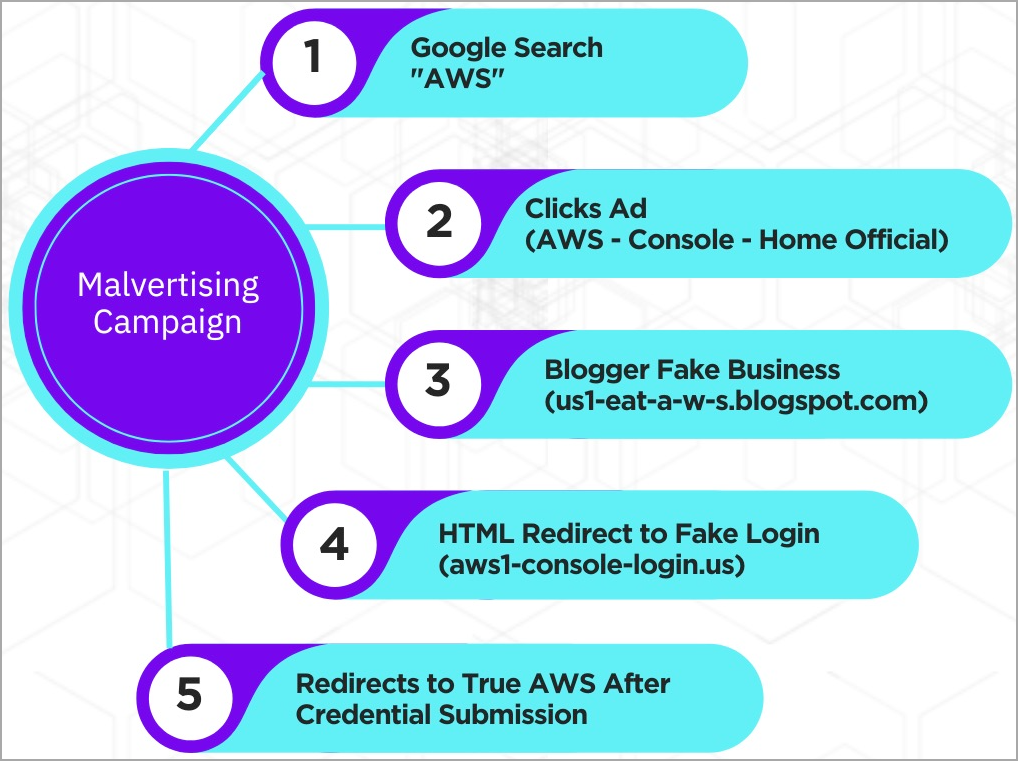

当初、攻撃者は広告をフィッシング ページに直接リンクしていました。ただし、後の段階でリダイレクト手順を追加したため、Google のアドフラウド検出システムによる検出を回避する可能性が高くなりました。

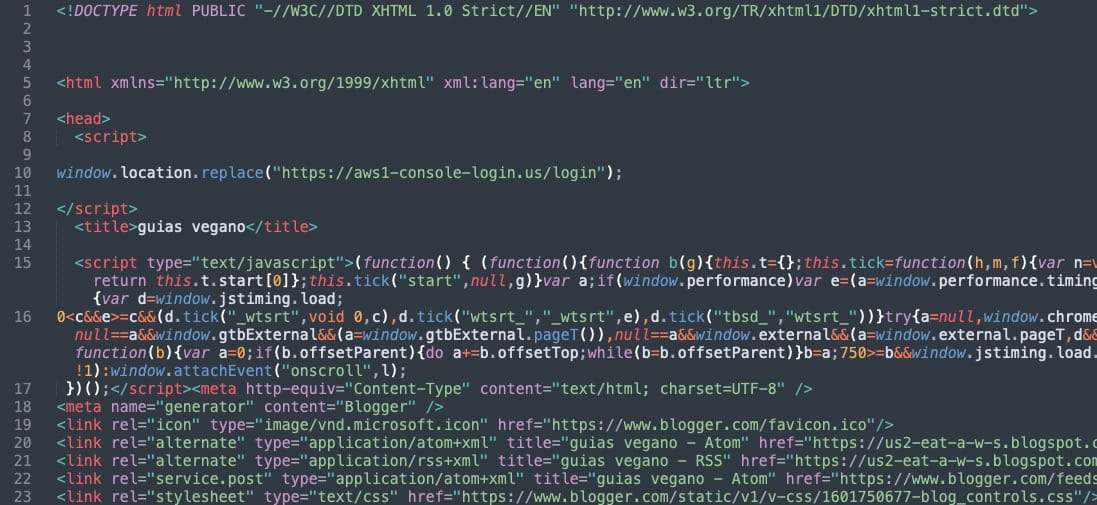

悪意のある Google 広告は、被害者を攻撃者の制御下にあるブロガーの Web サイト (「us1-eat-aws.blogspot[.]com」) に誘導します。これは、合法的なビーガン フード ブログのコピーです。

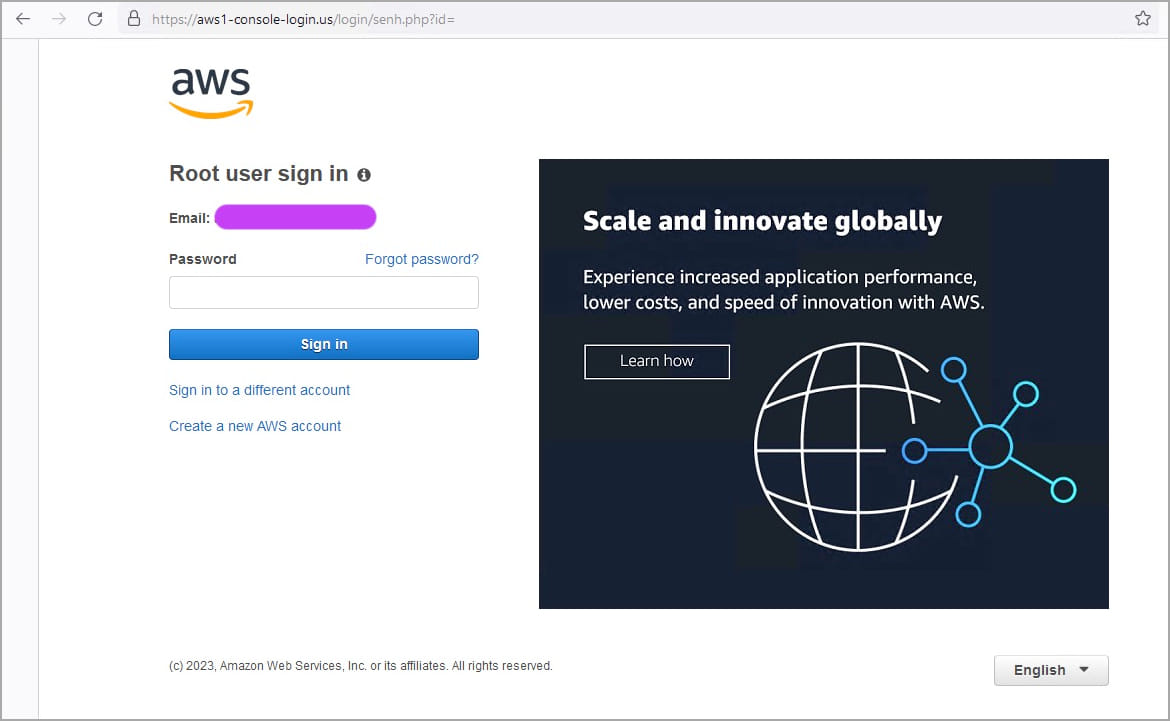

このサイトは「window.location.replace」を使用して、被害者を偽の AWS ログイン ページをホストする新しい Web サイトに自動的にリダイレクトし、本物のように見せかけます。

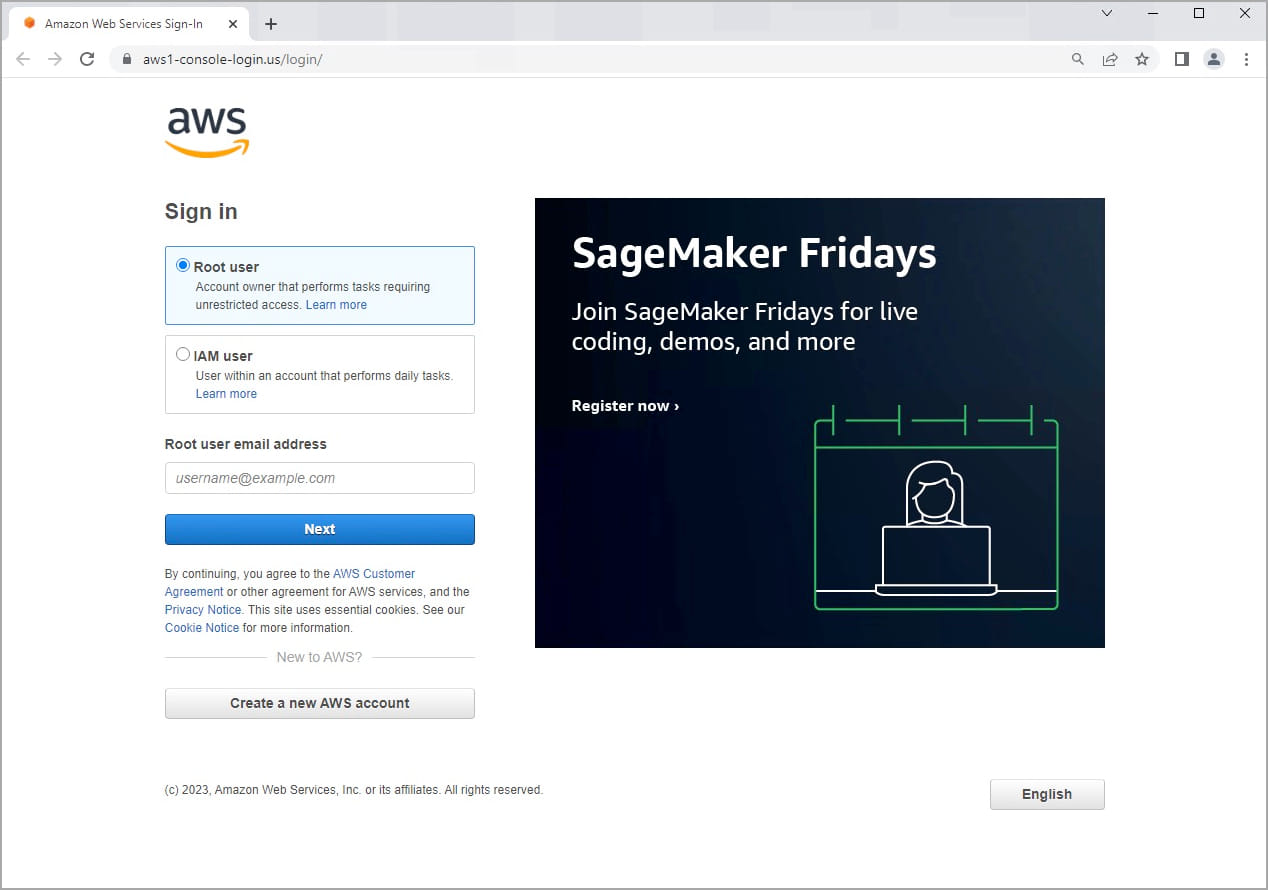

被害者は、ルート ユーザーか IAM ユーザーかを選択し、メール アドレスとパスワードを入力するよう求められます。このオプションは、攻撃者が盗んだデータを価値と有用性の 2 つのカテゴリに分類するのに役立ちます。

Sentinel Labs が確認したフィッシング ドメインは次のとおりです。

- aws1-console-login[.]us

- aws2-console-login[.]xyz

- aws1-ec2-console[.]com

- aws1-us-west[.]info

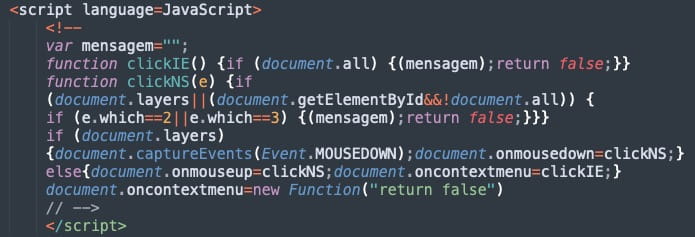

フィッシング ページの興味深い特徴は、作成者が右クリック、中マウス ボタン、またはキーボード ショートカットを無効にする JavaScript 関数を組み込んでいることです。

Sentinel Labs は、これはユーザーが故意に、または誤ってページから移動するのを防ぐためのメカニズムである可能性が高いと述べています。

セキュリティ会社は、JavaScript コードのコメントと変数で言語としてポルトガル語が使用されていることを報告していますが、ブロガー ドメインのルート ページはブラジルのデザート ビジネスを模倣しています。最後に、ドメインの登録に使用される Whois の詳細は、ブラジル人を指しています。

Sentinel Labs はフィッシング サイトを保護する CloudFlare に悪用を報告し、インターネット企業はすぐにアカウントを閉鎖しました。ただし、リンク先のサイトがオンラインでなくなったとしても、悪意のある Google 広告は残ります。

Google 広告は最近、あらゆる種類のサイバー犯罪者から大規模な悪用を受けており、潜在的な被害者にリーチするための代替手段として機能しています。

これらの広告は最近、 パスワード マネージャー アカウントのフィッシング、ランサムウェア展開のための初期ネットワーク侵害、および正規のソフトウェア ツールを装ったマルウェア配布に使用されています。

先週、Sentinel Labs は、 仮想化技術と Google 広告を併用して、ウイルス対策ツールによる検出を困難にするマルウェアを拡散するキャンペーンを発見しました。

Comments