Monti ランサムウェア ギャングは、データ漏洩サイトで被害者の公開を 2 か月間休止していた後、戻ってきました。新しい Linux ロッカーを使用して、VMware ESXi サーバー、法律機関、政府機関をターゲットにしています。

トレンドマイクロの研究者は、Monti の新しい暗号化ツールを分析したところ、このツールが「他の Linux ベースの以前のツールから大きく逸脱している」ことを発見しました。

新しい Linux ロッカー

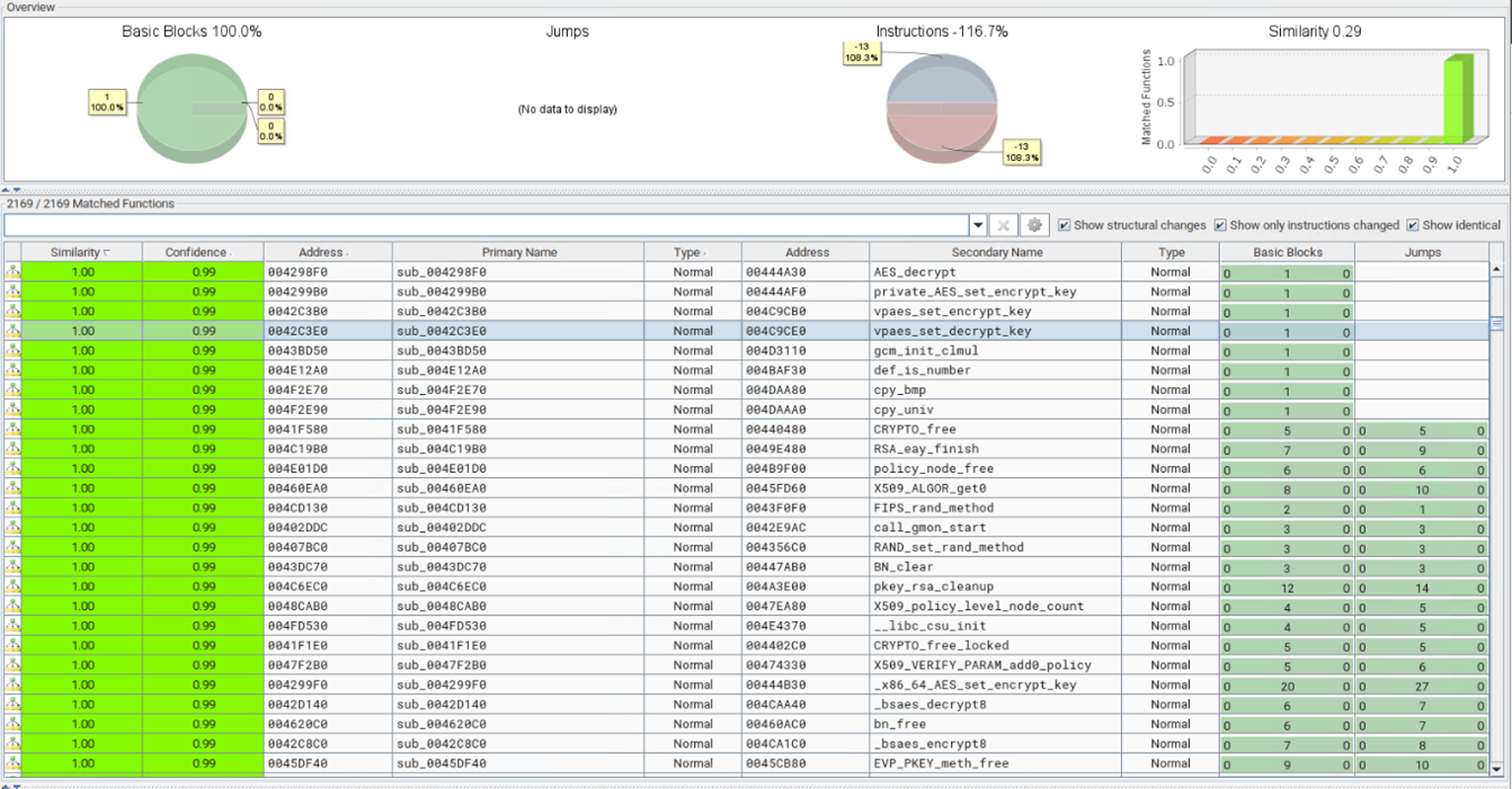

Monti ロッカーの以前のバージョンは、Conti ランサムウェアから漏洩したコードに大きく (99%) 基づいていましたが、新しいロッカーの類似性はわずか 29% です。

トレンドマイクロが確認した重要な変更には次のようなものがあります。

- 「–size」、「–log」、および「-vmlist」パラメータを削除し、新しい「-type=soft」パラメータを追加して、より巧妙な方法で ESXi 仮想マシン (VM) を終了する可能性が高くなります。検出を回避します。

- 「–whitelist」パラメータを追加して、ホスト上の特定の ESXi 仮想マシン (VM) をスキップするようにロッカーに指示します。

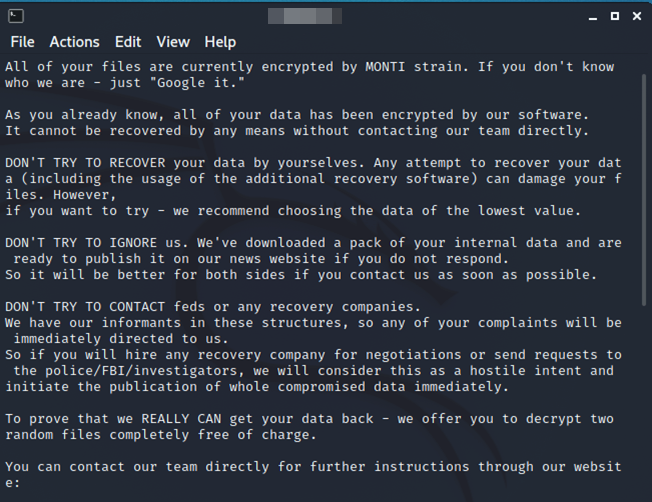

- ユーザーのログイン時に身代金メモの内容を表示するように「/etc/motd」ファイルと「index.html」ファイルを変更しました (今日のメッセージ)。

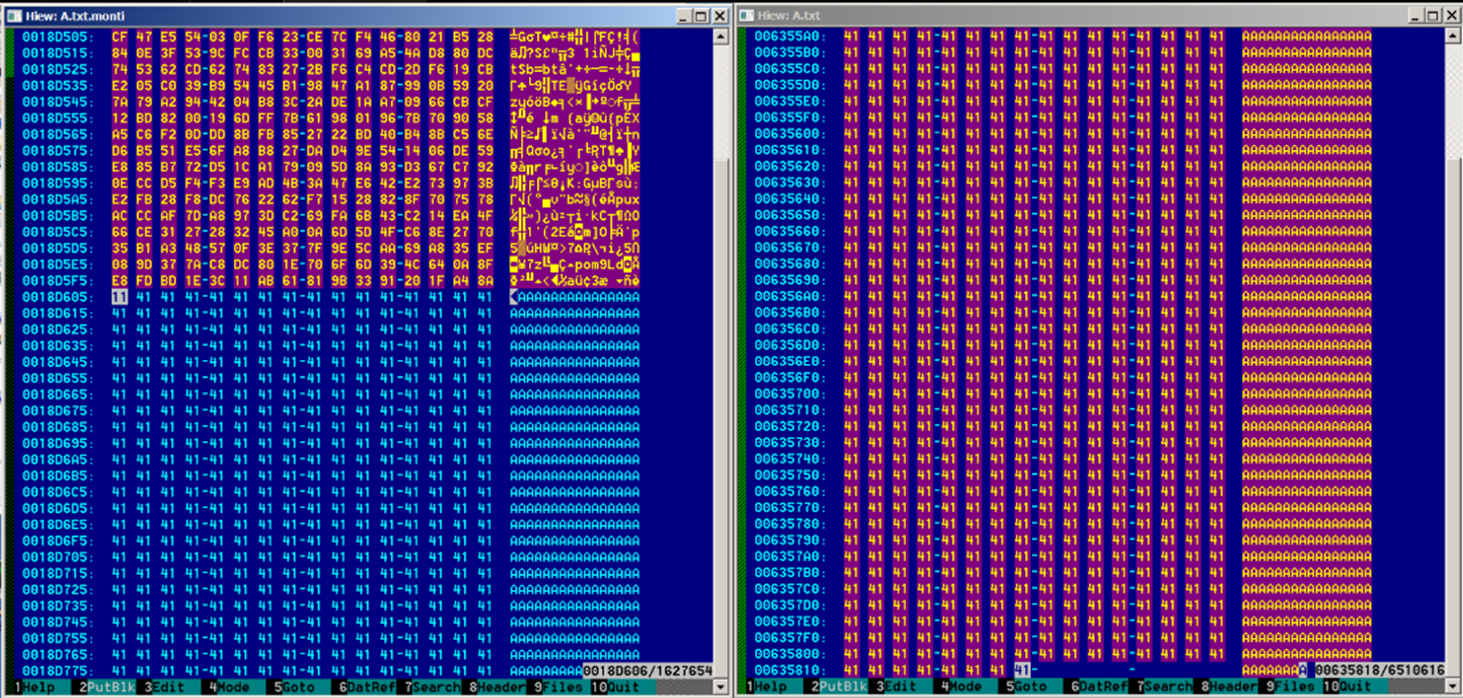

- バイト署名「MONTI」と、暗号化キーに関連する追加の 256 バイトが暗号化されたファイルに追加されるようになりました。

- ファイル サイズが 261 バイト未満か超えているかを確認し、小さいファイルを暗号化し、大きいファイルには「MONTI」文字列の存在を確認します。文字列が欠落している場合は、ファイルが暗号化されます。

- Salsa20 を使用していた以前の亜種とは異なり、新しい亜種は OpenSSL ライブラリの AES-256-CTR 暗号化方式を使用します。

- サイズが 1.048MB ~ 4.19MB のファイルは最初の 100,000 バイトのみが暗号化されますが、1.048MB より小さいファイルは全体が暗号化されます。

- サイズが 4.19MB を超えるファイルには、Shift Right 操作によって計算されたコンテンツの一部が暗号化されます。

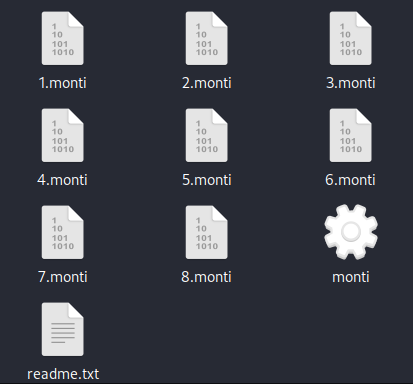

- 新しい亜種は、暗号化されたファイルに .MONTI 拡張子を追加し、処理するすべてのディレクトリに身代金メモ (「readme.txt」) を生成します。

研究者らによると、このコードのハイライトの 1 つは、検出を回避する能力が向上しているため、Monti ランサムウェア攻撃の特定と軽減がより困難になっているということです。

Monti ランサムウェアの背景

2022 年 6 月にMalwareHunterTeamによって最初に発見され、その 1 か月後にBlackBerryによって公的に文書化された Monti ランサムウェアは、 ウクライナの研究者からの漏洩を受けてコードの大部分を使用していたため、Conti のクローンとして登場しました。

2022 年 9 月のIntel471 レポートは、初期のネットワーク アクセス方法が同一であることから、Monti が Conti のリブランドとなる可能性が高まっていることを強調しました。

ただし、 攻撃量が比較的少ないため、この攻撃者は研究者からあまり注目を集めず、2023 年 1 月にフォーティネットが Linux ロッカーの大まかな調査を提供したレポートが 1 件だけでした。

ギャングのメンバーは、自分たちがサイバー犯罪者であることや、そのソフトウェアに悪意があるとは考えていません。彼らは、自社が使用するツールを企業ネットワーク内のセキュリティ問題を明らかにするユーティリティと呼び、攻撃をペネトレーションテストと呼び、その対価として報酬を受け取りたいと考えています。被害企業が支払いをしない場合、データ漏洩サイトの「Wall of Shame」と呼ばれるセクションで被害者の名前を公開する。

活動を説明するために使用されている用語にもかかわらず、Monti グループは他のランサムウェア ギャングと同じように行動し、社内ネットワークに侵入し、データを盗み、身代金を要求します。

Comments