HawkEye マルウェアが一般向けの Web サイトから購入できるようになった後、さまざまな攻撃者が大量の電子メール キャンペーンを通じて HawkEye マルウェアを配布し始めました。フィッシング キャンペーンの背後にいる攻撃者は通常、現在の出来事やユーザーの興味をそそるメディア レポートに基づいた電子メールのテーマを使用し、「件名」行には通常、最近のニュースに関する何かが含まれていました。 HawkEye マルウェアにはいくつかの異なる機能がありますが、ほとんどの場合、資格情報の盗難に関連しています。

6 月中旬、HawkEye マルウェアを配布するフィッシング キャンペーンが観測されました。このキャンペーンの背後にいる攻撃者は、特定の業界グループや特定の地域を標的にしているわけではありません。

感染ベクターと実行

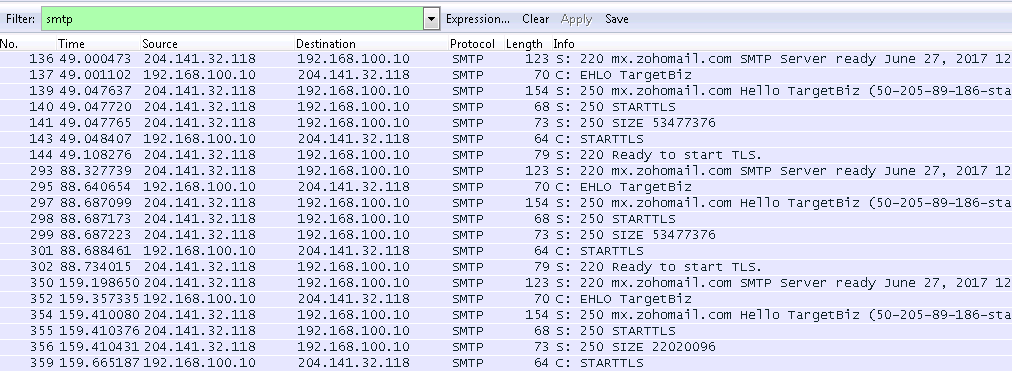

図 1 は、この最新のキャンペーンで HawkEye オペレーターが使用したフィッシング メールのサンプルを示しています。このメッセージは、受信者に添付ファイルを開かせるように設計されています。この最新のキャンペーンでは、フィッシング メールに DOCX 添付ファイルが含まれており、攻撃者はドキュメントに適切な名前を付けたため、受信者はそれが最近の取引または請求書に関連していると信じていました。

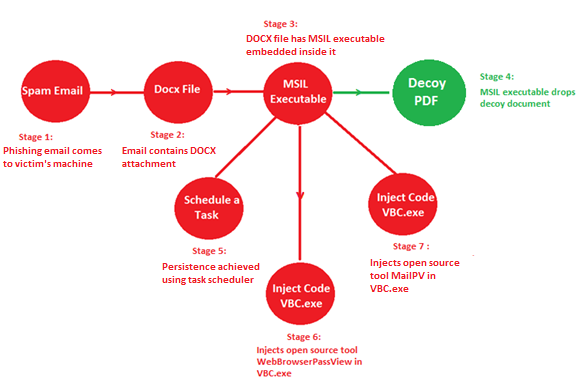

図 2 に示すように、マルウェアの展開には、次のようないくつかの実行段階があります。

- 被害者が受信した悪意のある DOCX ファイルを含むフィッシング メール。

- DOCX ファイルは、埋め込まれた Microsoft Intermediate Language (MSIL) 実行可能ファイルを含む OLE オブジェクトを使用します。 MSIL ファイルまたは HawkEye マルウェアは、%temp% フォルダーにドロップされます。このマルウェアには暗号化されたリソース セクションがあり、パスワード抽出ツールやおとり PDF ドキュメントなどの追加のペイロードが含まれています。

- 実行時に、HawkEye ドロップは自身を %AppData% フォルダにランダムなファイル名でコピーします。

- おとりの PDF ファイルは %temp% の場所から起動されます。

- XML ファイルは、ランダムなファイル名で %temp% フォルダーに作成されます。この XML ファイルには、ユーザー ログイン プロセス中に実行する Windows タスクをスケジュールするための構成の詳細が含まれています。

- 分析されたサンプルでは、マルウェアが VBC.exe (Visual Basic コマンド ライン コンパイラ) に挿入されています。挿入されたコードにはデータを盗む機能があり、電子メール クライアントや Web ブラウザからパスワードを抽出するように設計されています。

初期ペイロード: DOCX ファイル

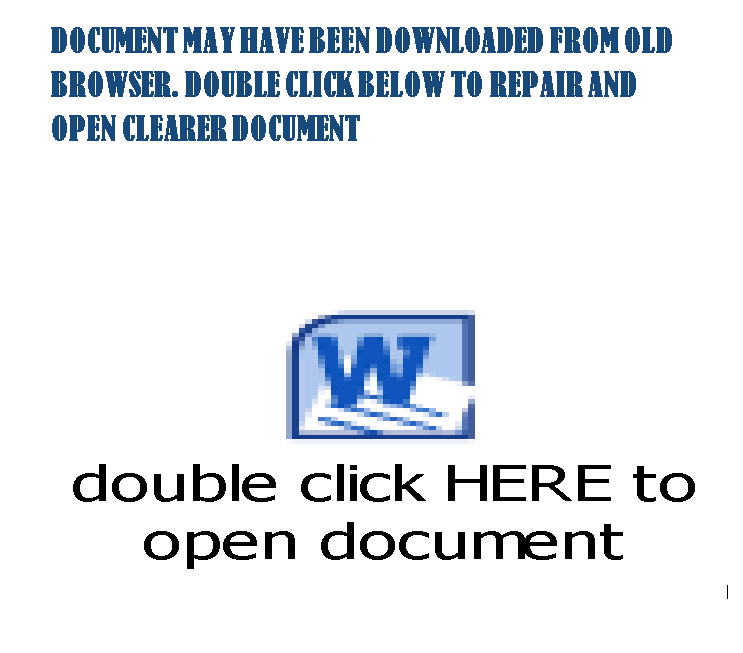

観察されたキャンペーンでは、攻撃者は埋め込まれた OLE オブジェクトを使用してペイロードを被害者のマシンに配信しました。悪意のあるペイロードである HawkEye は DOCX ファイルに埋め込まれており、被害者がオブジェクトをダブルクリックすると %temp% フォルダーにドロップされます (図 3)。

ホークアイ分析

HawkEye マルウェアは、主に資格情報の盗難に使用され、多くの場合、メールや Web ブラウザ アプリケーションからパスワードを抽出する追加ツールと組み合わされます。これらの追加ツールは、バイナリの暗号化されたリソース セクションに含まれています。

HawkEye マルウェアには、次の機能があります。

- メールパスワード盗用

- Web ブラウザのパスワード盗用

- キーロギングとスクリーンショットの撮影

- ビットコイン ウォレットの盗難

- USB伝播

- インターネット ダウンロード マネージャーの盗難

- JDownloader のパスワード盗用

- ウイルス対策チェック

- ファイアウォールのチェック

初期チェックとシステム列挙の後、HawkEye は次のデータをコマンド アンド コントロール (C2) サーバーに送信します。

- サーバー名

- キーロガー有効

- クリップボードロガー有効

- スティーラー有効

- 現地の日付と時刻

- インストール言語

- オペレーティング·システム

- 内部 IP アドレス

- 外部 IP アドレス

- インストールされたアンチウイルス

- インストールされたファイアウォール

USB の伝播とビットコイン ウォレットの盗難

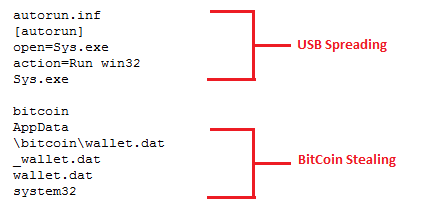

図 4 に示すように、HawkEye は、機密情報を盗む能力に加えて、USB またはリムーバブル ドライブを介して拡散し、Bitcoin ウォレットを盗むこともできます。

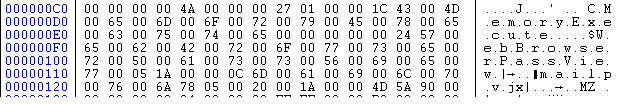

暗号化されたリソース セクション

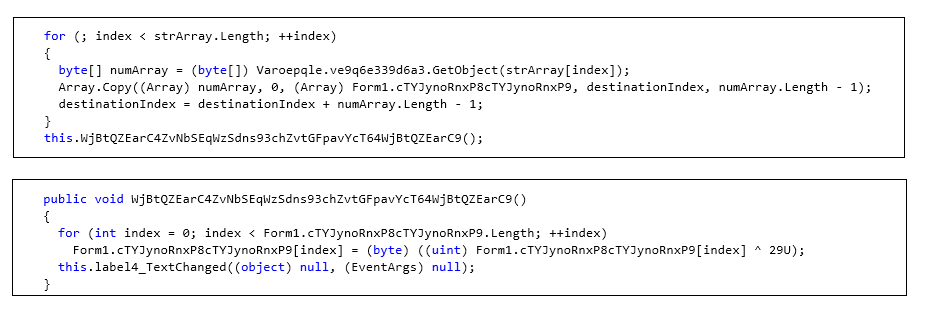

このキャンペーンの HawkEye マルウェアには、暗号化されたリソース セクションが含まれており、攻撃者がより多くのデータを盗み出すことを可能にする機能が追加されています。 FireEye は、以前の HawkEye キャンペーンで同じパターンを観察しました。暗号化されたデータは実行時に復号化され、ターゲット プロセスである vbc.exe に挿入されます。使用される暗号化ロジックはカスタム アルゴリズムであり、キャンペーンによって異なります。図 5 は、カスタム暗号化アルゴリズムの例を示しています。

リソース セクションを復号化すると、次のファイルを抽出できます。

- おとりPDFファイル.

- <Random_Name>.XML

- Windows タスク作成用の構成データが含まれています

- CMemoryExecute.dll

- WebBrowserPassView.exe

- MailPV.exe

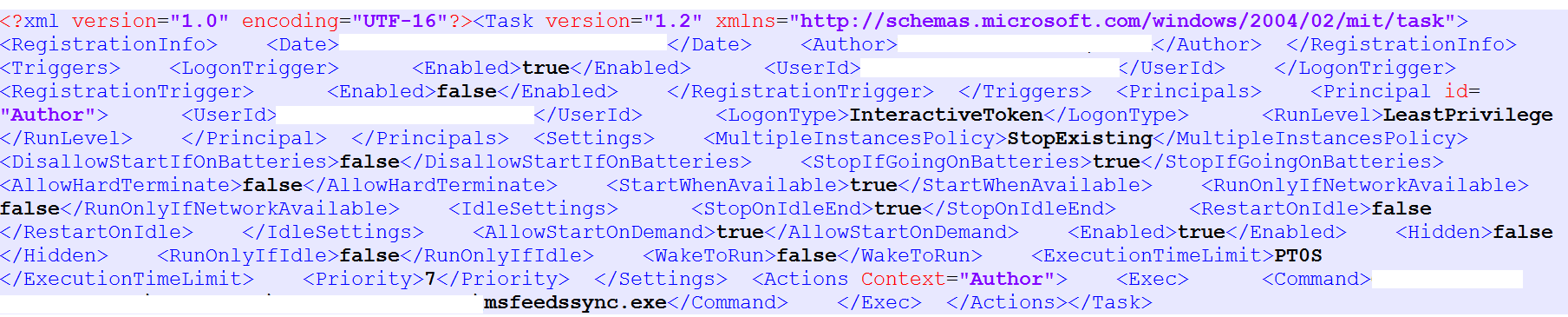

タスク スケジューラ – 持続メカニズム

ペイロードは、被害者のコンピューターでの永続化メカニズムに Windows タスク スケジューリング機能を使用します。ユーザーのログイン時に実行するタスクをスケジュールします。図 7 に示す構成データは、タスクのスケジュールに使用されます。

CMemoryExecute.dll

CMemoryExecute.dll は、Windows ネイティブ API を使用して、Visual Basic コマンド ライン コンパイラである VBC.exe に MailPV.exe と WebBrowserPassView.dll を挿入できる .NET 実行可能ファイルを実行します。 MailPV および WebBrowserPassView は、次のセクションで説明する電子メールおよび Web ブラウザー クライアントのリストから資格情報を抽出するために使用されます。

WebBrowserPassView

リソース セクションから抽出された WebBrowserPassView.dll は、次の Web ブラウザーに保存されているパスワードを抽出するパスワード回復ツールです。

- Internet Explorer (バージョン 4.0 ~ 11.0)

- Mozilla Firefox (すべてのバージョン)

- グーグルクローム

- サファリ

- オペラ

抽出されたパスワードは、作成されたテキスト ファイル「%temp%holderwb.txt」に保存されます。

メールPV

MailPV.exe ファイルは、次の電子メール クライアントのパスワードを抽出するパスワード回復ツールです。

- アウトルックエクスプレス

- IncrediMail

- ユードラ

- グループメール 無料

- MS Outlook

- MS Outlook 2002/2003/2007/2010

- Gmail

- ホットメール/MSN

- ヤフー!郵便

- ネットスケープ メール

- サンダーバード

- Google デスクトップ

- Windows メール

- Windows Live メール

- アウトルック 2013

抽出されたパスワードは、作成されたテキスト ファイル「%temp%holdermail.txt」に保存されます。

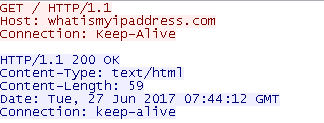

コマンドアンドコントロール通信

最初に観測された C2 トラフィックは、感染したマシンの外部 IP アドレスを取得するためのマルウェアのチェックです。図 8 は、外部 IP アドレス クエリの例を示しています。

前述のように、マルウェアは、外部 IP アドレスが判明した後、収集したシステム情報とセキュリティ プログラム データを C2 サーバーに送信します。 HawkEye は、電子メールや FTP など、複数の方法でこの情報を送信するように構成できます。

システム データに加えて、マルウェアは電子メールや Web ブラウザ アプリケーションから収集した資格情報をアップロードします。これを行うために、マルウェアは holdermail.txt と holderweb.txt が存在することを検証し、データを C2 サーバーに送信します。データが盗み出された後、TXT ファイルは被害者のマシンから削除されます。

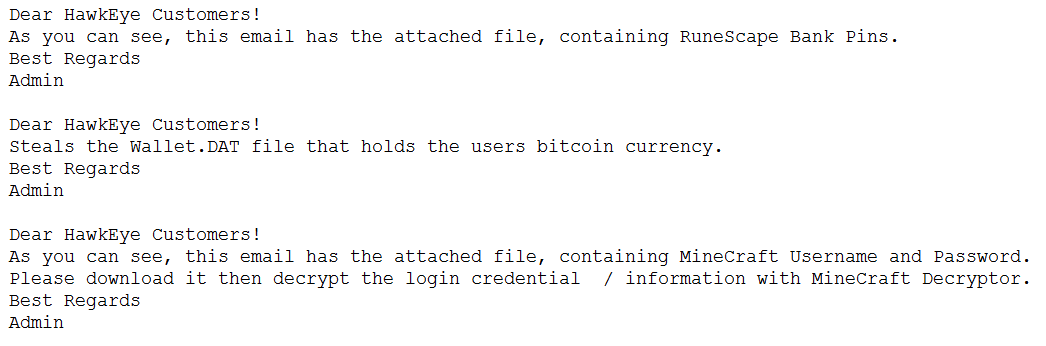

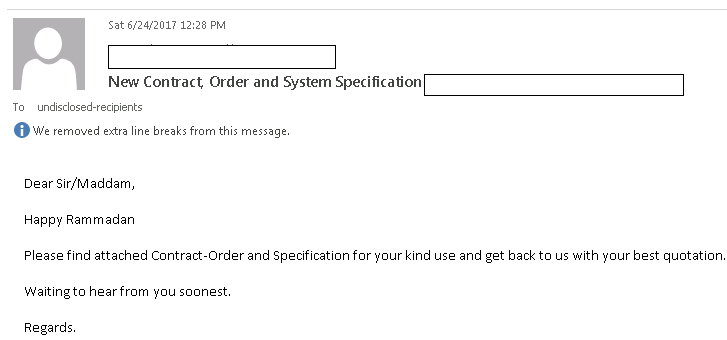

このキャンペーンでは、HawkEye ペイロードがメール経由でデータをアップロードするように構成されていました。抽出されたデータが C2 サーバーによって受信されると、サーバーはキャンペーンの背後にいる攻撃者に電子メールを送信して、盗まれた新しい情報が入手可能であることを通知します。図 9 は、このキャンペーンで使用された電子メール テンプレートの一部を示しています。図 10 は、ネットワーク上の SMTP トラフィックを示しています。

HawkEye ユーザーベース

HawkEye は、多様な攻撃者が複数の目的で使用する多用途のトロイの木馬です。このマルウェアは公開 Web サイトを通じて販売されており、さまざまなオペレーターが使用できるようになっています。商用のトロイの木馬でよくあることですが、HawkEye は、保存されたデータの盗み取り、フォーム データの取得、自己拡散、およびその他の機能を実行するためのさまざまな機能を提供します。その結果、HawkEye は、侵害された環境でさまざまな悪用操作を容易にする可能性があり、さまざまな動機を持つ攻撃者によって使用される可能性があります。さまざまな HawkEye キャンペーンが世界中の多くのセクターの組織に感染し、さまざまなオンライン サービスのユーザー認証情報を盗んでいるのを確認しています。この特定のキャンペーンは、多数の HawkEye アクティビティ セットの 1 つのセグメントを表しています。

以前に HawkEye の使用を報告した注目すべき脅威操作には、ビジネス メールの侵害キャンペーン、中東の組織に対するフィッシング、大量のスパム操作が含まれます (これらのキャンペーンの詳細については、 iSIGHT インテリジェンス サブスクリプションを取得してください)。

結論

以前の観察に基づくと、これらの最近の HawkEye キャンペーンで使用されたフィッシングとルアーの手法は一貫しており、HawkEye バイナリと関連するペイロードも同様です。ただし、攻撃者は、Word 文書に埋め込まれたマクロなどの以前の方法とは対照的に、埋め込まれた OLE オブジェクトを使用するように最初の配信方法を変更しました。脅威の状況は絶えず進化しており、このマルウェア ファミリを使用する攻撃者が使用する新しい手口や戦術がさらに増えると予想されます。

FireEye Multi Vector Execution (MVX)エンジンは、この脅威を認識してブロックできます。

了承

このブログに貢献してくれた John Miller と Nart Villeneuve に感謝します。

Comments