Fireeye社の研究機関Mandiantは、2020年12月2日と12月11日〜18日の2回に分けて少なくとも50の企業を対象に、これまでに見たことのないマルウェアを使用した世界的なフィッシング攻撃が実施されたことがわかりました。

Mandiantの研究者は、この攻撃の背後にある「未分類」の脅威グループであるUNC2529を追跡しており、独自のフィッシング・ルアーを使用して、ターゲットのコンピュータに3種類の新しいマルウェアを展開していることを発見しました

ダウンローダーやバックドアを使用

脅威グループUNC2529が使用したマルウェアは、高度に難読化されており悪意のあるプログラム(ペイロード)をインメモリで展開することでマルウェア検出を回避しようとしています。

Mandiantは「攻撃の手法は難読化とファイルレス・マルウェアを多用して検知を困難にし、拡張可能なバックドアを使用している」と述べています。

脅威グループは、2回の攻撃期間中、JavaScriptベースのダウンローダー(DOUBLEDRAGと呼ばれる)またはマクロが埋め込まれたExcelドキュメントへのリンクを含むフィッシングメールを使用し、攻撃者のコマンド&コントロール(C2)サーバからインメモリのPowerShellベースのドロッパー(DOUBLEDROPと呼ばれる)をダウンロードしました。

DOUBLEDROPドロッパーは、PEダイナミックライブラリとして実装されたバックドア(DOUBLEBACKという名前)の32および64ビットインスタンスをバンドルしています。

このバックドアは、ドロッパーによって生成されたPowerShellプロセスに注入されます

次の段階で、DOUBLEBACKバックドアはプラグインを読み込み、C2サーバーにアクセスして感染したデバイスに実行させるコマンドを取得します。

この攻撃は、ダウンローダーだけがファイルシステムに存在するということ。残りのコンポーネントはレジストリ・データベースにシリアル化されているため、特にファイルベースのアンチウイルス・エンジンによる検出がやや困難になっています。

フィッシングメールの手法

脅威グループUNC2529は、約50のドメインを使用してフィッシングメールを配信するなど、かなりのインフラを駆使して攻撃を行っていたことがわかっています。

またUNC2529は自分たちのメールが、ユーザのビジネスパートナーや顧客からのメールであると思われるように、ターゲットとなる被害者に合わせた攻撃を行うことに非常に時間をかけていました。

これにより罠を仕掛けたメールをユーザに開封させ、感染させる可能性を高めていたとしています。

Mandiantによると、「エグゼクティブになりすまして、カリフォルニアに本社を置く電子機器製造会社の製品に関する件名で、医療業界・ハイテク電子機器・自動車および軍用機器メーカー・クリアな防衛請負業者をターゲットにした7通のフィッシング・メールが確認しています」

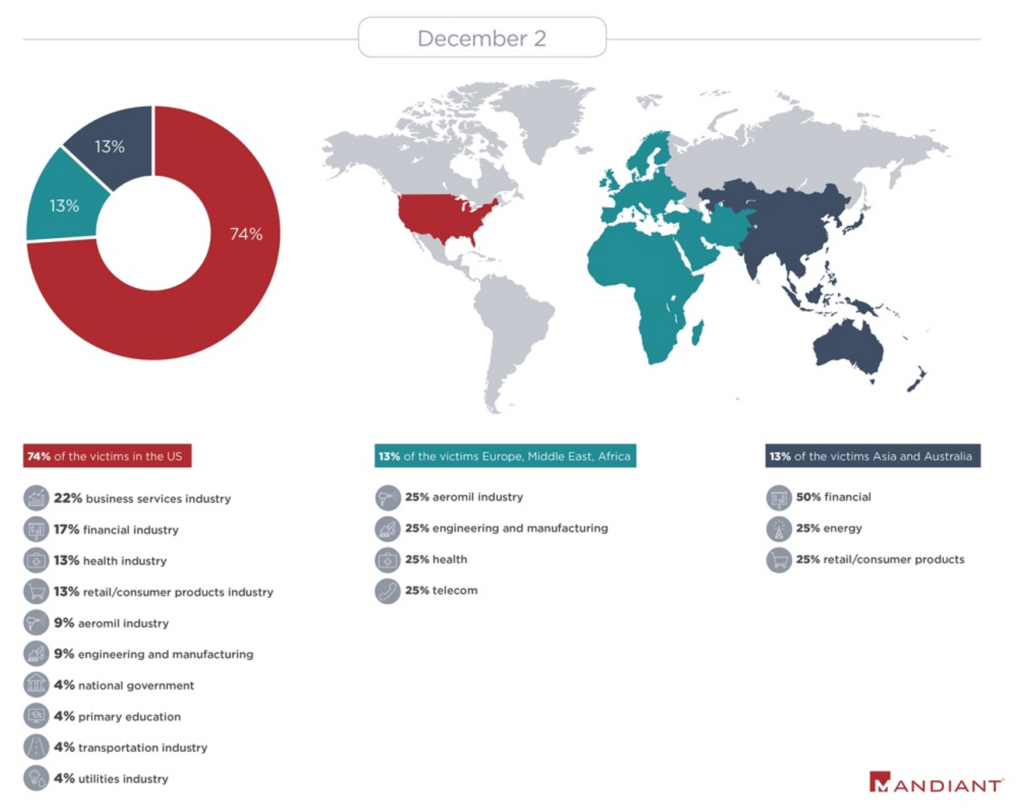

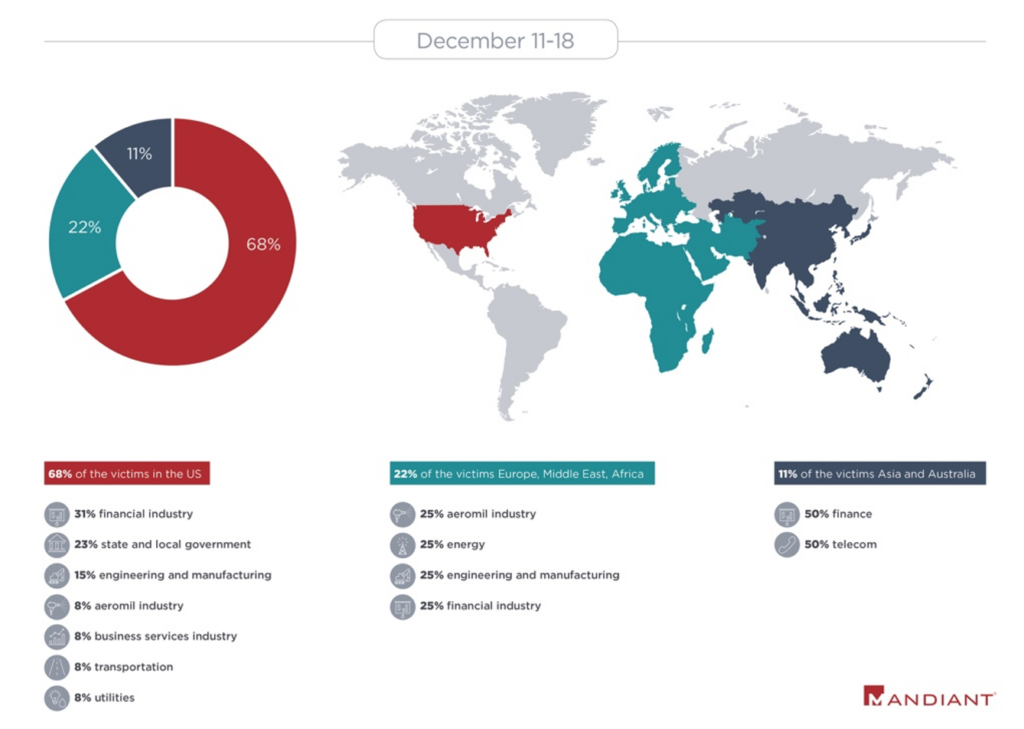

脅威グループの主な標的は米国でしたが、EMEA(ヨーロッパ、中東、アフリカ)、アジア、オーストラリアの組織も攻撃の対象となっており、業界や地域を超えた幅広いターゲットを設定しているということは、金銭的な動機を持つグループによく見られる行動と一致しています

2回のフィッシング攻撃の範囲とターゲットは以下の図の通りで、被害の74%はアメリカで発生しているが、13%はアジアで発生しており、日本も含まれている。

DOUBLEBACK攻撃は現在進行形で行われているようで、MandiantはUNC2529が世界中のあらゆる業界の被害者を危険にさらすためにさらなる行動を起こすことを予想しています」と結論づけています。

マルウェアのハッシュ値やフィッシングメールの配信に使用されたドメインなど不正アクセスの指標は、Mandiantレポートの最後に掲載されています。

Comments