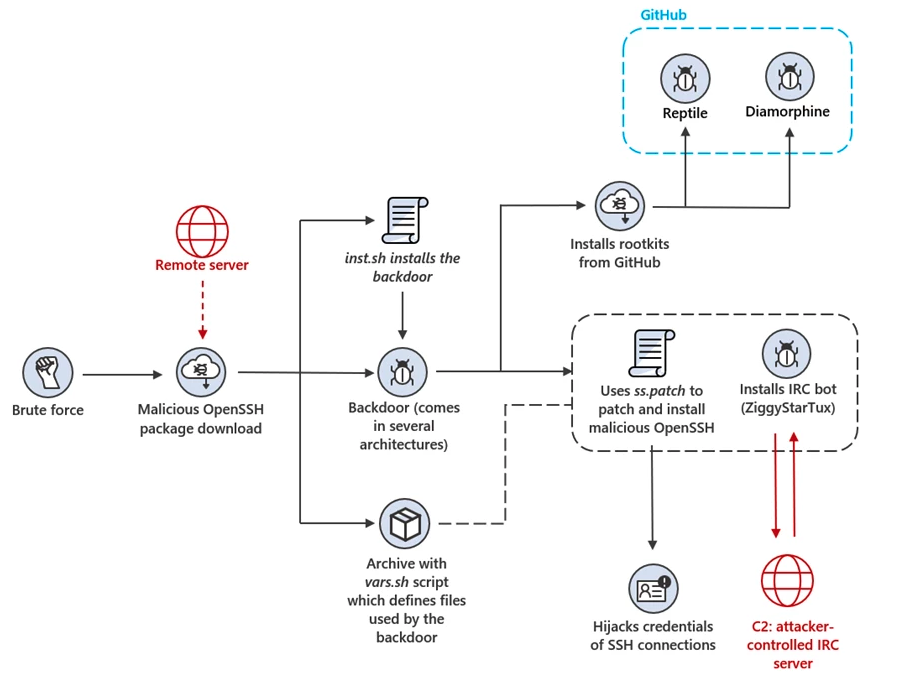

Microsoftは、最近観察されたクリプトジャッキングキャンペーンの一環として、インターネットに公開されたLinuxやモノのインターネット(IoT)デバイスがブルートフォース攻撃でハイジャックされていると述べた。

攻撃者は、システムにアクセスした後、トロイの木馬化した OpenSSH パッケージを展開します。これにより、侵入したデバイスをバックドアにして SSH 認証情報を盗み、永続性を維持します。

「このパッチは、クライアントまたはサーバーとしてデバイスの SSH 接続のパスワードとキーを傍受するフックをインストールします」と Microsoft は述べています。

「さらに、このパッチは SSH 経由での root ログインを可能にし、特別なパスワードによって区別される脅威アクターの SSH セッションのログ記録を抑制することで侵入者の存在を隠蔽します。」

トロイの木馬化された OpenSSH バイナリと同時にデプロイされたバックドア シェル スクリプトは、永続的な SSH アクセスのために 2 つの公開キーをauthorized_keys ファイルに追加します。

さらに、攻撃者がシステム情報を収集し、 ReptileおよびDiamorphineのオープンソース LKM ルートキットをインストールして、ハッキングされたシステム上の悪意のあるアクティビティを隠蔽することを可能にします。

また、攻撃者はバックドアを使用して、新しい iptables ルールとエントリを /etc/hosts に追加し、クリプトジャッキングの競合他社が使用するホストと IP へのトラフィックをドロップすることで、他のマイナーを排除します。

「また、マイナープロセスとファイルを名前で識別し、それらを終了するかアクセスをブロックし、他の攻撃者によってauthorized_keysに設定されたSSHアクセスを削除します」とMicrosoftは述べた。

同じく攻撃に導入されたZiggyStarTuxオープンソース IRC ボットのバージョンには分散型サービス拒否 (DDoS) 機能が搭載されており、オペレーターが bash コマンドを実行できるようになります。

バックドア マルウェアは複数の技術を利用して、侵害されたシステム上での永続性を確保し、バイナリを複数のディスクの場所に複製し、それを定期的に実行する cron ジョブを作成します。

さらに、ZiggyStarTux を systemd サービスとして登録し、/etc/systemd/system/network-check.service でサービス ファイルを構成します。

ZiggyStarTux ボットと IRC サーバー間の C2 通信トラフィックは、攻撃者のインフラストラクチャ上でホストされている正規の東南アジアの金融機関に属するサブドメインを使用して偽装されています。

Microsoft は、このキャンペーンの調査中に、ボットが追加のシェル スクリプトをダウンロードして実行し、ハッキングされたデバイスのサブネット内のすべてのライブ ホストに総当たり攻撃を行い、トロイの木馬化された OpenSSH パッケージを使用して脆弱なシステムをバックドアするよう指示されているのを確認しました。

被害者のネットワーク内を水平方向に移動した後、攻撃者の最終目標は、クリプトマイニング用に設計された Linux ベースの Hiveon OS システムをターゲットとするマイニング マルウェアのインストールであるようです。

「OpenSSHの修正版は、正規のOpenSSHサーバーの外観と動作を模倣しているため、他の悪意のあるファイルよりも検出が困難になる可能性がある」とMicrosoftは述べた。

「パッチが適用された OpenSSH により、攻撃者が追加のデバイスにアクセスして侵害できるようになる可能性もあります。この種の攻撃は、露出したデバイスに侵入して制御しようとする攻撃者のテクニックと執拗さを示しています。」

Comments