Mirai ボットネットの亜種は、D-Link、Arris、Zyxel、TP-Link、Tenda、Netgear、MediaTek デバイスを制御して分散型サービス拒否 (DDoS) 攻撃に使用することを目的として、約 24 個の脆弱性をターゲットにしています。 。

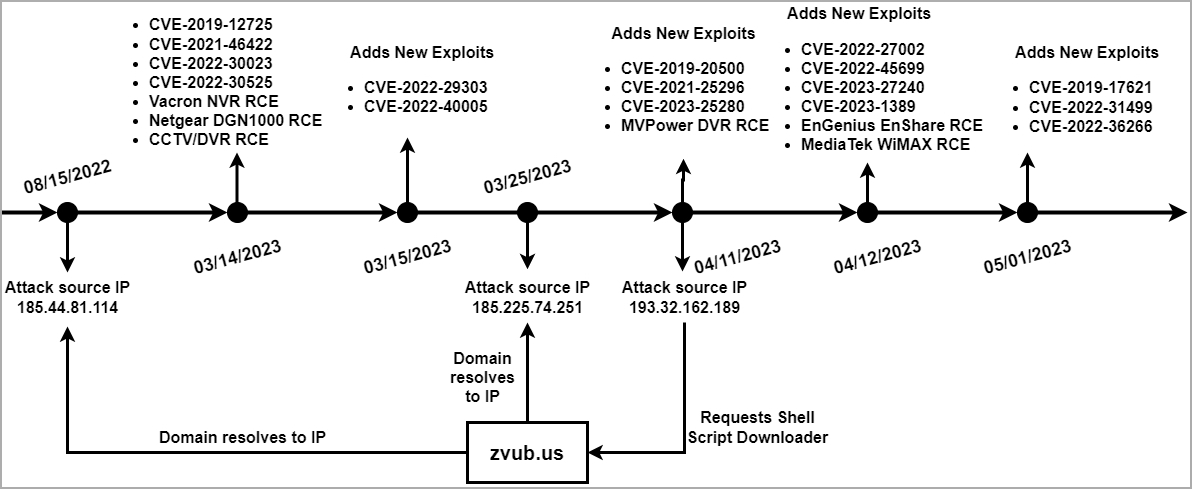

このマルウェアは、3 月 14 日に始まり、4 月と 6 月に急増した 2 つの継続的なキャンペーンで、パロアルト ネットワークスのユニット 42 研究者によって特定されました。

研究者らは本日のレポートで、ボットネット開発者が悪用可能な脆弱性を突くコードを追加し続けていると警告している。

このマルウェアは、ルーター、DVR、NVR、WiFi 通信ドングル、温度監視システム、アクセス制御システム、太陽光発電モニターなど、さまざまなコネクテッド製品における 22 件以上の既知のセキュリティ問題をターゲットにしています。

以下は、Unit 42 の研究者が特定した最新バージョンのマルウェアの標的となる脆弱性と製品の完全なリストです。

これらの欠陥の 1 つである CVE-2023-1389 は、TP-Link Archer A21 (AX1800) WiFi ルーターに影響を及ぼし、 4 月下旬以降、 Mirai マルウェアから悪用されていると ZDI によって報告されました。ただし、この 2 つが同じ活動を指しているかどうかは不明です。

攻撃の詳細

この攻撃は、前述の欠陥の 1 つを悪用することから始まり、外部リソースからシェル スクリプトを実行するための基礎を築きます。

このスクリプトは、armv4l、arm5l、arm6l、arm7l、mips、mipsel、sh4、x86_64、i686、i586、arc、m68k、sparc を含む、侵害されたデバイスのアーキテクチャに一致するボットネット クライアントをダウンロードします。

ボット クライアントの実行後、シェル スクリプト ダウンローダーはクライアントのファイルを削除して、感染追跡を一掃し、検出の可能性を減らします。

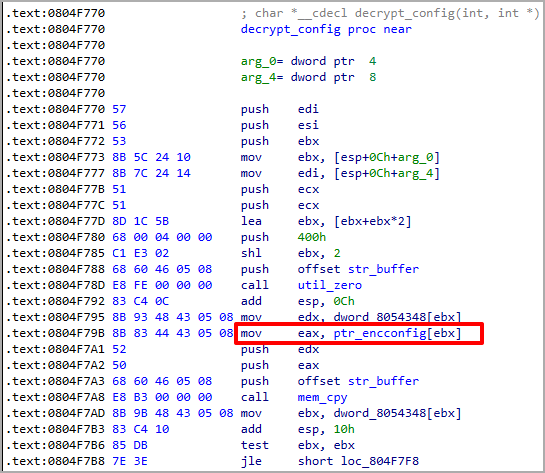

流通している標準の Mirai 亜種と比較すると、この亜種はボットネット クライアントの構成を取得するために文字列テーブルを設定するのではなく、インデックスを通じて .rodata セクション内の暗号化された文字列に直接アクセスします。

このアプローチでは、暗号化された文字列テーブルの初期化がバイパスされ、マルウェアに速度とステルス性が与えられ、セキュリティ ツールによって検出される可能性が低くなります。

Unit 42 はまた、この Mirai 亜種には Telnet/SSH ログイン認証情報を総当たり攻撃する能力がないため、その配布はもっぱらオペレーターが手動で脆弱性を悪用することに依存していると指摘しています。

感染のリスクを下げるには、デバイス ベンダーまたはメーカーから入手可能な最新のファームウェア アップデートを適用し、デフォルトのアクセス資格情報を強力で固有のものに切り替え、必要がない場合はリモート管理パネルへのアクセスを削除します。

IoT デバイス上のボットネット マルウェア感染の兆候には、過度の過熱、設定/構成の変更、頻繁な切断、全体的なパフォーマンスの低下などが含まれる場合があります。

Comments