ハッカーはオープンソースの Linux PRoot ユーティリティを BYOF (Bring Your Own Filesystem) 攻撃で悪用して、多くの Linux ディストリビューションで動作する悪意のあるツールの一貫したリポジトリを提供しています。

Bring Your Own Filesystem 攻撃とは、脅威アクターが、攻撃を実行するために使用される標準的なツール セットを含む悪意のあるファイル システムを自分のデバイス上に作成することです。

次に、このファイル システムがダウンロードされ、侵害されたマシンにマウントされます。これにより、Linux システムをさらに侵害するために使用できる構成済みのツールキットが提供されます。

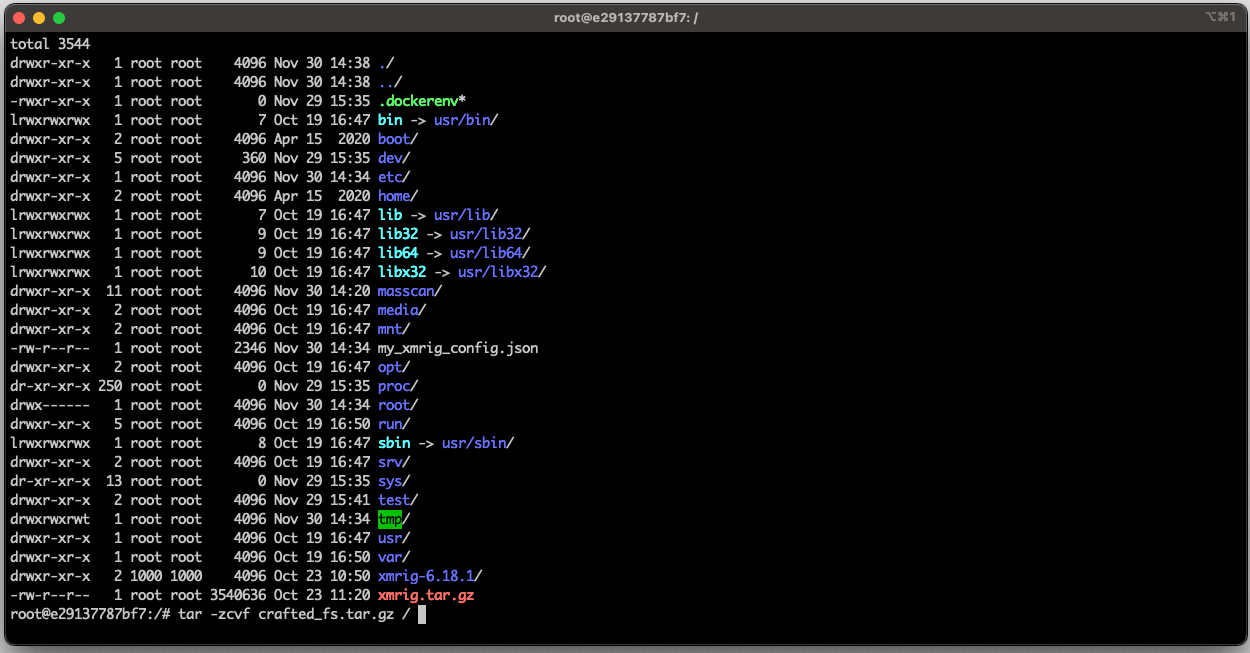

「まず、攻撃者は悪意のあるファイルシステムを構築し、展開します。この悪意のあるファイルシステムには、操作を成功させるために必要なものがすべて含まれています」と Sysdig の新しいレポートは説明しています。

「この初期段階でこの準備を行うことで、検出ツールの詮索の目から遠く離れた攻撃者自身のシステムにすべてのツールをダウンロード、構成、またはインストールすることができます。」

Sysdig によると、攻撃は通常、仮想通貨のマイニングにつながりますが、より有害なシナリオも考えられます。

研究者はまた、この新しい手法により、あらゆる種類の Linux エンドポイントに対する悪意のある操作をいかに簡単にスケーリングできるかについても警告しています。

Linux PRoot ユーティリティの悪用

PRoot は、「chroot」、「mount –bind」、および「binfmt_misc」コマンドを組み合わせたオープンソース ユーティリティであり、ユーザーは Linux 内で分離されたルート ファイルシステムをセットアップできます。

デフォルトでは、PRoot プロセスはゲスト ファイルシステム内に限定されます。ただし、QEMU エミュレーションを使用して、ホスト プログラムとゲスト プログラムの実行を混在させることができます。

さらに、ゲスト ファイルシステム内のプログラムは、組み込みのマウント/バインド メカニズムを使用して、ホスト システムからファイルやディレクトリにアクセスできます。

Sysdig によって確認された攻撃は、PRootを使用して、「masscan」や「nmap」などのネットワーク スキャン ツール、XMRig クリプトマイナー、およびそれらの構成ファイルを含む、既に侵害されているシステムに悪意のあるファイル システムを展開します。

ファイルシステムには、攻撃に必要なすべてが含まれており、DropBox などの信頼できるクラウド ホスティング サービスから直接ドロップされた、必要なすべての依存関係を含む Gzip 圧縮された tar ファイルにきちんとパッケージ化されています。

PRoot は静的にコンパイルされ、依存関係を必要としないため、攻撃者は単純にコンパイル済みのバイナリを GitLab からダウンロードし、攻撃者がダウンロードして展開したファイル システムに対して実行し、マウントします。

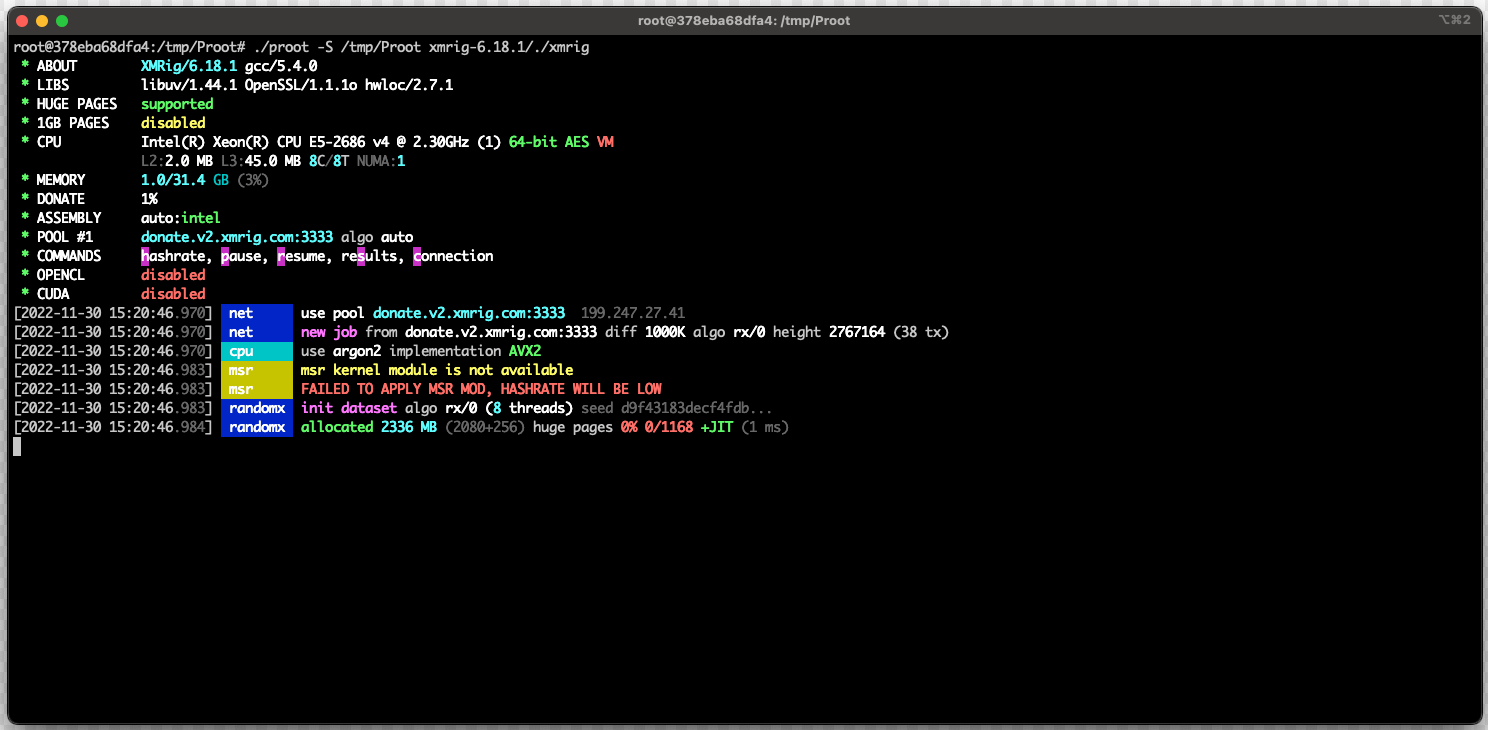

Sysdig が確認したほとんどのケースで、攻撃者は「/tmp/Proot/」でファイルシステムを解凍し、XMRig クリプトマイナーをアクティブ化しました。

「依存関係や構成もファイルシステムに含まれているため、攻撃者は追加のセットアップ コマンドを実行する必要はありません」と Sysdig は説明します。

「攻撃者は PRoot を起動し、展開された悪意のあるファイル システムをポイントし、実行する XMRig バイナリを指定します。」

Sysdig がレポートで強調しているように、攻撃者は PRoot を使用して XMRig 以外のペイロードを簡単にダウンロードでき、侵害されたシステムにより深刻な損害を与える可能性があります。

悪意のあるファイルシステムに「mascan」が存在するということは、攻撃者が攻撃的な姿勢を示していることを意味しており、侵害されたマシンから他のシステムへの侵入を計画していることを示している可能性があります。

攻撃の合理化

ハッカーによる PRoot の悪用は、これらのエクスプロイト後の攻撃をプラットフォームとディストリビューションにとらわれないものにし、成功の可能性と攻撃者のステルス性を高めます。

さらに、事前設定された PRoot ファイルシステムにより、攻撃者はマルウェアをターゲット アーキテクチャに移植したり、依存関係やビルド ツールを含めたりすることなく、多くの OS 構成でツールキットを使用できます。

「PRoot を使用すると、実行可能ファイルの互換性、環境のセットアップ、マルウェアやマイナーの実行に関連することが多い攻撃の苦労をツールがスムーズにするため、ターゲットのアーキテクチャや配布に対する考慮や懸念はほとんどありません」と Sysdig は説明します。

「これにより、攻撃者は、長い間求められてきた目標である「一度書けば、どこでも実行できる」という哲学に近づくことができます。」

PRoot に裏打ちされた攻撃は、ハッカーにとって環境設定を無意味にし、悪意のある操作を迅速に拡大できるようにします。

Comments