Google は、Chrome の緊急セキュリティ アップデートをリリースし、今年の初め以来攻撃で悪用された最初のゼロデイ脆弱性に対処しました。

「Google は、CVE-2023-2033 のエクスプロイトが実際に存在することを認識しています」と検索大手は金曜日に公開されたセキュリティ アドバイザリで述べています。

新しいバージョンは、Stable Desktop チャネルのユーザーに展開されており、今後数日または数週間でユーザー ベース全体に到達します。

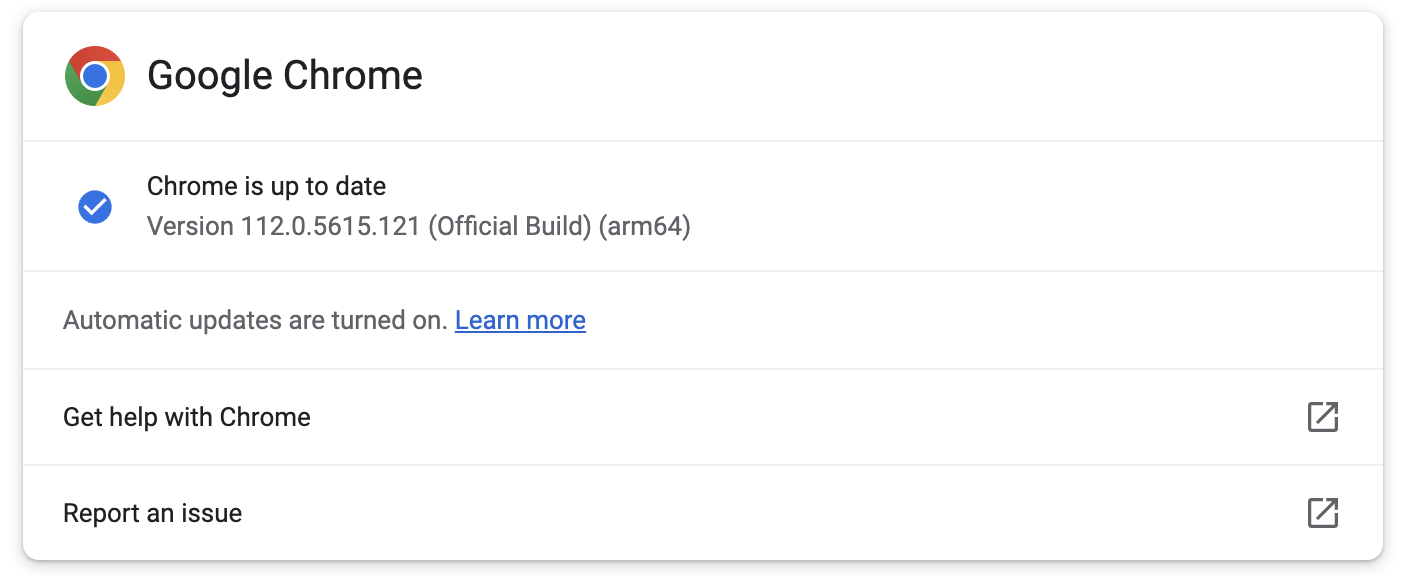

Windows、Mac、および Linux システムの CVE-2023-2033 脆弱性に対処するため、Chrome ユーザーはできるだけ早くバージョン 112.0.5615.121 にアップグレードする必要があります。

このアップデートは、Chrome メニュー > [ヘルプ] > [Google Chrome について] から新しいアップデートを確認すると、すぐに利用可能になりました。

また、Web ブラウザは新しいアップデートを自動的にチェックし、再起動後にユーザーの操作を必要とせずにインストールします。

攻撃の詳細はまだ明らかにされていません

重大度の高いゼロデイ脆弱性 ( CVE-2023-2033 ) は、Chrome V8 JavaScript エンジンの重大度の高い タイプの混乱の脆弱性が原因です。

このバグは、Google の脅威分析グループ (TAG) の Clement Lecigne によって報告されました。

Google TAG は、世界中のジャーナリスト、野党政治家、反体制派など、リスクの高い個人のデバイスにスパイウェアをインストールすることを目的とした政府支援の脅威アクターによる、高度に標的を絞った攻撃で悪用されたゼロデイ バグを頻繁に発見し、報告しています。

型混同の欠陥により、通常、攻撃者は、バッファ境界外でメモリの読み取りまたは書き込みを行うことにより、悪用に成功した後にブラウザのクラッシュを引き起こすことができますが、攻撃者はそれらを悪用して、侵害されたデバイスで任意のコードを実行することもできます。

Google は、攻撃に使用された CVE-2023-2033 ゼロデイ エクスプロイトを認識していると述べていますが、これらのインシデントに関する詳細情報はまだ公開されていません。

「バグの詳細とリンクへのアクセスは、大多数のユーザーが修正で更新されるまで制限されたままになる可能性があります」とGoogleは述べています.

「他のプロジェクトが同様に依存しているが、まだ修正されていないサードパーティのライブラリにバグが存在する場合も、制限を保持します。」

これにより、Google Chrome ユーザーはブラウザをアップグレードし、技術的な詳細が公開されるまで攻撃の試みをブロックできるようになり、より多くの攻撃者が独自のエクスプロイトを開発できるようになります。

Comments