Vice Society ランサムウェア ギャングは、新しいかなり洗練された PowerShell スクリプトを展開して、侵害されたネットワークからのデータ盗難を自動化しています。

企業や顧客のデータを盗むことは、被害者を強要したり、最大の利益を得るために他のサイバー犯罪者にデータを転売したりする際に、さらに活用するためのランサムウェア攻撃の標準的な戦術です。

Vice Society の新しいデータ抽出ツールは完全に自動化されており、セキュリティ ソフトウェアからアラームをトリガーする可能性が低い「生活オフ ザ ランド」のバイナリとスクリプトを使用し、ランサムウェア攻撃の最終ステップであるデータの暗号化の前に活動を隠密に保ちます。

PowerShell の流出

この新しいデータ盗難ツールは、2023 年初頭のインシデント対応中に Palo Alto Networks Unit 42 によって発見されました。対応者は、被害者のネットワークから「w1.ps1」という名前のファイルを回復しました。より具体的には、イベント ID 4104: スクリプトで参照されています。ロギング イベントをブロックします。

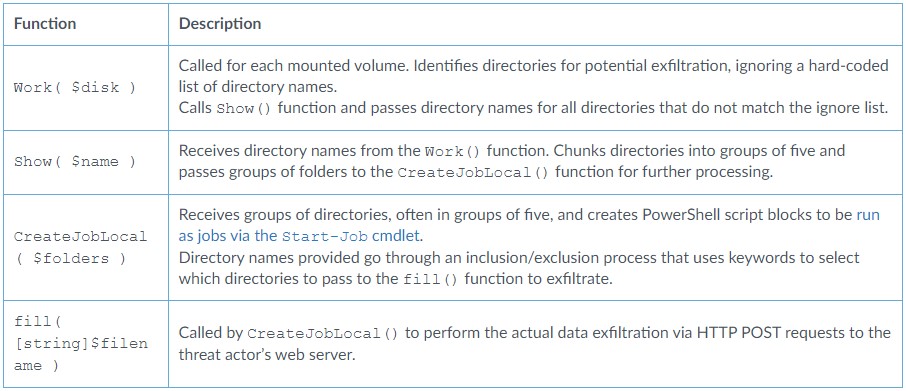

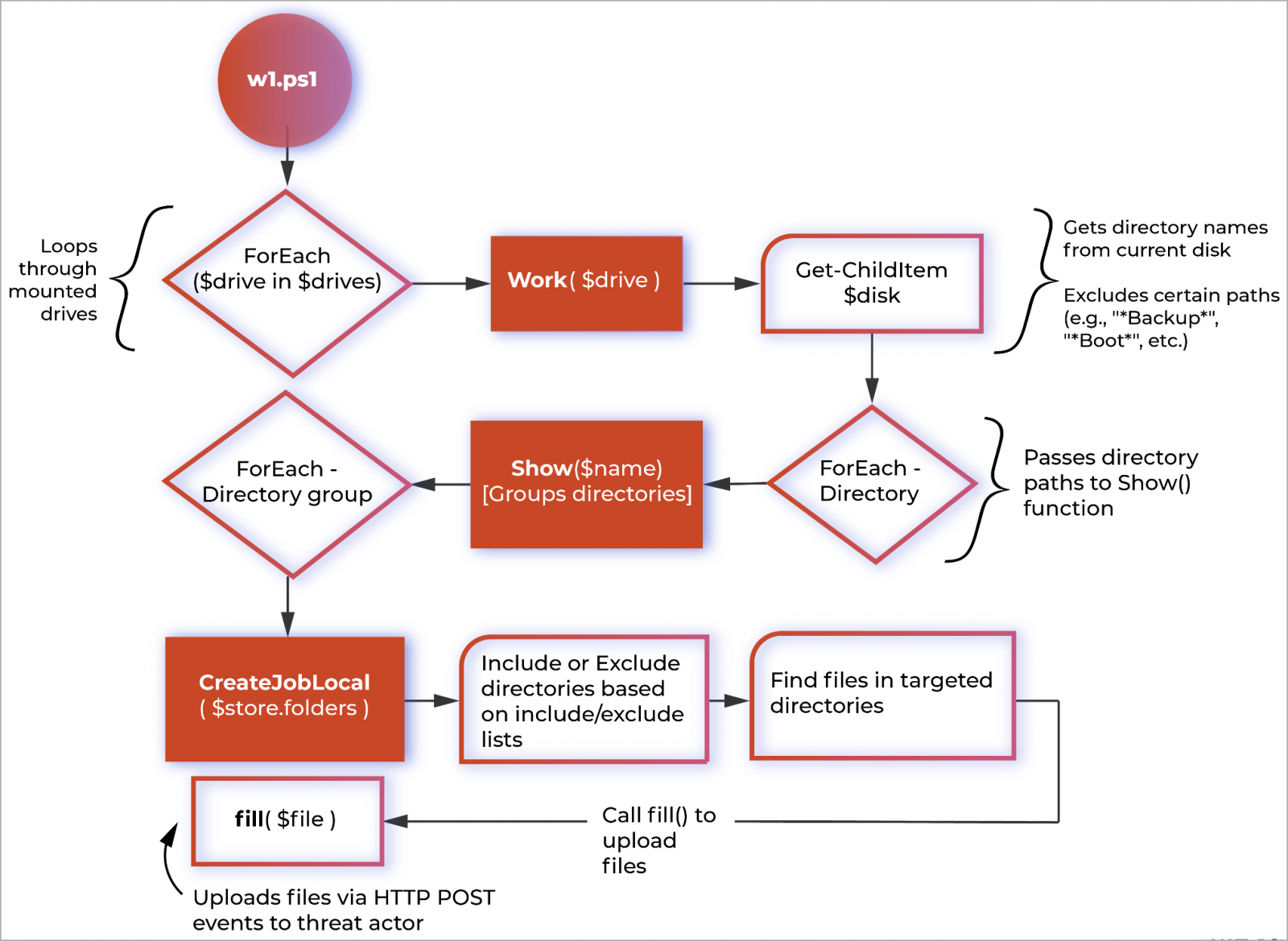

このスクリプトは、PowerShell を使用してデータ抽出を自動化し、Work()、Show()、CreateJobLocal()、fill() などの複数の関数で構成されています。

これら 4 つの機能は、盗み出される可能性のあるディレクトリを特定し、ディレクトリのグループを処理し、最終的には HTTP POST リクエストを介して Vice Society のサーバーにデータを盗み出すために使用されます。

「ネットワークからどのファイルをコピーするかはスクリプト自体に委ねられているため、スクリプトには引数は必要ありません」 と報告書の Unit 42 は述べています。

「テストの結果、スクリプトはサイズが 10 KB 未満のファイルとファイル拡張子のないファイルの両方を無視することが確認されました。」

スクリプトには盗まれたファイルを特定するための自動化された機能があるようですが、盗まれたファイルを絞り込むのに役立つマスター除外リストと包含リストがまだあります。

たとえば、スクリプトは、名前にバックアップ用の一般的な文字列が含まれるフォルダー、プログラム インストール フォルダー、および Windows オペレーティング システム フォルダーからデータを盗むことはありません。

ただし、英語、チェコ語、ドイツ語、リトアニア語、ルクセンブルク語、ポルトガル語、ポーランド語の 433 を超える文字列を含むフォルダーを特にターゲットにし、ドイツ語と英語を強調します。

たとえば、対象となるフォルダーには次のものがあります。

*941*", "*1040*", "*1099*", "*8822*", "*9465*", "*401*K*", "*401K*", "*4506*T*", "*4506T*", "*Abkommen*", "*ABRH*", "*Abtretung*", "*abwickeln*", "*ACA*1095*", "*Accordi*", "*Aceito*", "*Acordemen*", "*Acordos*", "*Acuerde*", "*Acuerdo*", "*Addres*", "*Adres*", "*Affectation*", "*agreem*", "*Agreemen*Disclosur*", "*agreement*", "*Alamat*", "*Allocation*", "*angreifen*", "*Angriff*", "*Anmeldeformationen*", "*Anmeldeinformationen*", "*Anmeldenunter*", "*Anmeldung*", "*Anschrift*", "*Anspruch*", "*Ansspruch*", "*Anweisung*", "*AnweisungBank*", "*anxious*", "*Análise*", "*Apotheke*", "*ARH*", "*Asignación*", "*Asignatura*", "*Assegnazione*", "*Assignation*", "*Assignment*", "*Atribuição*", "*attorn*", "*Audit*", "*Auditnaadrese*", "*Aufführen*", "*Aufgabe*", "*Aufschühren*", "*Auftrag*", "*auftrunken*", "*Auftrunkinen*", "*Auswertung*", "*Avaliação*", "*Avaliações*", "*Avtal*", "*balanc*", "*bank*", "*Bargeld*", "*Belästigung*", "*Benef*", "*benefits*", "*Bericht*", "*Beschäftigung*", "*Betrug*", "*Bewertung*", "*bezahlen*", "*billing*", "*bio*"PowerShell スクリプトは、「Get-ChildItem」や「Select-String」などのシステム ネイティブのコマンドレットを使用して、感染したマシンからデータを検索および抽出し、フットプリントを最小限に抑え、ステルス プロファイルを維持します。

Vice Society の新しいデータ エクスフィルトレーターのもう 1 つの興味深い点は、5 つのディレクトリ グループの同時実行ジョブを最大 10 に設定して、ホストの利用可能なリソースを過剰に取得しないようにするレート制限の実装です。

この背後にある具体的な目標は不明ですが、Unit 42 は、コーディングのベスト プラクティスに沿ったものであり、プロ レベルのスクリプト コーディングを示しているとコメントしています。

進化する副社会

Vice Society の新しいデータ抽出スクリプトは、「生活オフ ザ ランド」ツールを使用してほとんどのセキュリティ ソフトウェアからの検出を回避し、マルチプロセッシングとプロセス キューイングを特徴として、フットプリントを小さく保ち、アクティビティをステルスに保ちます。

Unit 42 は、このアプローチでは検出とハンティングが困難になるとコメントしていますが、セキュリティ研究者はレポートの下部でその点についてアドバイスを提供しています。

2022 年 12 月、SentinelOne は、バイス ソサエティが「 PolyVice 」と呼ばれる新しい洗練されたファイル暗号化ツールに切り替えたことについて警告しました。これは、マルウェアを Chilly および SunnyDay ランサムウェアにも販売した契約開発者によって提供された可能性があります。

残念なことに、ますます高度化するツールの採用により、バイス ソサエティは世界中の組織にとってより手ごわい脅威になり、防御側が攻撃を検出して阻止する機会が減っています。

Comments