サイバー犯罪の世界は急速に変化しています。 脅威アクター、 ランサムウェアギャング、マルウェア開発者などが、「従来の」ダークウェブ (Tor サイト) からサイバー犯罪に特化した違法な Telegram チャネルにますます急速に移動しています。

このFlare記事では、脅威アクターが Tor から移行している理由を検証し、Telegram チャネルを監視する際のベスト プラクティスに関する詳細なガイダンスを提供します。

なぜ脅威アクターは Tor から Telegram に移行するのでしょうか?

今日、サイバー犯罪活動の大部分は、従来のダークウェブや最新のソーシャル メディア アプリケーション上で発生していることがわかります。

切り替えの理由は、サイバー犯罪の商品化、Tor サイトに対する法執行機関の監視の強化、Tor の全体的な遅さなど、無数にあります。それぞれについて順番に説明します。

出国詐欺の欠如

従来のダークウェブ マーケットプレイスの最大の利点と欠点の 1 つは、マーケットプレイスが情報交換所として機能することです。

通常、取引には 14 日間の保留期間があり、市場が暗号通貨を保持しており、購入者は詐欺に遭った場合に救済を要求できます。

課題となるのは、多くの場合、マーケットプレイスの所有者がいつでも数百万ドルの仮想通貨を保有している可能性があり、詐欺行為から抜け出し、保有している資金を盗もうとする強い動機を生み出しているということです。

現代のソーシャルメディアの機能

Tor サイトと比較して、Telegram には次の分野で利点があります。

- Telegramは高速で、絵文字、直接のプライベート チャット、電話アプリケーション、その他の便利な機能など、最新のソーシャル メディア アプリケーションが備えている多くの機能を備えています。

- サイバー犯罪経路を見つけて購入を成功させるための技術的熟練度のレベルは Tor よりもさらに低く、サイバー犯罪データの民主化が生じています

- 認証情報、窃盗ログ、侵害データ、およびベンダー製品の有効性をユーザーが簡単に「検証」できるその他のデータの無料の「サンプル」を提供するチャネルが多数存在します。

認識される匿名性

Tor マーケットプレイス、フォーラム、サイトが法執行機関によって厳しく監視されていることは周知の事実です。ユーザーは、フォーラムへの投稿やマーケットプレイスのリストを作成すると、企業のセキュリティ チーム、数十の法執行機関、その他多くの機関に公開される可能性があることを知っています。

逆に、サイバー犯罪に特化した何千ものチャネル、セキュリティおよび LE 専門家が利用できる IP 追跡の欠如、メッセージの一時的な性質を考慮すると、テレグラムは認識された匿名性を提供します。

サイバー犯罪電報チャネルの種類

従来のダーク Web マーケットプレイスと比較して、Telegram チャネルは特定の種類の犯罪行為に特化する傾向があります。ダークウェブ マーケットプレイスは、犯罪者に麻薬、銃、クレジット カード番号、コンボリスト、その他多数の違法商品を購入する機会を提供する可能性があります。

契約上の電報チャネルは 1 種類の商品を扱う 1 つのショップとして機能し、提供する内容に基づいて分類できます。

私たちが特定した次のカテゴリはすべてを網羅しているわけではありません。

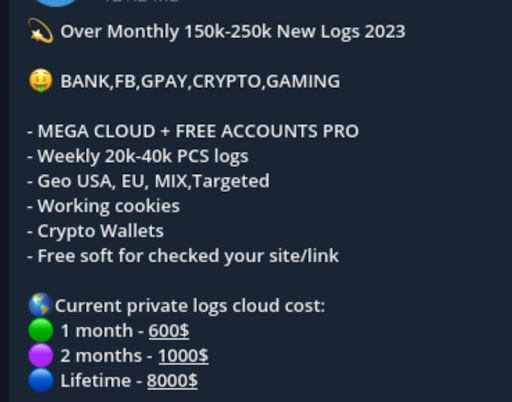

スティーラーログの配布

スティーラー ログは、インフォスティーラー マルウェアに感染したデバイスからのデータを表します。これらには通常、ブラウザの指紋、ブラウザに保存されたパスワード、クリップボード データ、ブラウザに保存されたクレジット カード データ、暗号通貨ウォレット情報、および関連情報が含まれます。

個々のログは、1 台のコンピューターからのデータを表します。 Telegram のスティーラー ログ チャネルには 2 つのタイプがあります。

オープンアクセスのスティーラーログチャネル

これらのチャネルは、数百、数千、場合によっては数十万の個別のスティーラー ログを含むメガバイトからギガバイトのサイズのファイルを定期的に配布します。

これらは、プライベートの招待限定ログ チャネルの拡張広告として、またベンダーが提供しているログが高品質であり、貴重な資格情報が含まれていることを証明する方法と見なすことができます。

VIP スティーラー ログ チャネル

VIP スティーラー ログ チャネルは、限られた数の脅威アクターに、おそらくソースから直接提供され、他の脅威アクターの影響を受けていない「プレミアム」ログへのアクセスを提供します。通常、これらのチャネルへのアクセスの価格は、Monero で支払われる月額 200 ドルから 400 ドルの範囲です。

多くの初期アクセス ブローカーが、これらのチャネルに投稿されたログを精査して、企業からアクセスしている特定のログを特定し、そのアクセスを検証し、エクスプロイトや XSS などの最上位のサイバー犯罪フォーラムでそのアクセスを再販しているのではないかと考えられます。

金融詐欺

私たちがよく目にするもう 1 つのタイプのチャネルは、銀行口座、クレジット カード、返金情報が大量に配布される金融詐欺チャネルです。これらのチャンネルは通常、たとえば、特定の「種類」の犯罪に特化しています。

- クレジットカード番号

- 銀行口座

- 払い戻しガイド

- SIM交換

- ギフトカード詐欺

コンボリストと資格情報

監視すべきもう 1 つの一般的かつ重要なチャネルのタイプは、コンボリストを提供するチャネルです。 コンボリストは、盗まれたユーザー名とパスワードの「厳選された」リストであり、犯罪者がアカウント乗っ取り攻撃を試みるために使用する名前、電子メール、その他の識別情報が伴う場合があります。

コンボリストは、地理、業界、アカウント アクセス、および脅威アクターにとって価値の高いその他の機能に基づいて作成できます。

多くの場合、ユーザー名、電子メール、パスワードは Telegram チャットに直接貼り付けられます。他の場合には、脅威アクターは、数千または数万のデータ ポイントを含むファイルを提供する可能性があります (多くの場合、マルウェアが伴います)。

国家のハクティビズム

サイバーセキュリティ チームに特に関連するチャネルの最後のカテゴリは、国家ハクティビスト チャネルです。 Bloodnet、Kilnet、Noname47、Anonymous Sudan などのチャンネルは、特にウクライナ戦争が始まって以来、人気が爆発的に高まりました。

これらのチャネルは通常、特定のターゲット、多くの場合 NATO 諸国の重要なインフラストラクチャを選択し、Web サイト、DDoS 重要なサービスを改ざんし、企業からデータを漏洩しようとします。

テレグラムについて心配ですか?フレアがお手伝いします

Flare の脅威露出管理プラットフォームは 30 分でセットアップされ、 クリア Web とダーク Web で脅威をシームレスに監視します。当社は毎週 100 万件を超えるスティーラー ログをインポートし、Tor 上の数百のマーケットプレイスやフォーラムを監視し、数千の違法な Telegram チャネルにわたる脅威も検出します。

さらに、Flare は、GitHub での API キーと資格情報の漏洩、ペーストビンでのデータ漏洩、その他の明確な Web リスク源などの人的エラーによる漏洩を自動的に検出します。

5 分以内に無料トライアルにサインアップしてください。

Flareがスポンサーおよび執筆

Comments