VMware Aria Operations for Networks (旧称 vRealize Network Insight) には、重大度の認証バイパスの脆弱性があり、リモート攻撃者が SSH 認証をバイパスしてプライベート エンドポイントにアクセスできる可能性があります。

VMware Aria は、仮想化環境とハイブリッド クラウドを管理および監視するためのスイートであり、IT の自動化、ログ管理、分析生成、ネットワークの可視化、セキュリティとキャパシティ プランニング、および全範囲の運用管理を可能にします。

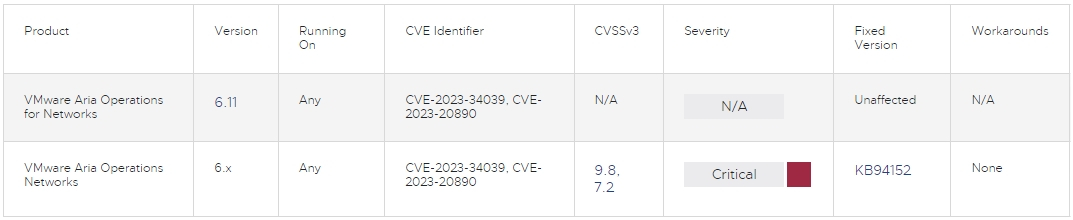

昨日、ベンダーは、すべての Aria 6.x ブランチ バージョンに影響を与える欠陥について警告するセキュリティ アドバイザリを公開しました。

この欠陥は、ProjectDiscovery Research のアナリストによって発見され、CVE-2023-34039 として追跡されており、CVSS v3 スコープ 9.8 で「重大」と評価されています。

VMware の勧告では、「Aria Operations for Networks には、固有の暗号化キーの生成がないため、認証バイパスの脆弱性が存在します」と警告されています。

「Aria Operations for Networks にネットワーク アクセスできる悪意のある攻撃者は、SSH 認証をバイパスして Aria Operations for Networks CLI にアクセスする可能性があります。」

CVE-2023-34039 が悪用されると、製品のコマンド ライン インターフェイスを介したデータの漏洩や操作が行われる可能性があります。構成によっては、このアクセスはネットワークの中断、構成の変更、マルウェアのインストール、横方向の移動につながる可能性があります。

ベンダーは回避策や軽減策の推奨事項を提供していないため、重大な欠陥を修正する唯一の方法は、バージョン 6.11 にアップグレードするか、以前のリリースに KB94152 パッチを適用することです。

この Web ページから、使用している特定のバージョンに適したセキュリティ更新パッケージとインストール手順を見つけることができます。

同じパッチで対処される 2 つ目の重大度の高い (CVSS v3: 7.2) 欠陥は、CVE-2023-20890 です。この任意のファイル書き込みの問題により、ターゲットへの管理アクセス権を持つ攻撃者がリモートでコードを実行できる可能性があります。

このソフトウェアは貴重な資産を保有する大規模組織で使用されているため、ハッカーはこれらの製品に影響を与える重大な欠陥をすぐに悪用します。

2023 年 6 月、VMware は、Aria Operations for Networks に影響を与えるリモート コード実行の脆弱性である CVE-2023-20887 の積極的な悪用についてクライアントに警告しました。

大量スキャンとエクスプロイトの取り組みは、ベンダーが問題に対処するセキュリティ アップデートを公開してから 1 週間後、実用的な PoC (概念実証) エクスプロイトが公開されてからわずか 2 日後に始まりました。

とはいえ、KB94152 パッチの適用や Aria バージョン 6.11 へのアップグレードが遅れると、ネットワークがハッカー攻撃の重大なリスクにさらされることになります。

Comments