Microsoft Threat Intelligence Center (MSTIC) は、ウクライナの複数の組織を標的とした破壊的なマルウェア操作の証拠を特定しました。このマルウェアは、2022 年 1 月 13 日にウクライナの被害者のシステムに最初に出現しました。 マイクロソフトは、ウクライナとその周辺地域で進行中の地政学的イベントを認識しており、組織がこの投稿の情報を使用して、悪意のある活動から積極的に保護することを奨励しています。

調査は継続中ですが、MSTIC は、DEV-0586 として追跡されるこの観察された活動と、他の既知の活動グループとの間に顕著な関連性を発見していません。 MSTIC は、このマルウェアはランサムウェアのように見えるように設計されていますが、ランサム リカバリ メカニズムを欠いており、破壊的であることを意図しており、身代金を取得するのではなく、標的のデバイスを動作不能にするように設計されていると評価しています。

現在、マイクロソフトの可視性に基づいて、調査チームは影響を受ける数十のシステムでマルウェアを特定しており、調査が進むにつれてその数は増える可能性があります。これらのシステムは、複数の政府、非営利団体、および情報技術組織にまたがっており、すべてウクライナに拠点を置いています。この攻撃者の活動サイクルの現在の段階や、ウクライナやその他の地理的な場所に他にいくつの被害組織が存在する可能性があるかはわかりません。ただし、他の組織が報告しているように、これらの影響を受けるシステムが影響の全範囲を表している可能性は低いです。

観測された侵入の規模を考えると、MSTIC は特定された破壊的なアクションの意図を評価することはできませんが、これらのアクションは、ウクライナに所在する、またはシステムを持つ政府機関、非営利団体、または企業にとってリスクが高いと考えています。すべての組織が、この投稿で提供された情報を使用して、徹底的な調査を直ちに実施し、防御を実装することを強くお勧めします。 MSTIC は、共有すべき追加情報があるため、このブログを更新します。

観察された国家の攻撃者の活動と同様に、Microsoft は、標的にされた、または侵害された顧客に直接かつプロアクティブに通知し、調査を導くために必要な情報を提供します。 MSTIC はまた、グローバル セキュリティ コミュニティのメンバーやその他の戦略的パートナーと積極的に協力し、複数のチャネルを通じてこの進化する脅威に対処できる情報を共有しています。 Microsoft は DEV-#### の指定を、脅威活動の未知の、新興の、または開発中のクラスターに付けられた一時的な名前として使用します。これにより、MSTIC は、発信元または身元について高い信頼性が得られるまで、一意の情報セットとして追跡できます。活動の背後にある俳優の。基準を満たすと、DEV は名前付きアクターに変換されるか、既存のアクターとマージされます。

観測されたアクターの活動

1 月 13 日、Microsoft はウクライナから発信された侵入活動を特定しました。これは、マスター ブート レコード (MBR) ワイパー活動の可能性があると思われます。調査中に、ウクライナの複数の被害組織に対する侵入攻撃で独自のマルウェア機能が使用されていることがわかりました。

ステージ 1: マスター ブート レコードを上書きして、偽の身代金メモを表示する

このマルウェアは、 C:PerfLogs 、 C:ProgramData 、 C: 、 C:tempなどのさまざまな作業ディレクトリに存在し、多くの場合、 stage1.exeという名前が付けられています。観察された侵入では、マルウェアは Impacket を介して実行されます。Impacket は、脅威アクターがラテラル ムーブメントと実行のためによく使用する、公開されている機能です。

2 段階のマルウェアは、被害者のシステムのマスター ブート レコード (MBR) を身代金メモで上書きします (段階 1)。 MBR は、オペレーティング システムのロード方法をコンピューターに指示するハード ドライブの一部です。身代金メモには、ビットコイン ウォレットと Tox ID (Tox 暗号化メッセージング プロトコルで使用される一意のアカウント識別子) が含まれており、これまで MSTIC によって観察されたことはありません。

ハードドライブが破損しています。 すべてのハードドライブを回復したい場合 あなたの組織の ビットコイン ウォレット経由で 10,000 ドルを支払う必要があります 1AVNM68gj6PGPFcJuftKATa4WLnzg8fpfv 経由でメッセージを送信 tox ID 8BEDC411012A33BA34F49130D0F186993C6A32DAD8976F6A5D82C1ED23054C057ECED5496F65 あなたの組織名で。 詳細については、ご連絡いたします。

関連するデバイスの電源がオフになると、マルウェアが実行されます。 MBR の上書きは、サイバー犯罪者のランサムウェアでは一般的ではありません。実際には、ランサムウェアのメモは策略であり、マルウェアが MBR とそれが標的とするファイルの内容を破壊するというものです。このアクティビティが MSTIC によって観測されたサイバー犯罪者のランサムウェア アクティビティと一致しない理由はいくつかあります。

- 通常、ランサムウェアのペイロードは被害者ごとにカスタマイズされています。この場合、同じランサム ペイロードが複数の被害者で観察されました。

- ほぼすべてのランサムウェアが、ファイル システム上のファイルの内容を暗号化します。この場合、マルウェアは MBR を上書きし、回復メカニズムはありません。

- 明示的な支払い金額と暗号通貨のウォレット アドレスが、現代の犯罪者の身代金メモで指定されることはめったにありませんが、DEV-0586 で指定されました。すべての DEV-0586 侵入で同じビットコイン ウォレット アドレスが観察されており、分析の時点では、1 月 14 日の少額の送金のみが行われていました。

- 通信方式が、Tox 暗号化メッセージング プロトコルで使用する識別子である Tox ID のみになることはまれです。通常、被害者が簡単に連絡できるように、サポート フォーラムや複数の連絡方法 (電子メールを含む) を備えた Web サイトがあります。

- ほとんどの犯罪者の身代金メモには、被害者が攻撃者への通信で送信するように指示されたカスタム ID が含まれています。これは、カスタム ID がランサムウェア操作のバックエンドで被害者固有の復号化キーにマップされるプロセスの重要な部分です。この場合の身代金メモには、カスタム ID は含まれていません。

マイクロソフトは引き続き DEV-0586 の活動を監視し、お客様のために保護を実装します。当社のセキュリティ製品全体で実施されている現在の検出、高度な検出、および IOC の詳細を以下に示します。

ステージ 2: ファイル破損マルウェア

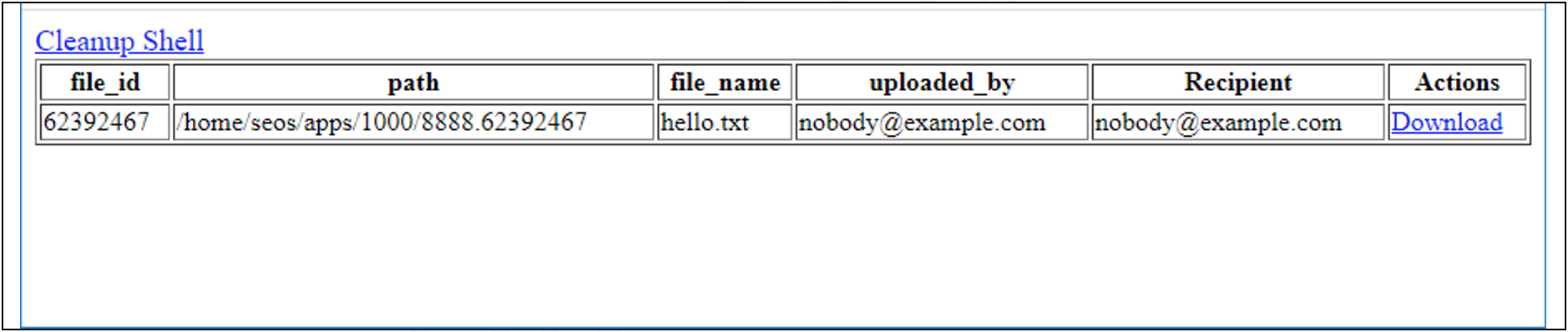

Stage2.exeは、悪意のあるファイル破損マルウェアのダウンローダです。実行されると、 stage2.exeは Discord チャネルでホストされている次の段階のマルウェアをダウンロードし、ダウンローダーにハードコードされたダウンロード リンクを使用します。次の段階のマルウェアは、悪意のあるファイル破損プログラムと表現するのが最も適切です。メモリ内で実行されると、破損者は、次のハードコードされたファイル拡張子のいずれかを持つ、システム上の特定のディレクトリ内のファイルを見つけます。

.3DM .3DS .7Z .ACCDB .AI .ARC .ASC .ASM .ASP .ASPX .BACKUP .BAK .BAT .BMP .BRD .BZ .BZ2 .CGM .CLASS .CMD .CONFIG .CPP .CRT .CS .CSR .CSV .DB .DBF .DCH .DER .DIF .DIP .DJVU.SH .DOC .DOCB .DOCM .DOCX .DOT .DOTM .DOTX .DWG .EDB .EML .FRM .GIF .GO .GZ .HDD .HTM .HTML .HWP .IBD .INC .INI .ISO .JAR .JAVA .JPEG .JPG .JS .JSP .KDBX .KEY .LAY .LAY6 .LDF .LOG .MAX .MDB .MDF .MML .MSG .MYD .MYI .NEF .NVRAM .ODB .ODG .ODP .ODS .ODT .OGG .ONETOC2 .OST .OTG .OTP .OTS .OTT .P12 .PAQ .PAS .PDF .PEM .PFX .PHP .PHP3 .PHP4 .PHP5 .PHP6 .PHP7 .PHPS .PHTML .PL .PNG .POT .POTM .POTX .PPAM .PPK .PPS .PPSM .PPSX .PPT .PPTM .PPTX .PS1 .PSD .PST .PY .RAR .RAW .RB .RTF .SAV .SCH .SHTML .SLDM .SLDX .SLK .SLN .SNT .SQ3 .SQL .SQLITE3 .SQLITEDB .STC .STD .STI .STW .SUO .SVG .SXC .SXD .SXI .SXM .SXW .TAR .TBK .TGZ .TIF .TIFF .TXT .UOP .UOT .VB .VBS .VCD .VDI .VHD .VMDK .VMEM .VMSD .VMSN .VMSS .VMTM .VMTX .VMX .VMXF .VSD .VSDX .VSWP .WAR .WB2 .WK1 .WKS .XHTML .XLC .XLM .XLS .XLSB .XLSM .XLSX .XLT .XLTM .XLTX .XLW .YML 。ジップ

ファイルが上記の拡張子のいずれかを持つ場合、破損者はファイルの内容を固定数の 0xCC バイト (合計ファイル サイズ 1MB) で上書きします。内容を上書きした後、デストラクタは各ファイルの名前を一見ランダムな 4 バイトの拡張子に変更します。このマルウェアの分析は進行中です。

お客様に推奨されるアクション

MSTIC とマイクロソフトのセキュリティ チームは、このアクティビティの検出の作成と実装に取り組んでいます。現在までに、Microsoft は、Microsoft Defender ウイルス対策および Microsoft Defender for Endpoint を介して、このマルウェア ファミリを WhisperGate (DoS:Win32/WhisperGate.A!dha など) として検出するための保護を実装しており、オンプレミスおよびクラウド環境に展開されています。調査を継続しており、より多くの情報が得られ次第、重要な最新情報を影響を受ける顧客、および公共および民間部門のパートナーと共有します。攻撃者が使用し、この投稿で説明されている手法は、以下に示すセキュリティ上の考慮事項を採用することで軽減できます。

- 含まれている侵害の兆候を使用して、それらが環境内に存在するかどうかを調査し、潜在的な侵入を評価します。

- 信頼性を確認し、異常なアクティビティを調査するために、特に単一要素認証で構成されたアカウントに焦点を当てて、リモート アクセス インフラストラクチャのすべての認証アクティビティを確認します。

- 多要素認証 (MFA) を有効にして、資格情報が侵害される可能性を軽減し、すべてのリモート接続に MFA が適用されるようにします。注: Microsoft は、アカウントを保護するために、 Microsoft Authenticatorなどのパスワードなしのソリューションをダウンロードして使用することをすべてのお客様に強くお勧めします。

- Microsoft Defender for Endpoint でControlled folder Access (CFA)を有効にして、MBR/VBR の変更を防止します。

侵害の痕跡 (IOC)

次のリストは、調査中に確認された IOC を示しています。環境でこれらの指標を調査し、検出と保護を実装して過去の関連アクティビティを特定し、システムに対する将来の攻撃を防ぐことをお勧めします。

| インジケータ | タイプ | 説明 |

| a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92 | SHA-256 | 破壊的なマルウェアstage1.exeのハッシュ |

| dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78 | SHA-256 | stage2.exeのハッシュ |

| cmd.exe /Q /c start c:stage1.exe 1> 127.0.0.1ADMIN$__[タイムスタンプ] 2>&1 | コマンドライン | 破壊的なマルウェアの実行を示す Impacket コマンド ラインの例。作業ディレクトリは、観察された侵入によって異なります。 |

注: これらの指標は、この観察された活動を網羅しているとは見なされません。

検出

Microsoft 365 ディフェンダー

ウイルス対策

Comments