Akira ランサムウェアが、企業ネットワークに侵入し、データを盗み、最終的にはデータを暗号化する攻撃ベクトルとして Cisco VPN (仮想プライベート ネットワーク) 製品をターゲットにしているという証拠が増えています。

Akira ランサムウェアは、 2023 年 3 月に開始された比較的新しいランサムウェア オペレーションであり、その後このグループは VMware ESXi 仮想マシンをターゲットとするLinux 暗号化機能を追加しました。

Cisco VPN ソリューションは、リモートで働く従業員が通常使用するユーザと企業ネットワークの間で安全な暗号化されたデータ伝送を提供するために、多くの業界で広く採用されています。

報告によると、Akira は、追加のバックドアをドロップしたり、バックドアを漏らす可能性のある永続化メカニズムを設定したりすることなく、侵害された Cisco VPN アカウントを使用して企業ネットワークに侵入しています。

Akira は Cisco VPN をターゲットにしています

ソフォスが初めて Akira による VPN アカウントの悪用に注目したのは 5 月で、そのとき研究者らはランサムウェア集団が「単一要素認証を使用した VPN アクセス」を使用してネットワークに侵入したと述べていました。

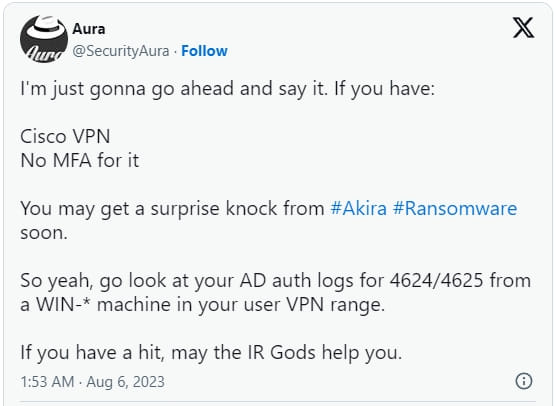

しかし、「Aura」として知られるインシデント対応担当者は、多要素認証で保護されていない Cisco VPN アカウントを使用して実施された複数の Akira インシデントにどのように対応したかに関する詳細情報を Twitter で共有しました。

との会話の中で、Aura 氏は、Cisco ASA にログインできないため、Akira が VPN アカウントの資格情報をブルートフォースで取得したのか、それともダーク Web マーケットで購入したのかは不明のままであると述べました。

SentinelOne と非公開で共有され、同じ攻撃手法に焦点を当てたレポートでは、Akira が Cisco VPN ソフトウェアの未知の脆弱性を悪用し、MFA が存在しない場合に認証をバイパスできる可能性があることが示されています。

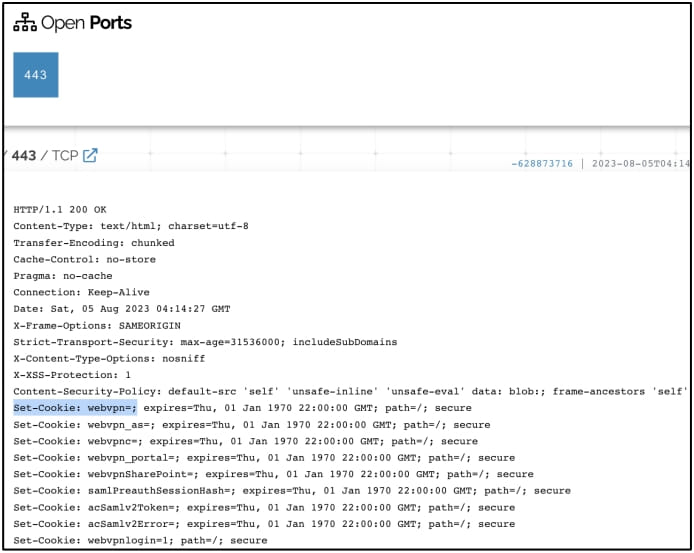

SentinelOne は、同グループの恐喝ページに投稿された漏洩データから、Akira が Cisco VPN ゲートウェイを使用していた証拠を発見し、少なくとも 8 つのケースで Cisco VPN 関連の特徴を観察しました。これは、これがランサムウェア ギャングによる進行中の攻撃戦略の一部であることを示しています。

出典: SentinelOne

リモートRustDeskアクセス

さらに、SentinelOne のアナリストは、Akira がオープンソースのリモート アクセス ツールRustDeskを使用して侵害されたネットワークをナビゲートしていることを観察し、このソフトウェアを悪用したことが知られている最初のランサムウェア グループとなりました。

RustDesk は正規のツールであるため、その存在が警告を発する可能性は低く、侵害されたコンピュータへのステルス リモート アクセスを提供できます。

RustDesk を使用することで得られるその他の利点は次のとおりです。

- Windows、macOS、Linux でのクロスプラットフォーム操作により、Akira のターゲット範囲をすべてカバーします。

- P2P 接続は暗号化されるため、ネットワーク トラフィック監視ツールによってフラグが立てられる可能性が低くなります。

- データの引き出しを容易にするファイル転送をサポートし、Akira のツールキットを合理化します。

Akira の最新の攻撃で SentinelOne によって観察された他の TTP には、SQL データベースのアクセスと操作、ファイアウォールの無効化と RDP の有効化、LSA 保護の無効化、および Windows Defender の無効化が含まれます。

これらのそれほど微妙ではない変更は、攻撃者が環境内で存在を確立し、攻撃の最終段階に進む準備ができた後に実行されます。

2023 年 6 月下旬、アバストは Akira ランサムウェアの無料の復号ツールをリリースしました。しかし、それ以来、攻撃者は暗号化プログラムにパッチを適用しており、アバストのツールは古いバージョンの被害者のみを支援します。

Comments