カナダで 2 番目に大きい通信会社である TELUS は、攻撃者が従業員データと思われるサンプルをオンラインで共有した後、データ侵害の可能性を調査しています。その後、攻撃者は、会社が保持するプライベート ソース コード リポジトリと給与記録を明らかに示すスクリーンショットを投稿しました。

TELUS はこれまでのところ、企業または小売の顧客データが盗まれたという証拠を発見しておらず、潜在的なインシデントを監視し続けています。

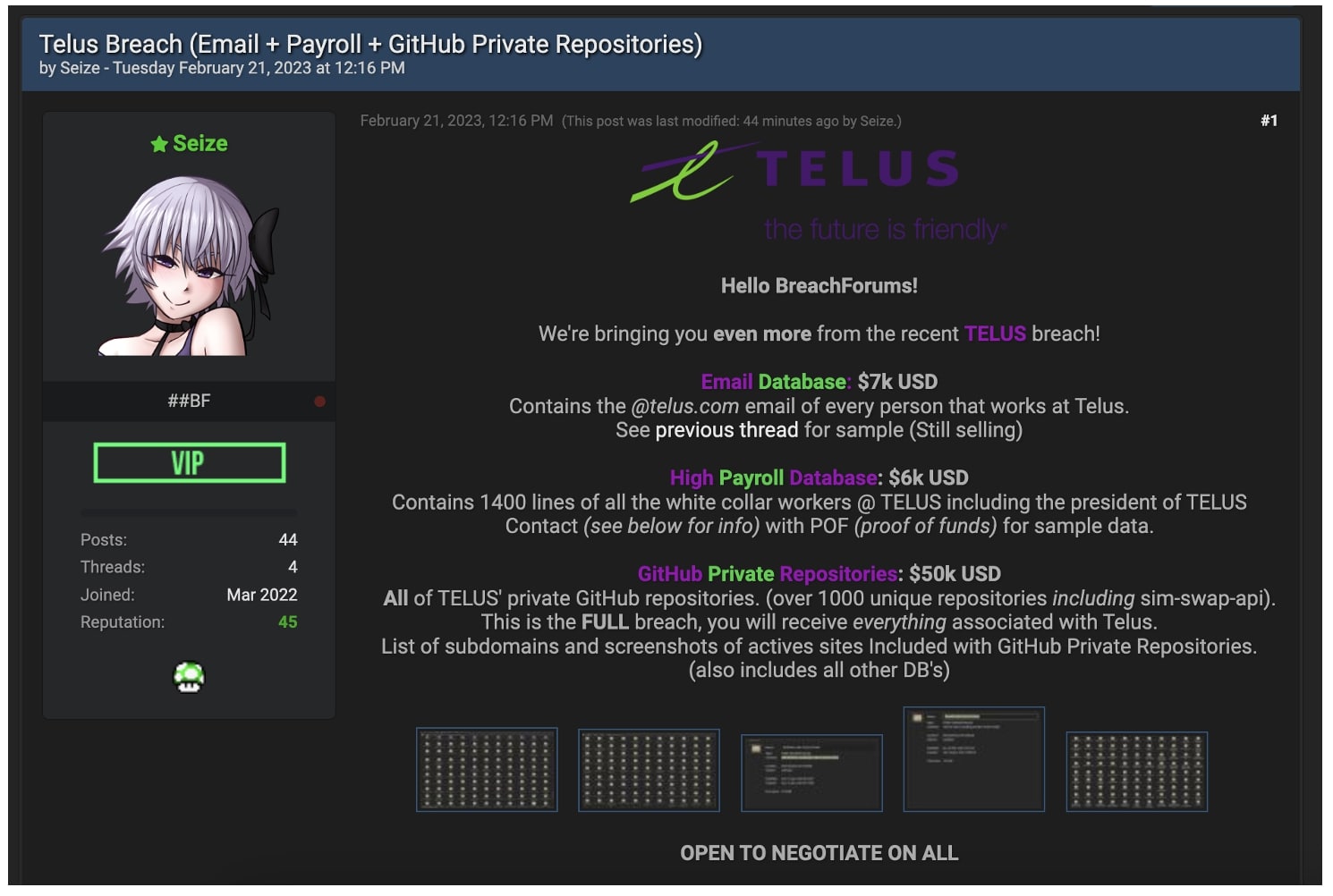

プライベート ソース コードと従業員データが売りに出されている

2 月 17 日、脅威アクターが TELUS の従業員リスト (名前と電子メール アドレスで構成される) であると主張するものを、データ侵害フォーラムで売りに出しました。

「TELUS は [原文のまま] ごく最近の侵害から従業員を雇用しています。76,000 を超える一意の電子メールがあり、これに加えて、Telus の API からスクレイピングされた各従業員に関連付けられた内部情報があります」とフォーラムの投稿は述べています。

攻撃者の主張の信憑性はまだ確認できていませんが、販売者が投稿した小さなサンプル セットには、現在の TELUS 従業員、特にソフトウェア開発者と技術スタッフに対応する有効な名前と電子メール アドレスが含まれています。

2 月 21 日火曜日までに、同じ脅威アクターが別のフォーラム投稿を作成しました。今回は、TELUS のプライベート GitHub リポジトリ、ソース コード、および会社の給与記録を販売することを申し出ました。

「リポジトリには、バックエンド、フロントエンド、ミドルウェア [情報]、AWS キー、Google 認証キー、ソース コード、テスト アプリ、ステージング/本番/テストなどがあります!」売り手の最新の投稿を示します。

売り手はさらに、盗まれたソース コードには、敵対者がSIM スワップ攻撃を実行できるようにする会社の「sim-swap-api」が含まれていると自慢しています。

攻撃者はこれを「完全な侵害」と呼び、「Telus に関連するすべてのもの」を売却すると約束していますが、インシデントが実際に TELUS で発生したと結論付けたり、サードパーティ ベンダーの侵害を除外したりするのは時期尚早です。

TELUS の広報担当者は、「TELUS の内部ソース コードと一部の TELUS チーム メンバーの情報に関連する少量のデータがダーク ウェブに流出したという主張を調査しています」と述べています。

「この時点で、事件を認識してすぐに開始した調査では、企業または小売の顧客データは特定されていないことを確認できます。」

引き続き開発を監視し、状況に関する最新情報を提供します。

それまでの間、TELUS の従業員と顧客は、彼らを標的としたフィッシングや詐欺のメッセージに注意し、そのような電子メール、テキスト、または電話でのコミュニケーションを楽しませないようにする必要があります。

h/tドミニク・アルビエリ

Comments