新しい HiatusRAT マルウェア キャンペーンでは、攻撃者が米国国防総省のサーバーを標的にしており、研究者らはこれを偵察攻撃と呼んでいます。

これは戦術の大幅な変更であり、以前はラテンアメリカとヨーロッパの組織に焦点を当てていた攻撃が、企業ネットワークにリモート接続するために中堅企業が使用するビジネスクラスの DrayTek Vigor VPN ルーターを侵害するために展開されています。

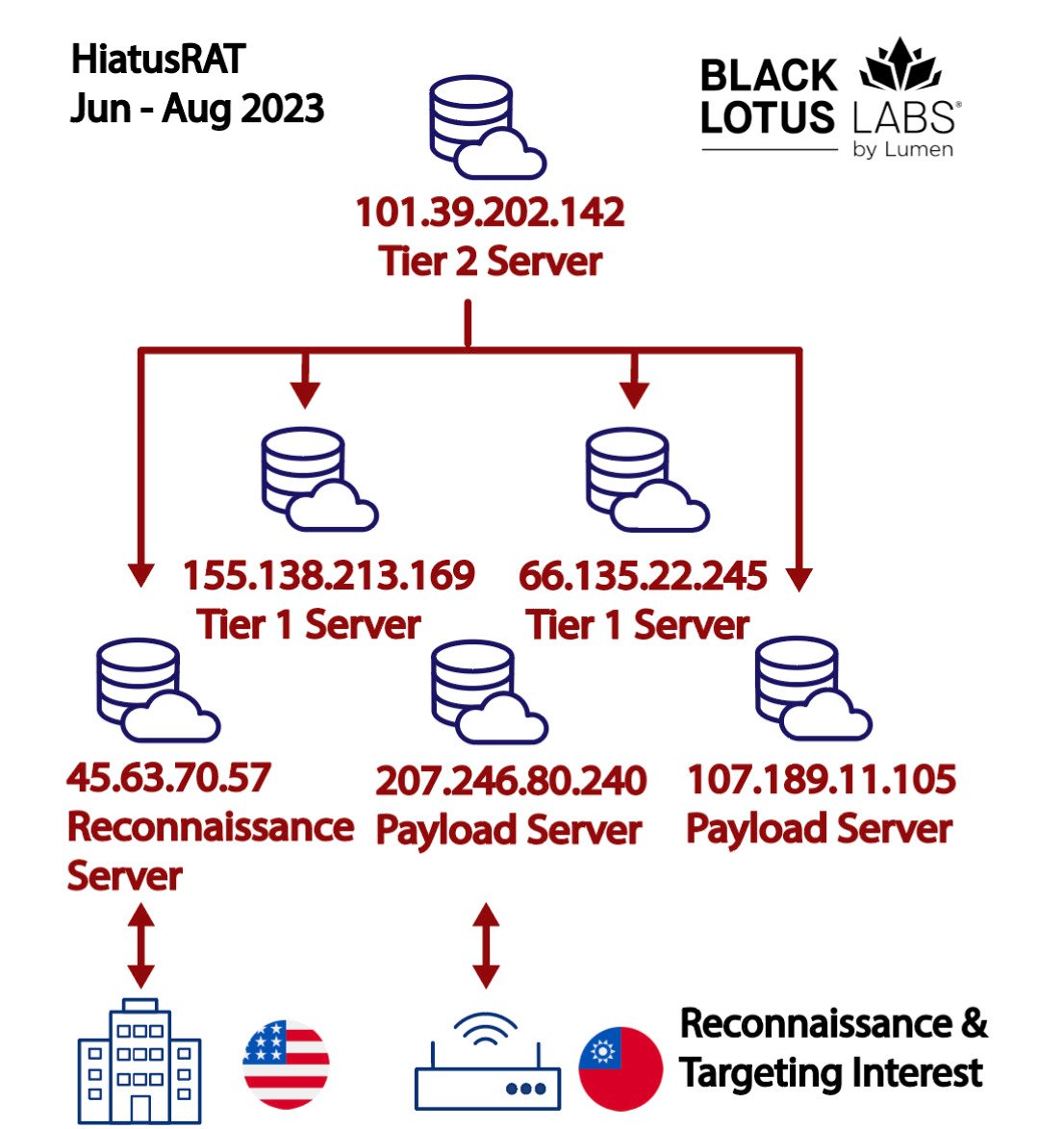

しかし、ルーメンのブラック・ロータス研究所が観察したように、キャンペーンの偵察活動は6月中旬から8月にかけて予期せぬ展開を迎えた。米軍の調達システムも標的にされ、台湾に拠点を置く組織も標的にされた。

HiatusRAT サンプルは、Arm、Intel 80386、x86-64 から MIPS、MIPS64、i386 までのさまざまなアーキテクチャに対応するように再コンパイルされ、新しく取得した仮想プライベート サーバー (VPS) でホストされました。

これらの VPS ノードの 1 つは、契約提案および提出用に指定された米軍サーバーとのデータ転送操作で使用されました。

この Web サイトと契約提案との関連性は、攻撃者が軍事必需品に関する公的にアクセス可能な情報を探しているか、または国防産業基地 (DIB) 関連組織に関する情報を見つけようとしている可能性があることを示唆しています。

Lumen の Black Lotus Labs は、「この攻撃者が現在および将来の軍事契約に関連する、公開されているリソースを探していたのではないかと考えています」 と述べています。

「このウェブサイトが契約提案に関連していたことを考えると、その目的は軍事要件に関する公開情報の入手と、その後の標的となる可能性のある国防産業基地(DIB)に関与する組織の捜索だったのではないかと思われます。」

このキャンペーンは、主にヨーロッパ、北米、南米の 100 を超える企業が HiatusRAT に感染して秘密のプロキシ ネットワークを構築した、以前の一連の攻撃に続くものです。

このマルウェアは主に、感染したデバイスに追加のペイロードをインストールし、侵害されたシステムをコマンド アンド コントロール サーバー通信用の SOCKS5 プロキシに変換するために使用されます。

「ツールや機能については事前に公開されていたにもかかわらず、攻撃者は既存のペイロード サーバーを交換するという非常に軽微な措置を講じ、C2 インフラストラクチャの再構成を試みることさえせずに業務を続行しました」とルーメン氏は述べています。

ルーメン氏が強調しているように、情報収集とターゲット設定のこの変化は中国の戦略的利益と一致しており、この関連性は2023 年の ODNI 年次脅威評価によって強調されています。

最近では、米国の組織も、ボルト タイフーンやストーム 0558など、中国が支援する他の脅威グループに関連した攻撃の標的となっています。

「我々は、HiatusRAT クラスターが、米国の防衛産業基地に対して、何の処罰も受けずに適用される可能性のあるトレードクラフトの一例として機能しているのではないかと考えています。我々は、防衛請負業者に対して、用心し、ネットワーク デバイスに HiatusRAT の存在がないか監視することをお勧めします。」と Lumen 氏は結論付けました。

Comments