コールバック フィッシング作戦は、ソーシャル エンジニアリング手法を進化させ、攻撃の第 1 段階では古い偽のサブスクリプションのルアーを維持し、被害者が感染やハッキングに対処するのを支援するふりをするように切り替えています。

攻撃が成功すると、リモート アクセス トロイの木馬、スパイウェア、ランサムウェアなどの追加のペイロードをドロップするマルウェア ローダーが被害者に感染します。

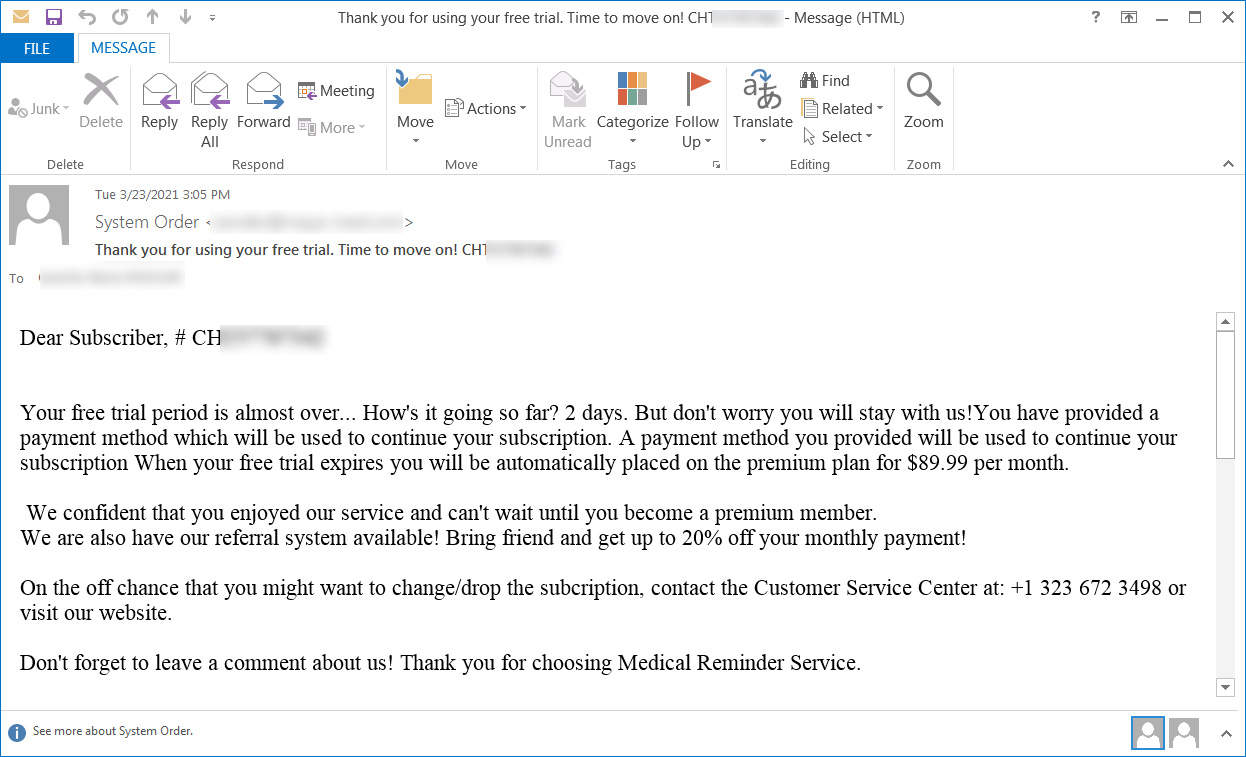

コールバック フィッシング攻撃は、受信者がこれらのサービスに加入したことがないために混乱を招くように設計された、高額な加入を装った電子メール キャンペーンです。

電子メールに記載されている電話番号は、受信者がこの「サブスクリプション」について詳しく知り、キャンセルするために電話をかけることができます。ただし、これは被害者のデバイスにマルウェアを展開するソーシャル エンジニアリング攻撃につながり、 本格的なランサムウェア攻撃につながる可能性があります。

Trellix の新しいレポートによると、最新のキャンペーンは、米国、カナダ、英国、インド、中国、および日本のユーザーをターゲットにしています。

.png)

すべてはBazarCallから始まりました

コールバック フィッシング攻撃は、2021 年 3 月に「 BazarCall 」という名前で初めて登場しました。攻撃者は、ストリーミング サービス、ソフトウェア製品、または医療サービス会社へのサブスクリプションを装った電子メールを送信し始め、キャンセルしたい場合に電話するための電話番号を提供し始めました。購入。

受信者がその番号に電話をかけると、攻撃者は一連の手順を実行し、BazarLoader マルウェアをインストールする悪意のある Excel ファイルをダウンロードしました。

BazarLoader は、感染したデバイスへのリモート アクセスを提供し、企業ネットワークへの初期アクセスを提供し、最終的には Ryuk または Conti ランサムウェア攻撃につながります。

コールバック フィッシング攻撃は、Silent Ransom Group、 Quantum 、 Royalランサムウェア/ゆすり操作など、多数のハッキング グループによって現在使用されているため、時間の経過とともに重大な脅威として浮上しています。

新しいソーシャル エンジニアリングの手口

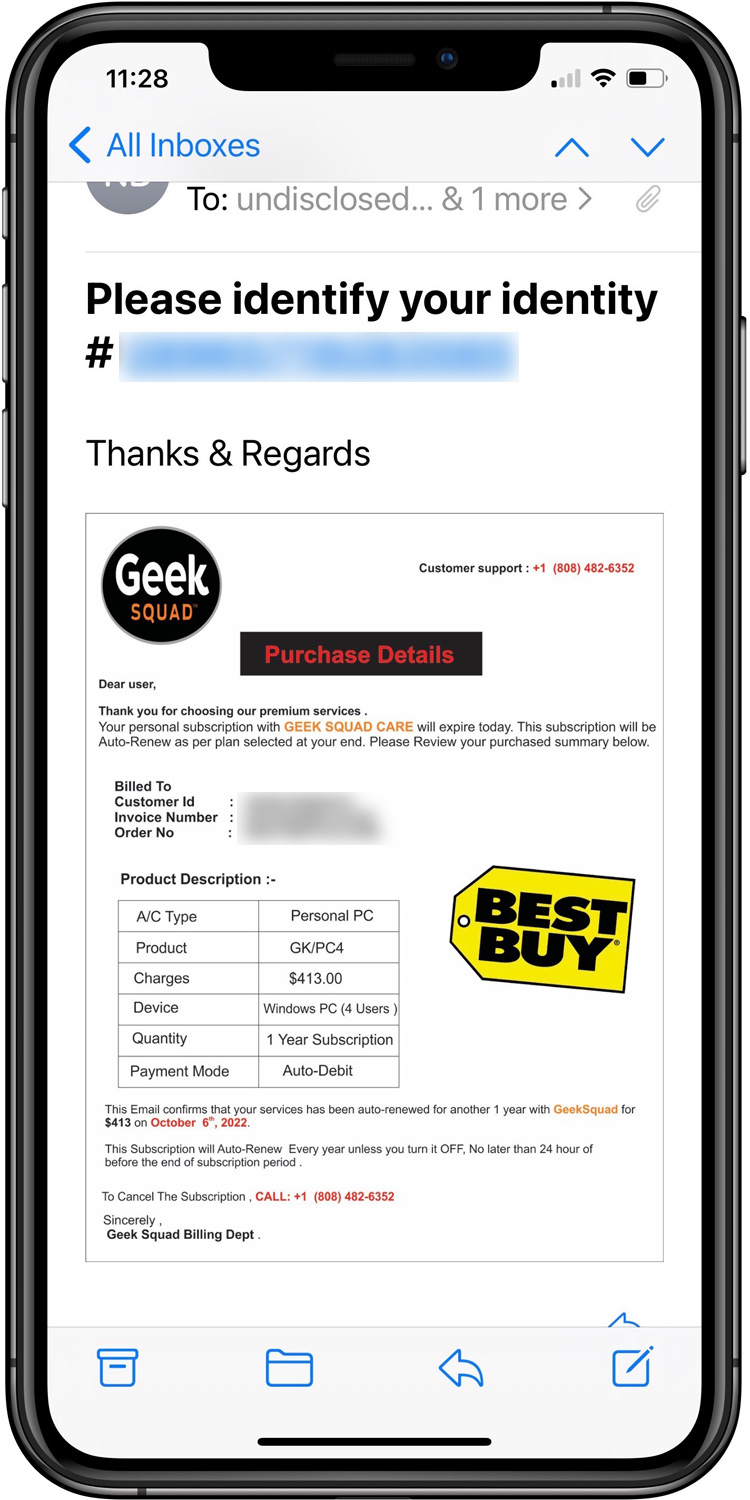

最近のコールバック フィッシング キャンペーンでは、ソーシャル エンジニアリング プロセスが変更されていますが、フィッシング メールの餌は同じままで、Geek Squad、Norton、McAfee、PayPal、または Microsoft に対する支払いの請求書です。

ソース: BleepingComputer

受信者が提供された番号で詐欺師に電話をかけると、「確認」のために請求書の詳細を提供するよう求められます。次に、詐欺師は、システムに一致するエントリがなく、被害者が受信した電子メールはスパムであると宣言します。

次に、カスタマー サービス エージェントと思われる人物が、被害者に、スパム メールによってマシンがマルウェアに感染した可能性があることを警告し、技術専門家に連絡するよう提案します。

しばらくすると、別の詐欺師が被害者に電話して感染の手助けをし、ウイルス対策ソフトウェアを装ったマルウェアをダウンロードする Web サイトに誘導します。

PayPal をテーマにしたフィッシング攻撃で使用されるもう 1 つの亜種は、被害者に PayPal を使用しているかどうかを尋ねた後、被害者の電子メールをチェックして、世界中のさまざまな場所に分散している 8 つのデバイスからアカウントにアクセスしたと主張して、侵害されていないかどうかを確認するというものです。

セキュリティ ソフトウェアのサブスクリプション更新キャンペーンでは、詐欺師は、被害者のラップトップにプリインストールされているセキュリティ製品の有効期限が切れ、保護を強化するために自動的に更新されたと主張しています。

最終的に、詐欺師は被害者をキャンセルと払い戻しのポータルに誘導しますが、これもまたマルウェアを投下するサイトです。

.png)

これらすべてのキャンペーンの結果、攻撃者によっては、BazarLoader、リモート アクセス トロイの木馬、Cobalt Strike、またはその他のリモート アクセス ソフトウェアなどのマルウェアをダウンロードするように被害者を誘導しています。

デバイスのリモート コントロール

Trellix によると、これらの最近のキャンペーンの大部分は、「support.Client.exe」という名前の ClickOnce 実行可能ファイルをプッシュしており、この実行可能ファイルを起動すると、ScreenConnect リモート アクセス ツールがインストールされます。

「攻撃者は、偽のロック画面を表示して、被害者がシステムにアクセスできないようにすることもできます。攻撃者は、被害者が気付かないうちにタスクを実行できます」 と Trellix は説明します。

セキュリティ アナリストが見たいくつかのケースでは、詐欺師は偽のキャンセル フォームを開き、被害者に個人情報を記入するように求めました。

最後に、払い戻しを受けるために、被害者は自分の銀行口座にログインするように求められ、そこで詐欺師に送金するように騙されます。

「これは、被害者の画面をロックして転送要求を開始し、トランザクションで OTP (ワンタイム パスワード) またはセカンダリ パスワードが必要なときに画面のロックを解除することによって達成されます」と Trellix のレポートは説明しています。

「被害者には、偽の払い戻し成功ページも表示され、払い戻しを受け取ったと信じ込ませます。詐欺師は、被害者が疑うことを防ぐための追加の戦術として、偽のお金を受け取ったというメッセージを含む SMS を被害者に送信することもあります。あらゆる詐欺。」

もちろん、お金を失うことは、感染したユーザーが直面する可能性のある問題の 1 つにすぎません。脅威アクターは、追加の厄介なマルウェアをいつでもドロップし、長期にわたってスパイ活動を行い、非常に機密性の高い情報を盗む可能性があるからです。

Comments