「Redfly」として追跡されているスパイ脅威グループがアジアの国家送電網組織をハッキングし、侵害されたネットワークへのアクセスを 6 か月間密かに維持しました。

これらの新しい発見は、2023 年 2 月 28 日から 8 月 3 日まで組織のネットワーク内で ShadowPad マルウェア活動の証拠と、キーロガーおよび特殊なファイル ランチャーを発見したシマンテックによるものです。

ShadowPad は複数の APT グループが使用する広く入手可能なトロイの木馬ですが、シマンテックは最近の攻撃を個別に追跡しており、Redfly は重要な国家インフラにのみ重点を置いているようだと報告しています。

Redfly のツールセット

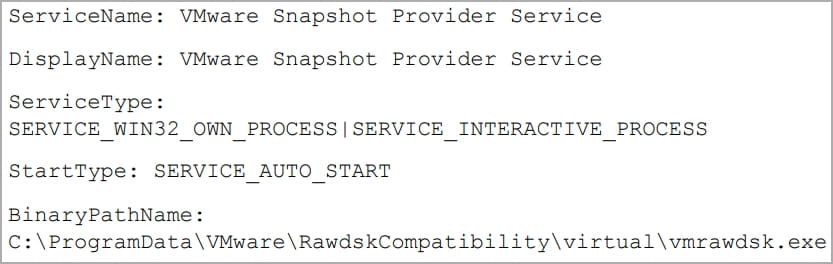

この攻撃で確認された ShadowPad の亜種は、そのコンポーネント (exe および dll) を VMware ファイルとして偽装し、被害者のファイル システムにドロップします。

また、このプログラムは、VMware にちなんで名付けられたサービスを再度作成し、システム起動時に悪意のある実行可能ファイルと DLL を起動するように設定することで永続性を実現します。

一般に、ShadowPad は、C2 へのデータの抽出、キーストロークの記録、ファイル検索とファイル操作、およびリモート コマンドの実行をサポートする多用途のモジュラー RAT です。

これは単一のアクターに関連付けられていないため、複数の APT が使用するため、アナリストにとって属性の特定と追跡が困難になります。

観察された攻撃では、Redfly は別のキーロギング ツールを使用して、侵害されたシステム上のログ ファイル内のキーストロークをキャプチャし、攻撃者はそれを手動で取得しました。

スパイハッカーが使用するもう 1 つのツールは Packerloader です。これは、AV 検出を回避できる AES 暗号化ファイル内のシェルコードをロードして実行するために使用されます。

攻撃者は、このツールを使用してドライバー ファイルのアクセス許可を変更するコードを実行し、その後 Windows レジストリに資格情報ダンプを作成し (将来の取得のために)、Windows セキュリティ イベント ログを消去するために使用されたことが確認されています。

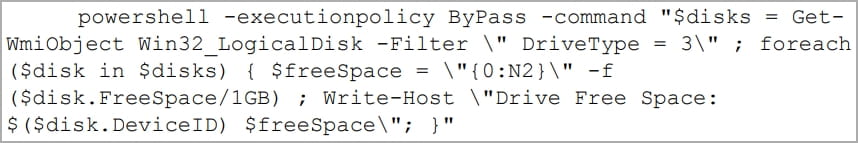

Redfly はまた、PowerShell を使用してコマンドを実行し、侵害されたシステム上の特定のストレージ デバイスに関する詳細を収集します。

横方向の移動の場合、ハッカーは DLL サイドローディングと正規の実行可能ファイル、正規のバイナリを実行するスケジュールされたタスク、および盗んだ認証情報を使用します。

Redfly はまた、ProcDump などの既知のツールの名前を変更したバージョンを使用して、LSASS から資格情報をダンプし、それを隣接システムでの認証に使用しました。

この攻撃で見られる長い滞在期間は、システムに感染し、できるだけ多くの情報を収集するために目立たないようにするスパイ行為者の特徴です。

電力供給を妨害するという攻撃者の意図は依然として不明ですが、潜在的なリスクは重大な脅威となります。

「CNI標的に対する攻撃は前例のないものではない。10年近く前、シマンテックはロシアが支援するDragonflyグループによる米国と欧州のエネルギー部門に対する攻撃を暴露した」とシマンテックの報告書は結論づけている。

「つい最近、ロシアのサンドワームグループが電力供給の混乱を目的として、ウクライナの配電網に対して攻撃を仕掛けた。」

このような混乱は、エネルギープロバイダーの顧客に多大な損害を与え、国全体に深刻な経済的影響を与える可能性があります。

Comments