「WiKI-Eve」と呼ばれる新しい攻撃は、最新の WiFi ルーターに接続されているスマートフォンの平文送信を傍受し、最大 90% の精度で個々の数字キーストロークを推定し、数字のパスワードを盗むことができます。

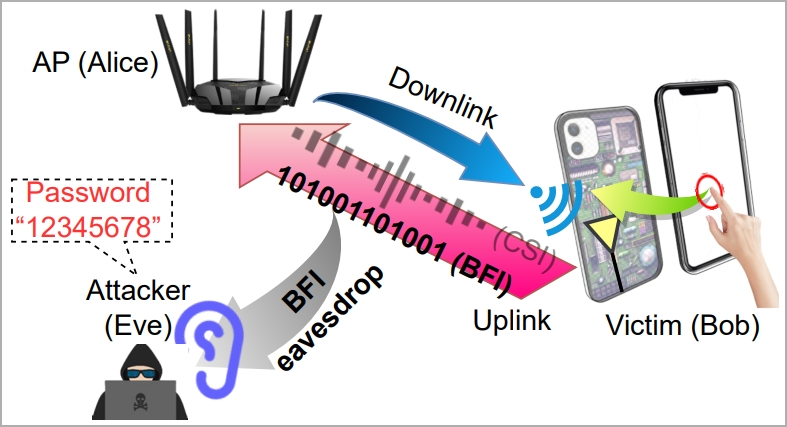

WiKI-Eve は、2013 年に WiFi 5 (802.11ac) で導入された機能である BFI (ビームフォーミング フィードバック情報) を利用します。これにより、デバイスは位置に関するフィードバックをルーターに送信できるため、ルーターは信号をより正確に送信できます。

BFI の問題は、情報交換に平文形式のデータが含まれていることです。つまり、このデータはハードウェア ハッキングや暗号化キーの解読を必要とせずに傍受され、容易に使用される可能性があります。

このセキュリティ上のギャップは、中国とシンガポールの大学研究者チームによって発見され、これらの通信から潜在的な秘密の取得をテストしました。

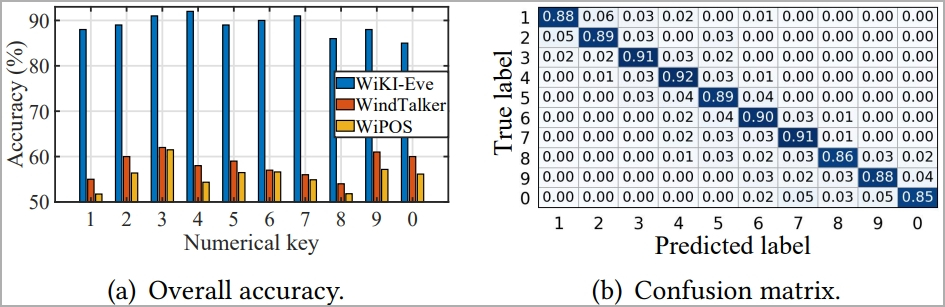

研究チームは、数字のキーストロークを 90% の確率で識別し、6 桁の数字のパスワードを 85% の精度で解読し、複雑なアプリのパスワードを約 66% の精度で解読するのがかなり簡単であることを発見しました。

この攻撃は数字のパスワードにのみ機能しますが、 NordPass の調査では、上位 20 のパスワードのうち 16 が数字のみを使用していることが示されました。

WiKI-Eve 攻撃

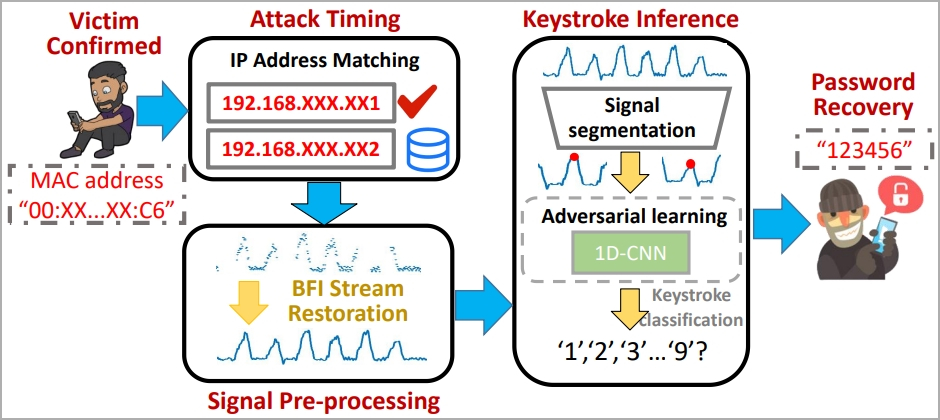

WiKI-Eve 攻撃は、パスワード入力中に WiFi 信号を傍受するように設計されているため、ターゲットがスマートフォンを積極的に使用し、特定のアプリケーションにアクセスしようとしている間に実行する必要があるリアルタイム攻撃です。

.jpg)

攻撃者は、MAC アドレスなどのネットワーク上の ID インジケータを使用してターゲットを識別する必要があるため、いくつかの準備作業が必要です。

「実際には、イブは視覚的監視とトラフィック監視を同時に実行することで、この情報を事前に取得できます。さまざまな MAC アドレスから発生するネットワーク トラフィックとユーザーの行動を関連付けることで、イブはボブの物理デバイスをデジタル トラフィックにリンクできるようになり、それによってボブの MAC アドレスを特定できるようになります。」研究者らは説明する。

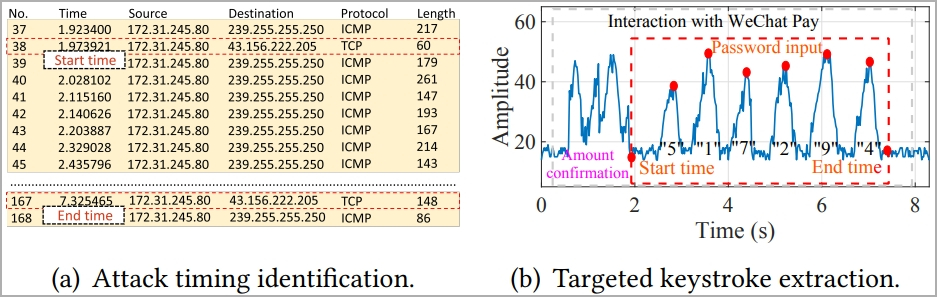

攻撃の主要フェーズでは、攻撃者が Wireshark などのトラフィック監視ツールを使用して、パスワード入力中の被害者の BFI 時系列をキャプチャします。

ユーザーがキーを押すたびに、画面の背後にある WiFi アンテナに影響を与え、独特の WiFi 信号が生成されます。

「これらは AP 側に関するダウンリンク CSI の一部のみを考慮していますが、画面上の入力が画面のすぐ後ろにある Wi-Fi アンテナ (したがってチャネル) に直接影響を与えるという事実 (図 1 を参照) により、BFI は、AP 側に関する十分な情報を含めることができます。キーストローク」と論文には書かれている。

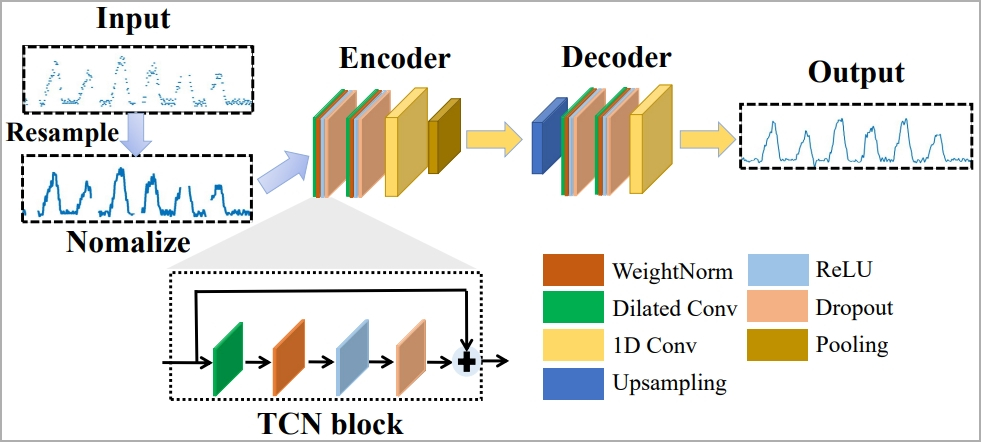

ただし、論文では、記録された BFI シリーズによってキーストローク間の境界があいまいになる可能性があることを強調しているため、使用可能なデータを解析して復元するためのアルゴリズムを開発しました。

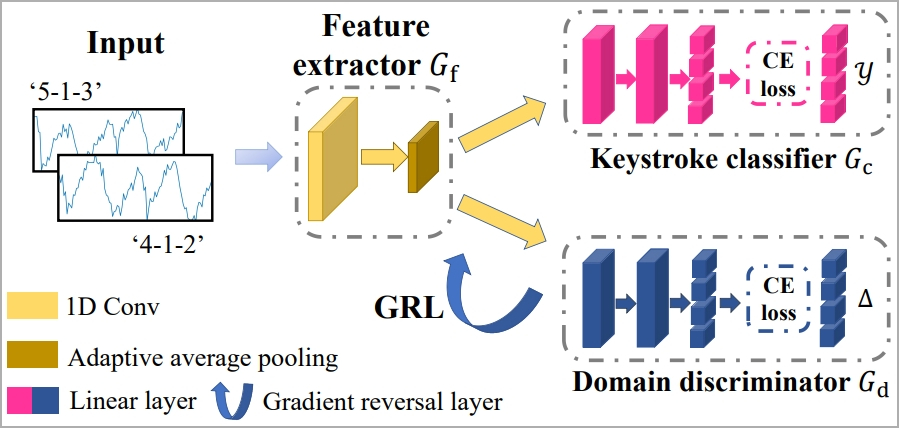

タイピング スタイル、タイピング速度、隣接するキーストロークなど、結果を妨げる要因をフィルタリングするという課題に取り組むために、研究者らは「1-D 畳み込みニューラル ネットワーク」と呼ばれる機械学習を使用しています。

このシステムは、特徴抽出器、キーストローク分類器、およびドメイン識別器で構成される「ドメイン適応」の概念を通じて、タイピング スタイルに関係なくキーストロークを一貫して認識するようにトレーニングされています。

最後に、「グラデーション反転レイヤー」(GRL) を適用してドメイン固有の機能を抑制し、モデルがドメイン間で一貫したキーストローク表現を学習できるようにします。

攻撃結果

研究者らはラップトップと WireShark を使用して WiKI-Eve を実験しましたが、サポートされる WiFi プロトコルの数がより制限される可能性があるものの、スマートフォンも攻撃デバイスとして使用される可能性があると指摘しました。

キャプチャされたデータは Matlab と Python を使用して分析され、セグメンテーション パラメーターは最良の結果が得られるように示された値に設定されました。

同じ WiFi アクセス ポイントに接続した 20 人の参加者が、異なる電話モデルを使用しました。彼らは、アクティブなバックグラウンド アプリを組み合わせてさまざまなパスワードを入力し、さまざまな入力速度を入力し、測定は 6 つの異なる場所から行われました。

実験の結果、スパース回復アルゴリズムとドメイン適応を使用した場合、WiKI-Eve のキーストローク分類精度は 88.9% で安定していることがわかりました。

6 桁の数値パスワードの場合、WiKI-Eve は 100 回未満の試行で 85% の成功率でパスワードを推測でき、すべてのテスト環境で一貫して 75% 以上を維持しました。

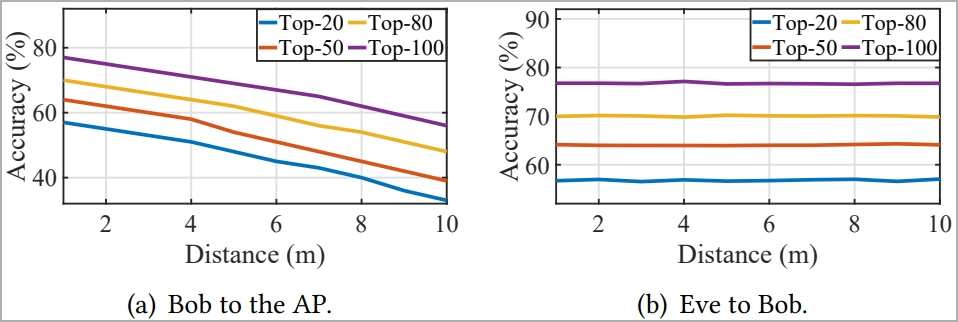

ただし、このパフォーマンスには、攻撃者とアクセス ポイント間の距離が重要です。その距離を 1 メートルから 10 メートルに増やすと、推測成功率が 23% 低下しました。

研究者らはまた、現実的な攻撃シナリオをエミュレートして、WeChat Pay のユーザー パスワードを取得する実験を行ったところ、WiKI-Eve が 65.8% の確率でパスワードを正しく推定したことがわかりました。

このモデルは、実施された 50 件のテストのうち 50% 以上で、推測上位 5 件内の正しいパスワードを一貫して予測しました。これは、間違ったパスワード試行が 5 回行われるというセキュリティしきい値に達する前に、攻撃者がアクセスできる可能性が 50% あり、それを超えるとアプリがロックされることを意味します。

結論として、この論文は、攻撃者がアクセス ポイントをハッキングすることなく、ネットワーク トラフィック監視ツールと機械学習フレームワークを使用するだけで秘密を推測できることを示しています。

これには、キーボードのランダム化、データ トラフィックの暗号化、信号難読化、CSI スクランブル、WiFi チャネル スクランブルなど、WiFi アクセス ポイントやスマートフォン アプリのセキュリティの強化が必要になります。

Comments