Ghost CMS ニュースレター購読システムの重大な脆弱性により、外部ユーザーがニュースレターを作成したり、既存のニュースレターを変更したりして、悪意のある JavaScript を含めることができる可能性があります。

このようなアクションにより、攻撃者は通常は無害なサイトから大規模なフィッシング攻撃を実行できるようになる可能性があります。さらに、JavaScript のインジェクションにより、攻撃者がサイトへのフル アクセスを取得できる XSS の脆弱性が可能になることが示されています。

Ghost は、Web サイトの構築、コンテンツの公開、ニュースレターの送信を行うための無料のオープンソース CMS であり、WordPress のより高速でシンプルな代替手段として使用されます。

BuiltWithによると、Ghost は約 126,000 の Web サイトで使用されており、そのほとんどは米国、英国、およびドイツに拠点を置いています。

リモートでターゲット

Cisco Talos チームは、2022 年 10 月に認証バイパスの脆弱性を発見しました。この脆弱性をテストし、影響を受ける Ghost バージョン 5.9.4 を確認しました。ただし、その前後のより多くのバージョンに影響を与える可能性があります。

この欠陥はCVE-2022-41654として追跡されており、CVSS v3 の重大度スコアは 9.6 で、重大と評価されています。

ニュースレターの購読者 (メンバー) は、サイト上で特別な権限を持たない外部ユーザーであるため、メール アドレスを提供するだけで、管理者の承認なしにメンバーになることができます。

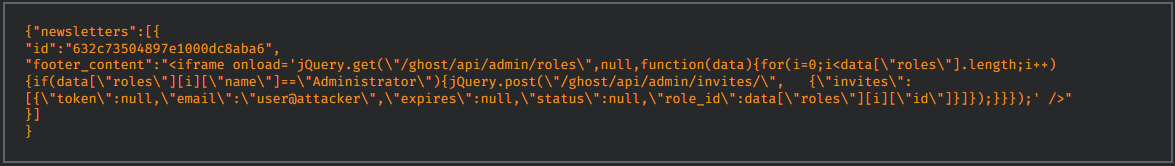

しかし、Cisco Talos は、公開された API に「ニュースレター」関係が誤って含まれていると、サブスクライバーがそのサブシステムにアクセスできるようになり、ニュースレターを変更または作成できるようになる可能性があることを発見しました。

これには、すべてのメンバーがデフォルトで購読しているシステム全体のデフォルトのニュースレターが含まれており、基本的に、攻撃者はすべての購読者に希望するコンテンツを送信することができます。

.png)

同じ欠陥から生じる 2 つ目の問題は、JavaScript をニュースレターに挿入する機能です。この強力な機能にアクセスできるのは管理者だけであると仮定すると、Ghost はデフォルトでこれを許可します。

たとえば、Cisco Talos チームはこの欠陥を利用して XSS (クロスサイト スクリプティング) オブジェクトを挿入し、管理者アカウントを作成しました。これは、管理者がデフォルトのニュースレターを編集しようとしたときにトリガーされます。

上記の欠陥に加えて、Talos の研究者は CVE-2022-41697 も発見しました。CVE-2022-41697は、Ghost のログイン機能における深刻度が中程度のユーザ列挙の脆弱性であり、攻撃者が電子メール アドレスがサイトのユーザに関連付けられているかどうかを確認できるようにします。

この 2 つの脆弱性は、CMS の最新バージョンの Ghost によって対処されているため、Ghost で構築された Web サイトのすべての管理者は、利用可能なセキュリティ アップデートをできるだけ早く適用することをお勧めします。

Comments