FBI と CISA は共同勧告を発行し、Bl00dy ランサムウェア ギャングが現在、ネットワークへの初期アクセスを取得するために PaperCut のリモート コード実行の脆弱性を積極的に悪用していると警告しました。

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁は、この攻撃者が教育部門に攻撃を集中させており、教育部門ではこの欠陥が大きく暴露されていると述べています。

「FBI の情報によると、2023 年 5 月初旬、Bl00dy ランサムウェア ギャングは、CVE-2023-27350 に対して脆弱な PaperCut サーバーがインターネットに公開されていた教育施設サブセクター全体の被害者ネットワークにアクセスしました」とセキュリティ勧告には記載されています。

「最終的に、これらの操作の一部はデータの漏洩と被害者のシステムの暗号化につながりました。」

PaperCut の脆弱性は CVE-2023-27350 として追跡されており、100 か国以上の約 70,000 の組織で使用されている印刷管理ソフトウェアである PaperCut MF および PaperCut NG に影響を与える重大度のリモート コード実行 (RCE) の脆弱性です。

この脆弱性は、3 月に公開されてから約 1 か月後、 少なくとも 2023 年 4 月 18 日以降、積極的に悪用されています。

この脆弱性は PaperCut NG および MF バージョン 20.1.7、21.2.11、および 22.0.9 で修正されましたが、組織は更新プログラムのインストールが遅れており、攻撃にさらされる可能性があります。

Microsoftはまた、今週初めに、国家支援の「マディウォーター」を含むイランのハッカーグループがCVE-2023-27350の悪用に参加し、ユーザー認証をバイパスし、ターゲット上でリモート実行を達成したと報告した。

残念ながら、PaperCut の欠陥に対する概念実証 (PoC) エクスプロイトが利用可能になったことにより、その一部はあまり検出されず、組織のリスクがさらに高まりました。

BL00dy vs. 教育

CISA は、教育施設サブセクターがインターネットに公開されている PaperCut サーバーの約 68% を担当していると述べています。ただし、パッチが適用されていないため脆弱なエンドポイントの数はまだ不明です。

最近観察された Bl00dy ランサムウェア攻撃は、CVE-2023-27350 を利用してユーザー認証をバイパスし、管理者としてサーバーにアクセスすることで、この分野の一部の標的に対して成功しました。

次に、このアクセスは、同じ高い特権を持つ新しい「cmd.exe」および「powershell.exe」プロセスを生成するために使用され、デバイスへのリモート アクセスを取得し、ネットワーク全体に横方向に拡散するための起動台として使用されました。

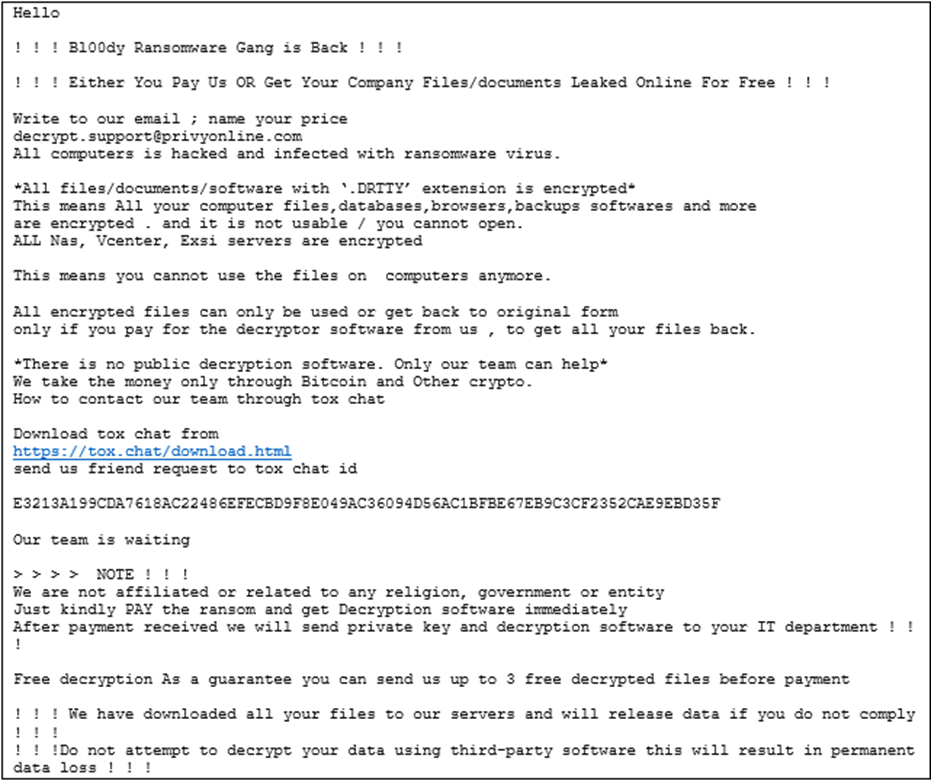

この間に、ランサムウェア攻撃者はデータを盗み、ターゲット システムを暗号化し、機能する復号化プログラムと引き換えに支払いを要求するメモと、盗んだデータを公開または販売しないという約束を残します。

Bl00dy ランサムウェア作戦は2022 年 5 月に開始され、独自のソフトウェアを開発するのではなく、漏洩した LockBit ソース コードに基づく暗号化装置を使用しています。

また、 Babak [ VirusTotal ] と Conti [ VirusTotal ] から漏洩したソース コードに基づく暗号化装置を使用していることも確認されています。

CISA の速報では、標的のサーバーに残された悪用の痕跡、ネットワーク トラフィック シグネチャ、および組織がこれらの攻撃を阻止するために監視する必要がある子プロセスの完全な詳細が提供されています。

ただし、推奨されるアクションは、PaperCut MF および NG サーバーに利用可能なセキュリティ アップデートを適用することです。これにより、脅威アクターが悪用するすべてのセキュリティ ギャップに対処できます。

Comments