研究者が「Metador」と名付けた未知の脅威アクターは、約 2 年間、通信、インターネット サービス プロバイダー (ISP)、および大学を侵害しています。

Metador は中東とアフリカの組織を標的にしており、その目的はスパイ活動を長期的に継続することであると思われます。このグループは、「非常に複雑」と表現されている 2 つの Windows ベースのマルウェアを使用していますが、Linux マルウェアの兆候も見られます。

SentinelLabsの研究者は、Moshen Dragon や MuddyWater など、中国とイランを起源とする約 10 の他の脅威アクターによってすでに侵害されていた中東の通信会社で Metador を発見しました。

マルウェアとインフラストラクチャの分析では、十分な自信を持って Metador を特定する手がかりは明らかになりませんでした。このグループの特徴の 1 つは、「運用上のセキュリティを非常に意識している」ことです。

SentinelLabs はレポートの中で、Metador は「被害者ごとに慎重にセグメント化されたインフラストラクチャを管理し、セキュリティ ソリューションが存在する中で複雑な対策を迅速に展開している」と述べています。

Metador がそのネットワークを侵害してから数か月後、被害組織が SentinelOne の拡張検出および対応 (XDR) ソリューションである Singularity を展開した後、研究者は新しい脅威グループを発見しました。

したがって、最初の感染経路に関する詳細は入手できません。 「metaMain」と「Mafalda」と呼ばれる 2 つの Windows ベースのマルウェア フレームワークは、システム メモリ内でのみ実行され、侵害されたホストに暗号化されていない痕跡を残しません。

カスタム インプラントは、Windows のデバッグ ツールである「cdb.exe」を介して復号化され、メモリにロードされました。 ‘、’Mafalda’、2 つのカスタム Windows マルウェア フレームワークです。

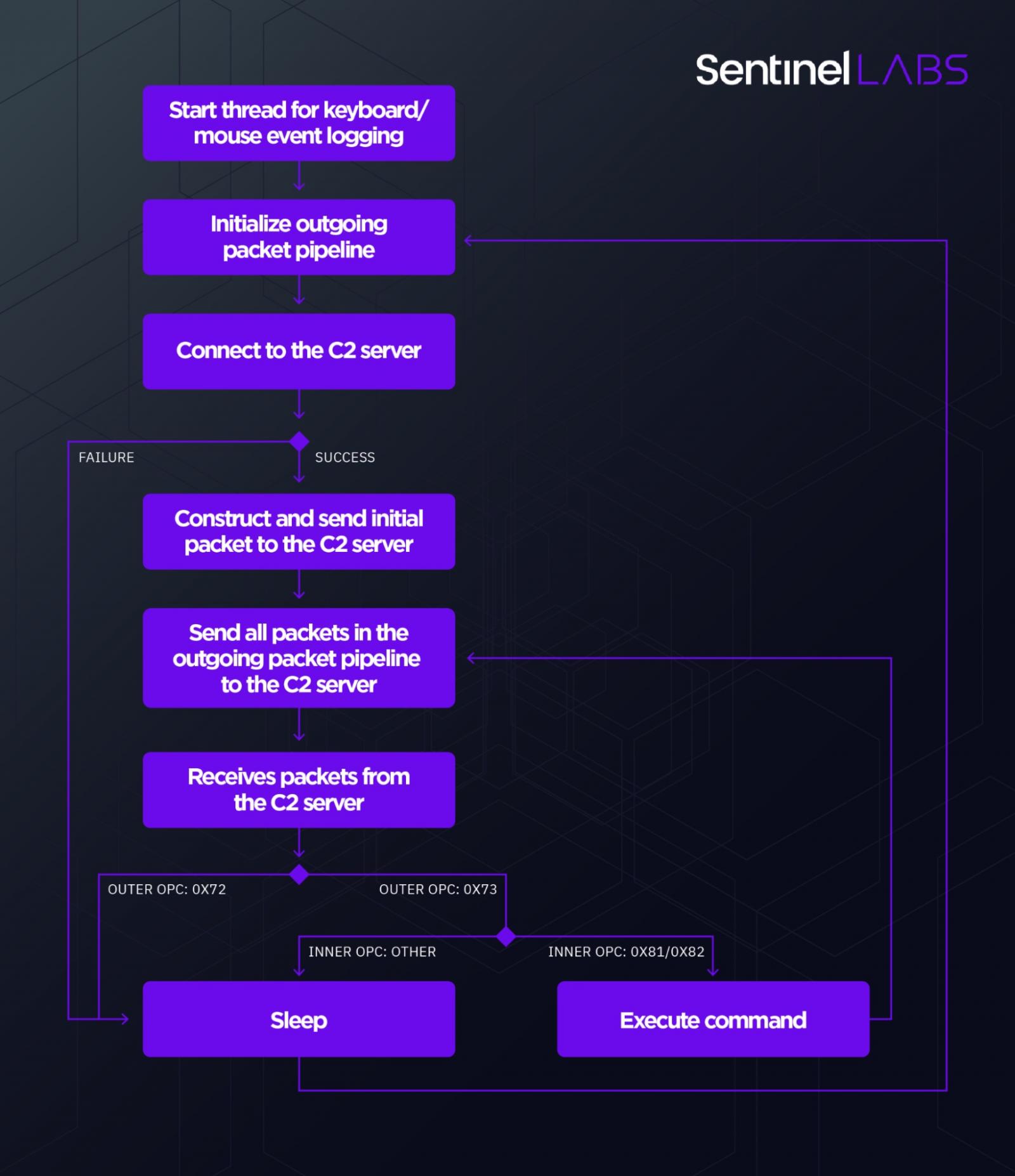

マファルダは、最大 67 個のコマンドを受け入れることができる汎用性の高いインプラントですが、その多層的な難読化により、詳細な分析が困難になります。

コマンドには、ファイル操作、ディレクトリの内容の読み取り、レジストリの操作、ネットワークとシステムの偵察、およびコマンド アンド コントロール (C2) サーバーへのデータの流出が含まれます。

SentinelLabs がオペレーター宛てのコードにコメントを確認したため、Mafalda は専任の作成者チームによって開発された可能性があります。

metaMain インプラントは、スクリーンショットの撮影、ファイル アクションの実行、キーボード イベントのログ記録、任意のシェルコードの実行のサポートなど、より「実践的な」操作に使用されます。

観測されたケースでは実行フローを開始するために CBD アプローチが使用されましたが、metMain は、SentinelLabs のテクニカル レポートで詳細に説明されている追加のメソッドをサポートしています。

.jpg)

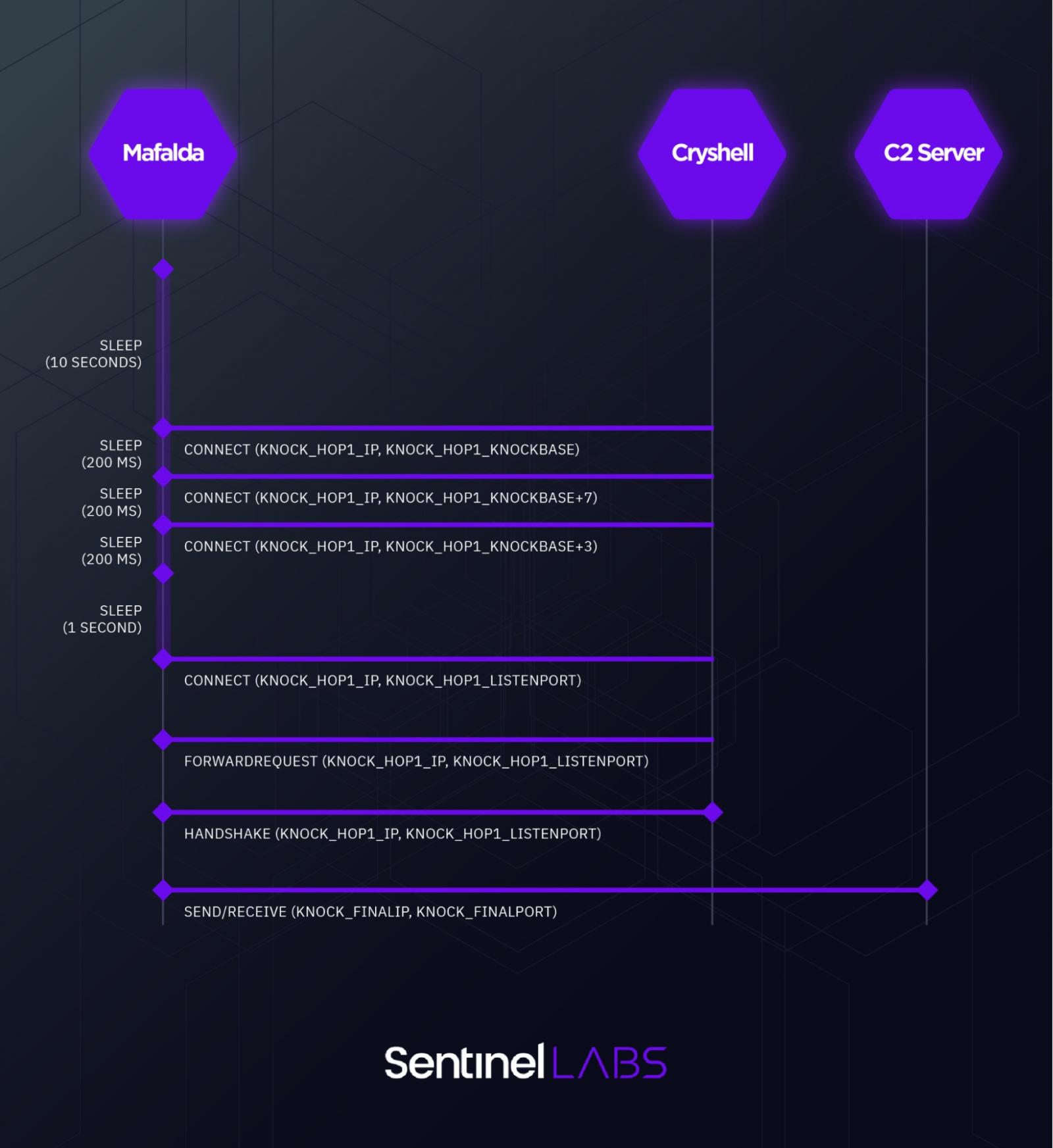

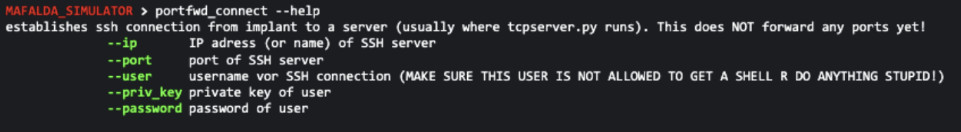

アナリストはさらに掘り下げて、「Cryshell」という名前の内部ネットワーク バウンスに使用されるカスタム インプラントと、ワークステーションからデータを盗んでマファルダに送り返す無名の Linux ツールの兆候を発見しました。

SentinelLabs は、Cryshell と Linux インプラントが異なるかどうかはわかりませんが、Mafalda による認証中のポート ノッキングとハンドシェイク手順の違いを強調し、2 つの異なるツールを指摘しています。

カスタム インプラントと攻撃インフラストラクチャの厳密なセグメンテーション (被害者とマルウェア ビルドごとに 1 つの IP アドレスを使用) により、Metador の追跡は特に困難になります。

完全にメモリ内で実行されるマルウェアと LoLBin の使用を組み合わせることで、脅威アクターは侵害の疑いを持たれることなく、被害者のネットワークに長期間潜伏することができます。

しかし、これらの困難にもかかわらず、SentinelLabs の調査では、実行ログのタイムスタンプによると、いくつかの metaMain サンプルが 2020 年 12 月下旬以降のものであることが明らかになりました。

さらに、マルウェアの複雑さとその活発な開発は、ツールをさらに改善できるリソースの豊富なグループを示しています。

研究者はまた、開発者がマルウェアのフレームワークを文書化し、「オペレーターの別のグループにガイダンス」を提供していたことも発見しました。

使用されている言語の手がかりは、開発者が英語に堪能であり、それぞれに特異性があることを示しています。ただし、開発者チームには英語を母国語としない人がいる可能性があります。マファルダのコードにはスペイン語も含まれており、アルゼンチンの同名の漫画を参照しています。

マファルダのコマンドのドキュメントに基づくと、専任のチームがマルウェアを開発し、別のグループがそれを運用しているようです。

ソース: SentinelLabs

この場合、言語的および文化的なブレッドクラムは、明確な帰属には不十分です。ただし、SentinelLabs の研究者は、Metador の背後には、国家運営に典型的なような「ハイエンドの請負業者の取り決め」があると理論付けています。

Comments