Exmatter として知られ、以前は BlackMatter ランサムウェア グループと関連付けられていたデータ窃盗マルウェアは現在、ランサムウェア アフィリエイトが将来切り替える可能性のある新しい戦術を示すデータ破損機能を備えてアップグレードされています。

この新しいサンプルは、BlackCat ランサムウェア攻撃に続く最近のインシデント対応中に、Cyderes Special Operations チームのマルウェア アナリストによって発見され、その後、さらなる分析のために Stairwell Threat Research チームと共有されました (シマンテックは、Noberus ランサムウェア攻撃で展開された同様のサンプルを確認しました)。

Exmatterは、少なくとも 2021 年 10 月以降、BlackMatter の関連会社によって使用されてきましたが、破壊的なモジュールを備えた悪意のあるツールが確認されたのはこれが初めてです。

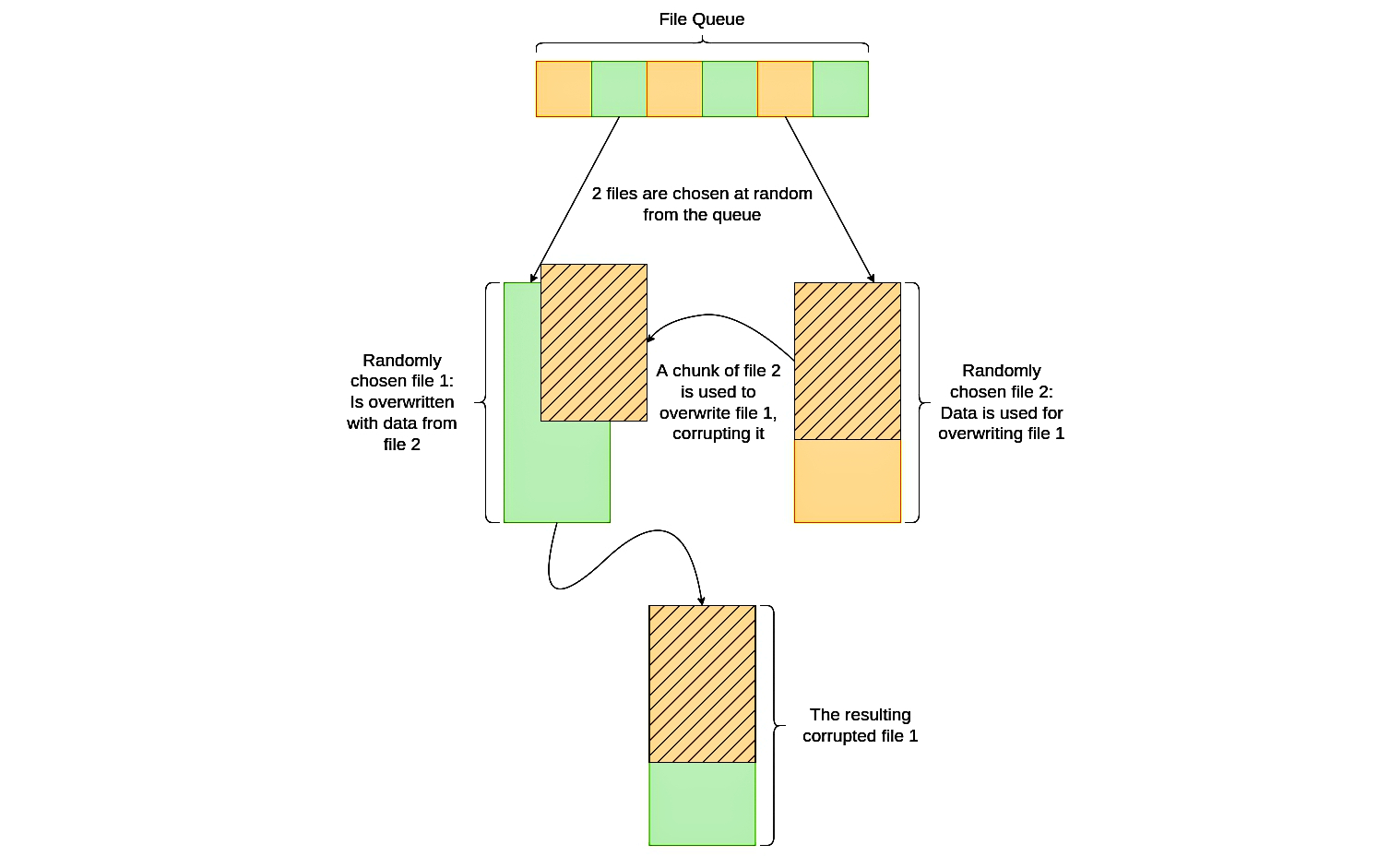

「攻撃者が制御するサーバーにファイルがアップロードされると、リモート サーバーに正常にコピーされたファイルはキューに入れられ、Eraser という名前のクラスによって処理されます」 と Cyderes 氏は述べています。

「2番目のファイルの先頭から始まるランダムなサイズのセグメントがバッファに読み込まれ、最初のファイルの先頭に書き込まれ、上書きされてファイルが破損します。」

盗み出されたファイルのデータを使用して別のファイルを破壊するというこの戦術は、ランダムに生成されたデータを使用したときにトリガーされるランサムウェアまたはワイパーのヒューリスティック ベースの検出を回避する試みの一部である可能性があります。

Stairwell の脅威研究者が発見したように、Exmatter の部分的に実装されたデータ破壊機能は、次のことを考えるとまだ開発中の可能性があります。

- 破損キューからファイルを削除するメカニズムはありません。つまり、一部のファイルはプログラムが終了する前に何度も上書きされる可能性があり、他のファイルは決して選択されない可能性があります。

- Eraseという名前のEraserクラスをインスタンス化する関数は、完全には実装されていないようで、正しく逆コンパイルされません。

最初のファイルを上書きするために使用される 2 番目のファイルのチャンクの長さはランダムに決定され、1 バイトの長さまで短くなる可能性があります。

すべてのお金を保持するためにデータ破損に切り替えますか?

このデータ破損機能は興味深い開発であり、セキュリティ ソフトウェアを回避するためにも使用される可能性がありますが、Stairwell と Cyderes の研究者は、ランサムウェア アフィリエイトが使用する戦略の変化の一部である可能性があると考えています。

多くのランサムウェア オペレーションはランサムウェア アズ ア サービスとして実行され、オペレーター/開発者がランサムウェアの開発、支払いサイト、および交渉の処理を担当し、アフィリエイトが参加して企業ネットワークへの侵入、データの盗難、バックアップの削除、およびデバイスの暗号化を行います。 .

この取り決めの一環として、ランサムウェア オペレーターは身代金の 15 ~ 30% を受け取り、アフィリエイトは残りを受け取ります。

ただし、ランサムウェアの操作は、被害者が無料でファイルを回復するのに役立つ復号化ツールをセキュリティ研究者が作成できるようにするバグを導入することが過去に知られていました.

これが発生すると、アフィリエイトは、身代金の一部として受け取ったはずの収益を失うことになります。

このため、研究者は、この新しいデータ破損機能は、データが盗まれてから暗号化される従来のランサムウェア攻撃から、データが盗まれて削除または破損される攻撃への新しいシフトになる可能性があると考えています。

この方法では、アフィリエイトは、暗号化開発者と一定の割合を共有する必要がないため、攻撃から得られた収益をすべて保持できます。

「アフィリエイトは、展開されたランサムウェアに悪用可能な欠陥があるため、侵入の成功による利益を失っています。これは、この .NET ベースの抽出ツールの以前の出現に関連するランサムウェアである BlackMatter の場合と同様です」と Cyderes 氏は付け加えました。

機密データをサーバーに流出させた後に破棄することで、これを防ぐことができ、被害者が身代金要求を支払う追加のインセンティブとして機能する可能性が高くなります.

「データを暗号化するステップをなくすことで、プロセスが高速化され、全額が支払われないリスクや、被害者がデータを解読する別の方法を見つけるリスクがなくなります」と Cyderes 氏は述べています。

これが、RaaS アフィリエイトが攻撃のランサムウェア展開部分を削除してすべてのお金を保持できるようにする、開発中のデータ破損機能を使用してアップグレードの過程にある抽出ツールを見ている理由かもしれません.

「さらに、受け取った強要された支払いごとに、オペレータは RaaS 開発者に一定の割合を支払うのではなく、身代金の支払いの 100% を保持します」 と Stairwell の脅威研究者 Daniel Mayer は結論付けました。

「これらの要因は、アフィリエイトが RaaS モデルを離れて自力で立ち上げ、開発に重きを置いたランサムウェアをデータ破壊に置き換えたという正当なケースで最高潮に達します。」

Comments