Flipper Zero ポータブル ワイヤレス ペンテストおよびハッキング ツールを使用すると、iPhone や iPad などの Apple iOS デバイスで Bluetooth 接続メッセージを積極的にスパム送信することができます。

この手法は、「Techryptic」というあだ名を使用するセキュリティ研究者によって考案され、その仕組みを紹介する次の YouTube ビデオを公開しました。

Bluetooth 通知のスパム送信

Bluetooth Low Energy (BLE) テクノロジーをサポートする Apple デバイスは、アドバタイジング パケット (ADV パケット) を利用して、その存在を他のデバイスに通知します。

ADV パケットは、AirDrop 経由でのデータ交換、Apple Watch または AppleTV の接続、Handoff のアクティブ化など、さまざまなシナリオのために Apple エコシステムで広く使用されています。

Flipper Zero はワイヤレスおよび無線対応ツールであり、ADV パケットをスプーフィングし、BLE プロトコルに従って送信できます。したがって、範囲内の BLE 対応デバイスは、これらのブロードキャストを正当な接続要求として認識します。

これを利用して、偽のリクエストを送信してターゲットを混乱させ、多数の偽物の中から正規のデバイスを識別したり、信頼できるデバイスを模倣してフィッシング攻撃を実行したりすることが困難になります。

Techryptic は攻撃のいたずらの側面に焦点を当てており、大量のリクエストが生成されると、標的のデバイスに多数のノンストップ通知が表示され、ユーザー エクスペリエンスが著しく混乱する可能性があると主張しています。

Techryptic の記事には、「iOS ユーザーにとって、この模倣は単なる煩わしさ以上のものになる可能性があります。混乱を引き起こし、ワークフローを混乱させ、まれにセキュリティ上の懸念を引き起こす可能性があります。」と書かれています。

「これは、私たちの周囲のデバイスと、無線通信に内在する潜在的な脆弱性を認識することの重要性を強調しています。」

研究者によると、攻撃を実行するには、Flipper Zeroファームウェアを更新してBluetooth機能を有効にする必要があり、「gap.c」ファイルには偽の通知を生成するコードが含まれている必要があるという。

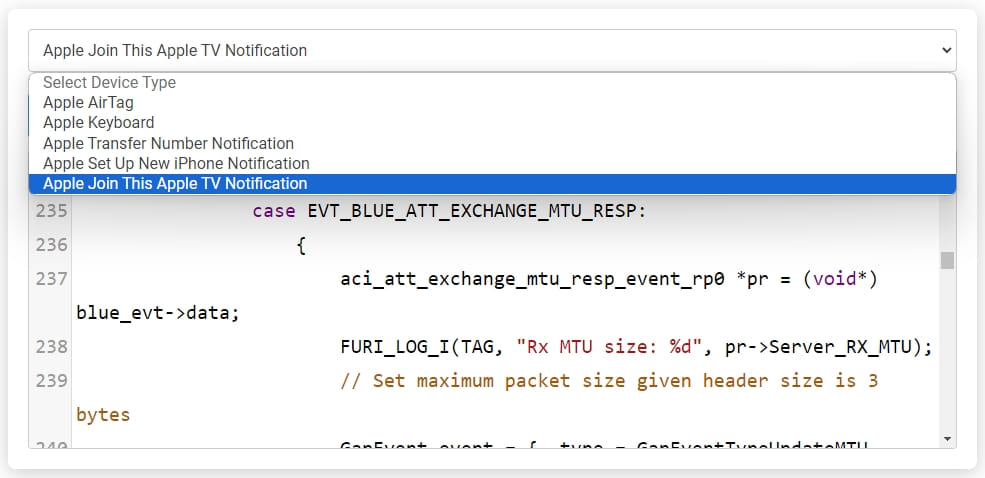

Techryptic は、次の通知を生成するためのコードを作成し、共有しました。

- AirTag接続リクエスト

- Apple キーボード接続リクエスト

- 引き継ぎ番号通知

- 「新しいiPhoneのセットアップ」通知

- 「この Apple TV に参加します」通知

この攻撃を実験したい Flipper Zero ユーザーは、通知の選択肢ごとに Techryptic のサイトで生成されたコードを「gap.c」にコピーし、ファームウェアにパッチを適用する可能性があるため、若干の調整が必要です。

こうした攻撃のほとんどでは、Flipper ZeroをiOSデバイスに近づける必要があるが、研究者はTechCrunchに対し、増幅器を使用して数千フィートの距離でも機能する技術を開発したと語った。ただし、悪用の危険性が高いため、研究者はこの方法を公開する予定はありません。

研究者はX について、Apple にはこのありそうもない悪用シナリオを防ぐための緩和策も安全策も講じていないため、標的のデバイスが機内モードであっても攻撃が機能すると指摘しました。

上記に関するコメントを求めて Apple に連絡しましたが、公開時点までに返答はありませんでした。

Comments