サイバー脅威インテリジェンス (CTI) が果たす重要な戦略的および戦術的役割の 1 つは、組織のデータ、従業員、および顧客を危険にさらす可能性のあるソフトウェアの脆弱性の追跡、分析、および優先順位付けです。この 4 部構成のブログ シリーズでは、 FireEye Mandiant Threat Intelligenceが脆弱性管理を可能にする CTI の価値を強調し、最新の脅威、傾向、および推奨事項に関する新しい研究を発表します。

FireEye Mandiant Threat Intelligence は、2019 年に悪用されたゼロデイ攻撃が過去 3 年間のどの年よりも多いことを記録しました。ゼロデイ エクスプロイトのすべてのインスタンスが追跡対象のグループに起因するわけではありませんが、より広範囲の追跡対象のアクターがこれらの機能へのアクセスを取得しているように見えることを指摘しました。さらに、攻撃的なサイバー能力を提供する企業の顧客であると疑われるグループによって利用されるゼロデイの数が時間の経過とともに大幅に増加していること、および中東の標的に対して使用されるゼロデイが増加していることに注目しました。または、この地域とのつながりが疑われるグループによって。今後、特に民間ベンダーが攻撃的なサイバー兵器の需要に応え続けているため、ゼロデイを使用するアクターの数がさらに増える可能性があります。

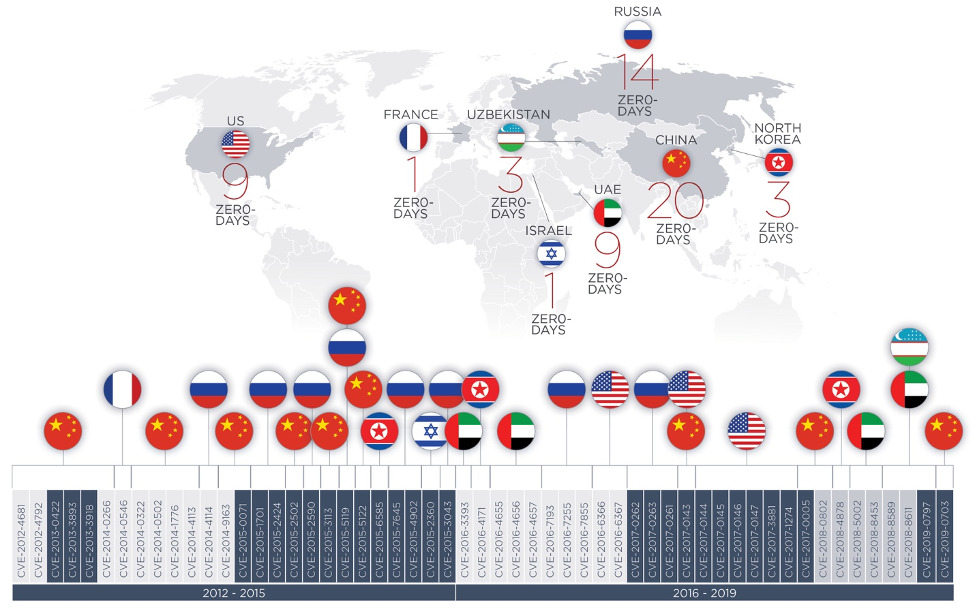

国およびグループ別のゼロデイ使用

2017 年後半以降、FireEye Mandiant Threat Intelligence は、攻撃的なサイバー ツールやサービスを提供する民間企業の顧客であることが知られている、または疑われているグループによって利用されるゼロデイ攻撃の数が大幅に増加していることに注目しました。さらに、中東の標的に対して、および/またはこの地域とのつながりが疑われるグループによって悪用されるゼロデイの増加を観察しました。

例は次のとおりです。

- 研究者がStealth FalconおよびFruityArmorとして説明しているグループは、中東のジャーナリストや活動家を標的にしたスパイ活動グループです。 2016 年、このグループは、NSO グループが販売した 3 つの iOS ゼロデイを利用したマルウェアを使用しました。 2016 年から 2019 年にかけて、このグループは他のどのグループよりも多くのゼロデイを使用しました。

- オープン ソースで SandCat と呼ばれるこの活動は、 ウズベキスタン国家情報機関との関連が疑われ、中東の標的に対する作戦でゼロデイを使用していることが確認されています。このグループは、NSO グループなどの民間企業からマルウェアを購入してゼロデイを取得した可能性があります。これは、SandCat 作戦で使用されたゼロデイが Stealth Falcon 作戦でも使用されたためであり、これらの異なる活動セットが独立して同じものを発見した可能性は低いと考えられます。 3 つのゼロデイ。

- 2016 年から 2017 年にかけて、オープン ソースでBlackOasisと呼ばれる活動が行われました。これも主に中東の組織を標的としており、過去に少なくとも 1 回、 民間企業 Gamma Groupからゼロデイを取得した可能性が高く、ゼロデイ脆弱性への同様の頻繁なアクセスが示されました。 .

また、追跡対象のグループに起因するものではないが、民間の攻撃的なセキュリティ企業が提供するツールで利用されていると思われるゼロデイ エクスプロイトの例にも注目しました。たとえば、次のとおりです。

- 2019 年には、WhatsApp のゼロデイ エクスプロイト (CVE-2019-3568) が、イスラエルのソフトウェア会社である NSO グループによって開発されたスパイウェアの配布に使用されたと報告されています。

- FireEye は、2018 年の Adobe Flash ゼロデイ (CVE-2018-15982) を利用したロシアの医療機関を標的とした活動を分析しました。この活動は、流出したハッキング チームのソース コードにリンクされている可能性があります。

- Android のゼロデイ脆弱性 CVE-2019-2215 は、2019 年 10 月に NSO グループのツールによって悪用されたと報告されています。

主要サイバー勢力によるゼロデイエクスプロイト

主要なサイバー勢力のスパイグループによるゼロデイの悪用が引き続き確認されています。

- 研究者によると、中国のスパイ集団 APT3 は、2016 年に標的型攻撃でCVE-2019-0703 を悪用しました。

- FireEye は、北朝鮮のグループ APT37 が Adobe Flash の脆弱性 CVE-2018-4878 を利用した 2017 年のキャンペーンを行っていることを確認しました。このグループはまた、脆弱性が公開された直後に、脆弱性を迅速に悪用する能力が向上していることも示しています。

- 2017 年 12 月から 2018 年 1 月にかけて、複数の中国のグループが CVE-2018-0802 を利用して、ヨーロッパ、ロシア、東南アジア、および台湾の複数の業界を対象としたキャンペーンを行っていることを確認しました。この脆弱性に対するパッチが発行される前に、6 つのサンプルのうち少なくとも 3 つが使用されていました。

- 2017 年、ロシアのグループAPT28 と Turla は、Microsoft Office 製品で複数のゼロデイを利用しました。

さらに、国が後援する最も危険な侵入セットのいくつかは、公開された脆弱性を迅速に悪用する能力をますます実証していると考えています。複数のケースで、これらの国に関連するグループは、脆弱性を兵器化し、それらを作戦に組み込むことができ、開示とパッチ適用の間のウィンドウを利用することを目指しています.

金銭目的のアクターによるゼロデイ使用

金銭目的のグループは、スパイ活動グループほど頻度は高くありませんが、業務でゼロデイを利用しており、今後も利用し続けています。

2019 年 5 月に、FIN6 が 2019 年 2 月の標的型侵入で Windows Server 2019 の解放後のゼロデイ使用 (CVE-2019-0859) を使用したことを報告しました。いくつかの証拠は、グループが 2018 年 8 月以降にエクスプロイトを使用した可能性があることを示唆しています。 . オープン ソースは、このグループがアンダーグラウンドの犯罪者「 BuggiCorp 」からゼロデイを取得した可能性があることを示唆していますが、この攻撃者がこのエクスプロイトの開発または販売に関連していることを示す直接的な証拠は特定されていません。

結論

ゼロデイ機能へのアクセスは、民間企業の疑わしい顧客によって実際に悪用されたゼロデイの割合に基づいて、ますます商品化されていると推測されます。これには、次のような理由が考えられます。

- 民間企業は、以前よりも多くの割合でゼロデイを作成および提供している可能性が高く、その結果、非常にリソースのあるグループにゼロデイ機能が集中しています。

- 民間企業は、全体的な能力が低いグループや運用上のセキュリティへの関心が低いグループに攻撃的な機能を提供することが増えている可能性があり、ゼロデイの使用が観察される可能性が高くなります。

州のグループは、内部のエクスプロイトの発見と開発を引き続きサポートする可能性があります。ただし、民間企業によるゼロデイの利用可能性は、国内のソリューションやアンダーグラウンド マーケットに依存するよりも魅力的なオプションを提供する可能性があります。その結果、この種の脆弱性へのアクセスを示す敵対者の数はほぼ確実に増加し、攻撃的なサイバー能力全体の成長よりも速い速度で増加すると予想されます。必要資金。

今すぐ登録して、FireEye Mandiant Threat Intelligence の専門家が、4 月 30 日に開催予定のウェビナーで最新の脆弱性脅威、傾向、および推奨事項について話し合うのを聞いてください。

出典元のメモ: FireEye の調査、Mandiant の侵害調査結果、およびその他の技術コレクションに基づいて、いくつかの脆弱性とゼロデイが特定されました。また、このホワイト ペーパーでは、 Google Project Zero のゼロデイ「In the Wild」スプレッドシートなど、オープン ソースで議論されている脆弱性とゼロデイについても言及しています。これらの情報源は、このホワイト ペーパーで使用されているとおり信頼できると考えていますが、これらの情報源の完全な調査結果を保証するものではありません。過去の事件が継続的に発見されているため、この調査は今後も活発に行われると予想されます。

参照: https://www.mandiant.com/resources/blog/zero-day-exploitation-demonstrates-access-to-money-not-skill

Comments