VirusTotal は、研究者がマルウェア インテリジェンス プラットフォームからより具体的な結果につながるクエリを作成するのに役立つチート シートを公開しました。

ファイル検索修飾子は出力を絞り込むのに役立ちますが、チート シートでは、実際のシナリオでそれらを組み合わせて特定のデータを見つける方法を示しています。

よりターゲットを絞った検索

月曜日のブログ投稿で、Google セキュリティ エンジニアの Alexey Firsh は、チート シートを使用して、特定のエンティティ、アクティビティ グループ、ドキュメント、ネットワーク、および Windows 以外のマルウェア サンプルに関連するファイルを見つける方法の例を示しています。

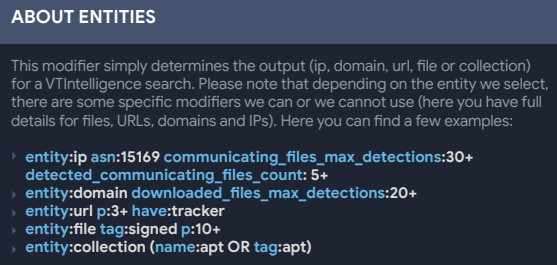

特定の「エンティティ」検索修飾子を使用して、アナリストは IP アドレス、ドメイン、URL、またはファイルに従ってファイルを検索できます。この修飾子のコレクションには、 VirusTotal コレクションも含める予定です。

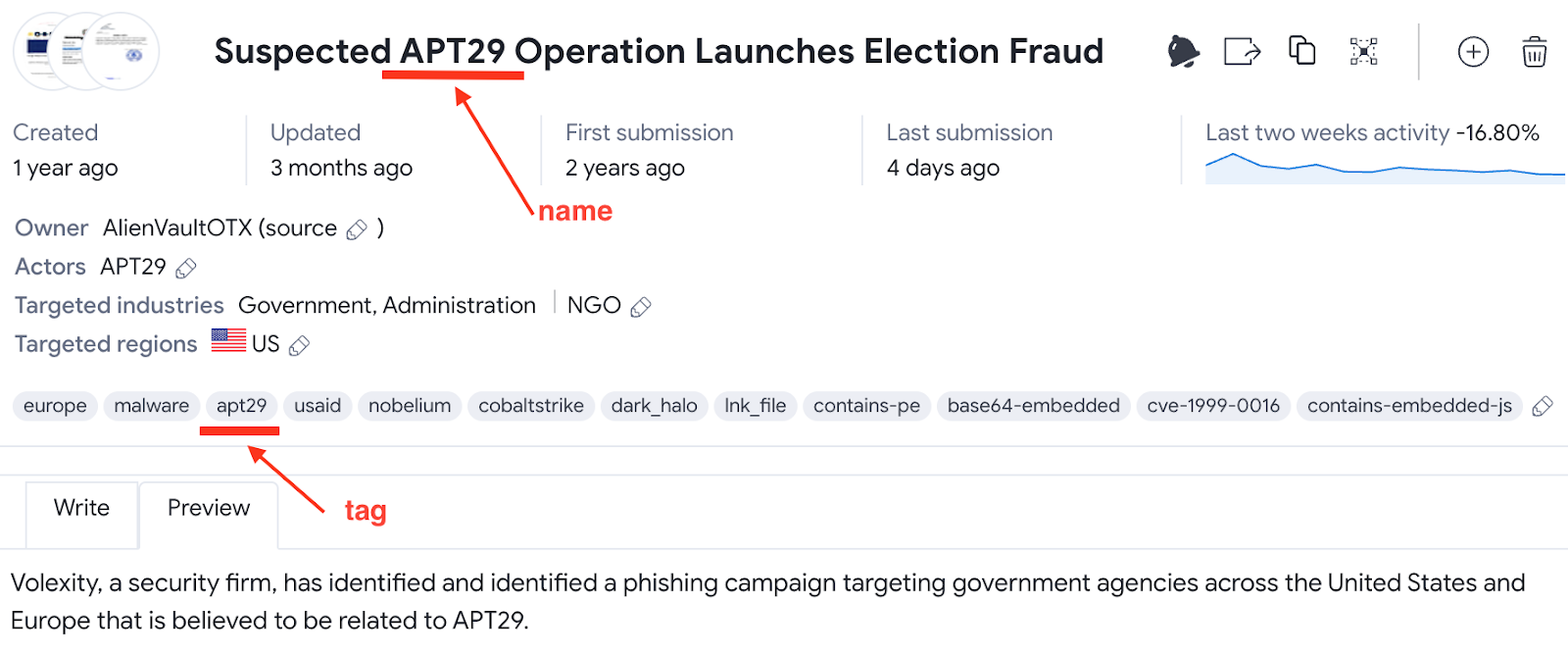

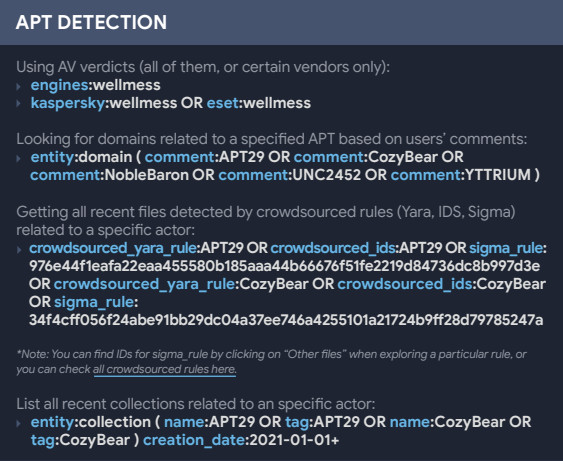

研究者が脅威アクターの足跡をたどるのを助けるために、研究者はマルウェア ファミリまたはキャンペーンの名前を VirusTotal のアンチウイルス エンジンの判定と組み合わせることができると Firsh は指摘します。

この方法は高度な攻撃者を検出するのに適しており、VirusTotal プラットフォームのさまざまなユーザーによってキュレーションされたコレクション内の関連データを明らかにします。

検索は、クラウドソーシングされたルール (YARA、IDS、Sigma) に基づいて絞り込んだり、クエリと組み合わせたりすることができます。

VirusTotal のチート シートでは、ファイル検索修飾子が、特定のベンダーによって署名されたデータや、特定のサーバーからの添付ファイルの有無にかかわらず電子メールをフィルター処理する実際のケースの例を取り上げています。

研究者は、Android、macOS、Symbian など、Windows 以外のオペレーティング システムのファイルを検索できるキーワードを使用することもできます。

Android の場合、サンプルはオープンソースのAndroguardツールを使用して処理され、コード文字列、マニフェスト エンティティ、証明書の署名など、パッケージ内を調べます。

比較的新しい機能は、明示的なパッケージ名を探すことです。ただし、これは 2022 年 3 月以降にインデックスが作成されたファイルでのみ機能します。

VirusTotal のチート シート(PDF) は現時点で 3 ページしかありませんが、悪意のあるファイルや疑わしいファイルを見つけるための複数のカテゴリのキーワードの組み合わせが含まれています。

また、マルウェアを既知および未知のアクターによる操作にリンクしたり、新たな潜在的な脅威を発見したりするための近道にもなり得ます。

VirusTotal は、プラットフォーム上のインテリジェンスの検索をより簡単に、より迅速に、より的を絞った新しいオプションでチート シートを更新する予定です。

Comments